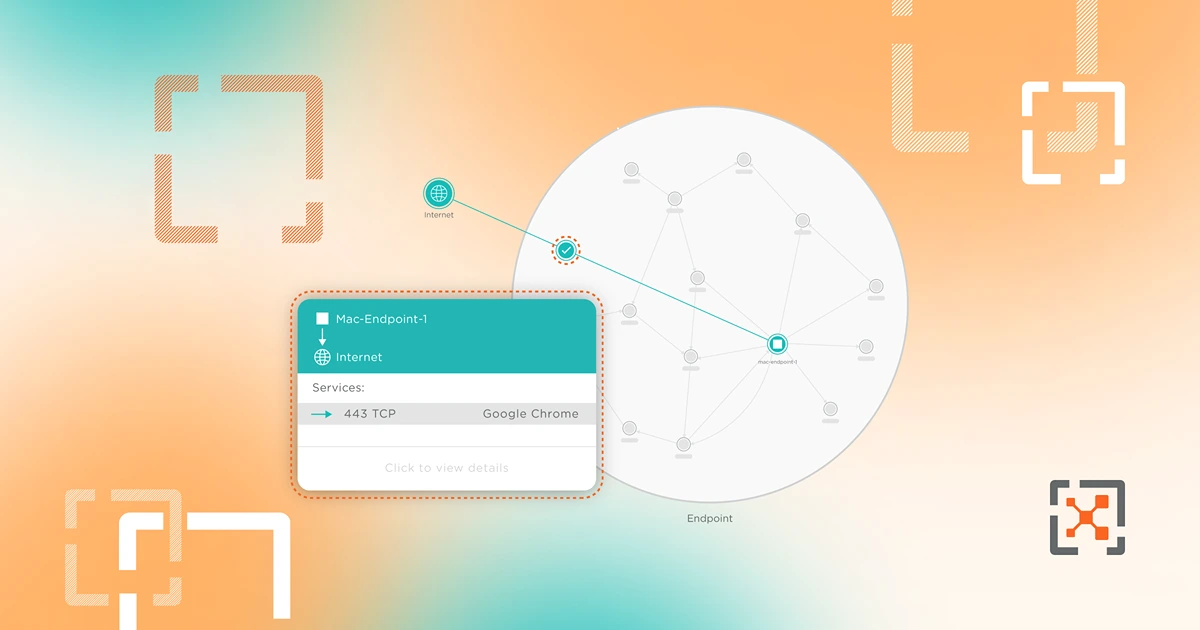

Endpunkt

Schützen Sie Ihr Netzwerk vor Ransomware-Bedrohungen mit der fortschrittlichen Mikrosegmentierung von Illumio für Ihre Endpunkte.

.svg)

Verwandte Blogbeiträge

Die versteckte Schwachstelle in der Sicherheit von Rechenzentren: Endpunktkonnektivität

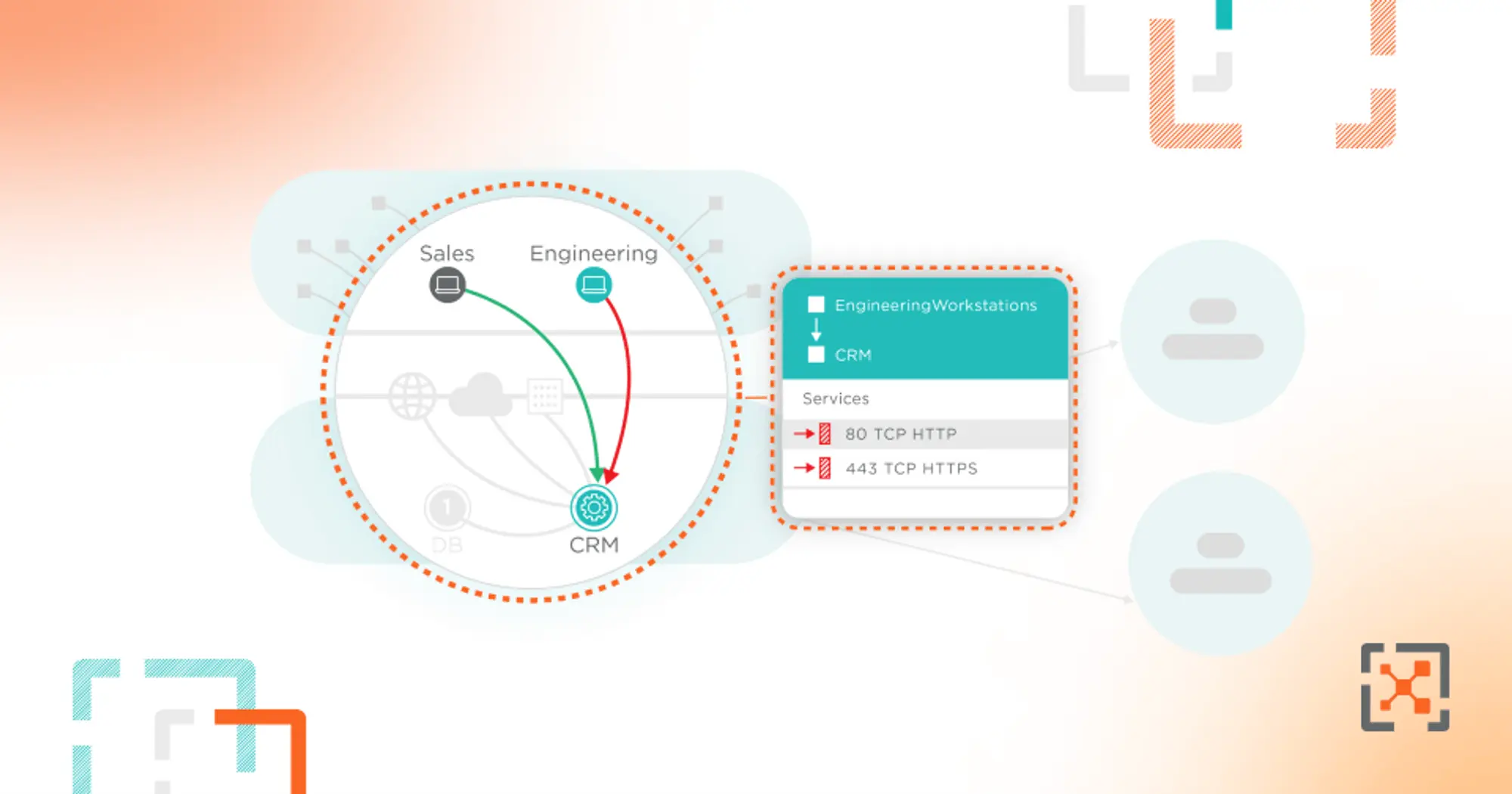

Erfahren Sie, wie Sie mit der Illumio Zero Trust Segmentation Platform die laterale Bewegung zwischen Endpunkten und dem Rechenzentrum stoppen können.

Ihre Endpunkte sprechen hinter Ihrem Rücken

Erfahren Sie, warum Endpoint-Security-Tools nicht immer vor lateralen Bewegungen schützen und wie Illumio Endpoint helfen kann, diese Lücke zu schließen.

Warum akzeptieren wir blinde Flecken bei der Sichtbarkeit des Endpunktdatenverkehrs?

Erfahren Sie, wie Sie mit Illumio Endpoint eine zentralisierte End-to-End-Endpunkttransparenz erreichen können.

Wenn EDR fehlschlägt: Die Bedeutung von Containment in der Endpunktsicherheit

EDR-Anbieter müssen die Zero-Trust-Segmentierung einführen, um die Verweildauer bei der Cybersicherheit zu verkürzen und die Definition der Vertrauenslücke zu schließen.

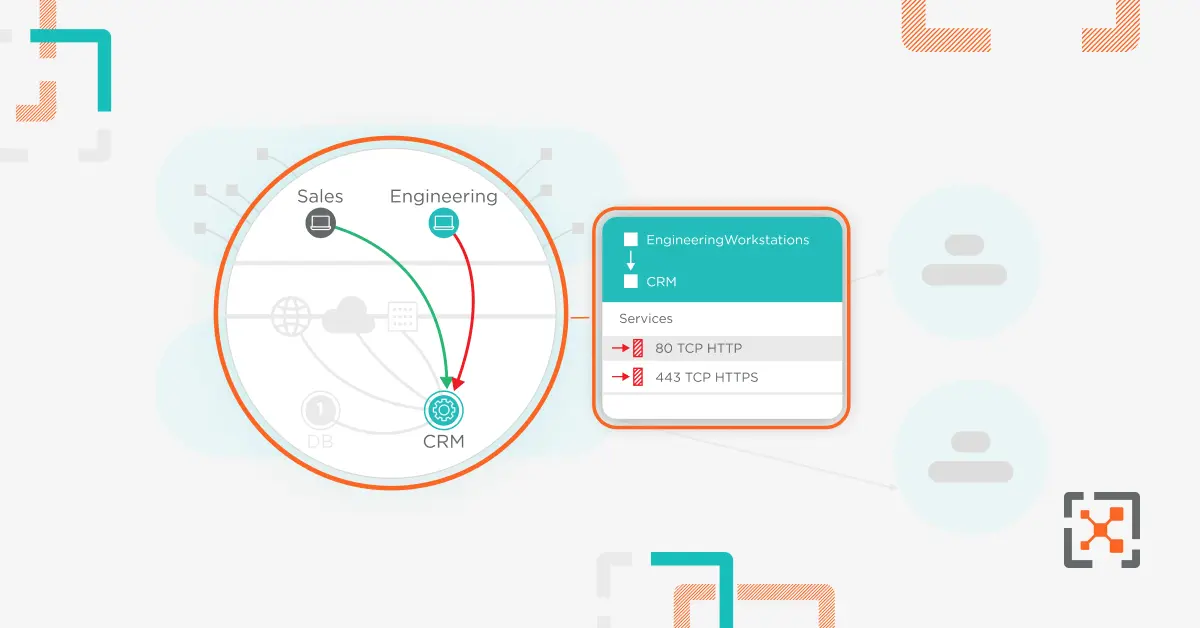

Von Sicherheitsverletzungen ausgehen mit Zero Trust Endpoint Security

Erfahren Sie, warum traditionelle Ansätze für die Endpunktsicherheit nicht ausreichen und wie Illumio Endpoint Ihre bestehenden Erkennungstools ergänzen kann.

3 Best Practices für die Implementierung von Illumio Endpoint

Holen Sie sich drei einfache, aber effektive Schritte, die erforderlich sind, um Ihre Endpunkte mit Illumio zu sichern.

Illumio Endpoint Demo: Schneller ROI für die Endpunktsegmentierung

Sehen Sie sich diese Illumio Endpoint-Demo an, um zu erfahren, wie die Endpunktsegmentierung mit Illumio einen schnellen ROI bietet.

Von Servern bis zu Endpunkten: Die Vorteile der Ausweitung von ZTS auf Ihre am stärksten gefährdeten Geräte

Von Servern bis zu Endpunkten: Die Vorteile der Ausweitung von ZTS auf Ihre am stärksten gefährdeten Geräte

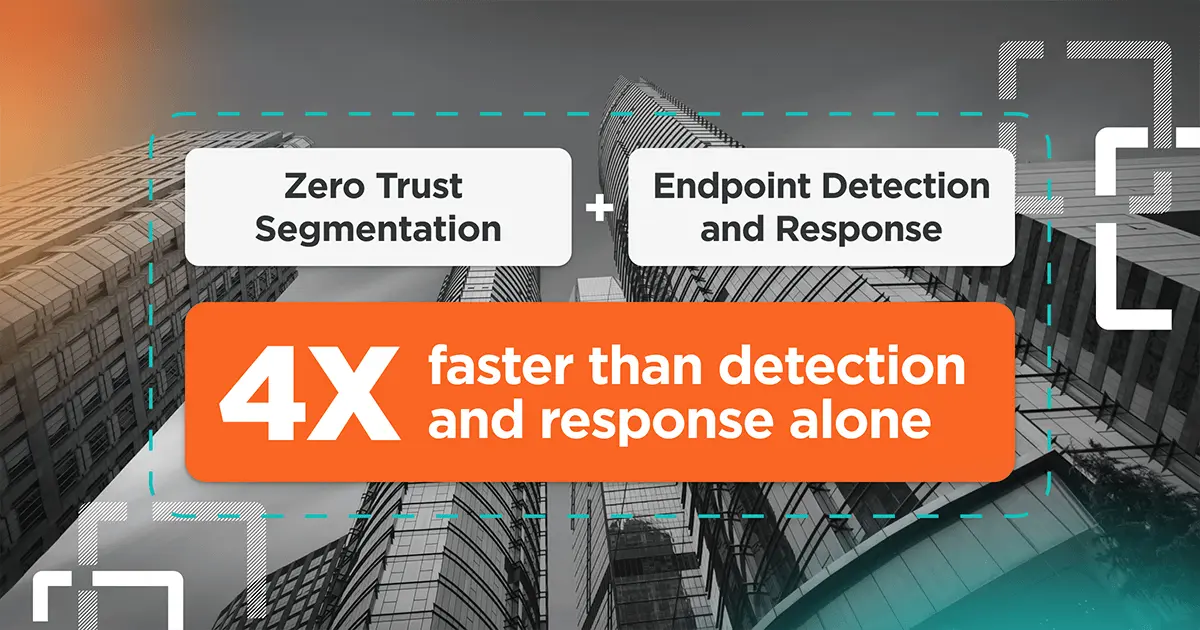

So steigern Sie den ROI der Cybersicherheit: Kombinieren Sie ZTS und EDR

Erfahren Sie, wie Sie sich durch die Kombination von ZTS und EDR besser vor komplexen Bedrohungen schützen und das Risiko einer verzögerten Erkennung verringern können.

Warum ZTNA Sicherheitslücken hinterlässt – und wie ZTS sie schließt

Obwohl ZTNA bewiesen hat, dass es viele Vorteile hat, ist es keine kugelsichere Lösung für Ihr Netzwerk. Die Kombination von ZTNA und Mikrosegmentierung ist effektiver.

Warum Hacker Endpunkte lieben – und wie sie ihre Ausbreitung mit Illumio Endpoint stoppen können

Herkömmliche Sicherheit macht Endpunkte für Hacker weit offen. Erfahren Sie, wie Sie sich mit Illumio Endpoint proaktiv auf Sicherheitsverletzungen vorbereiten können.

Besserer Endpunktschutz mit CrowdStrike und Illumio Edge

Illumio Edge, unsere Zero-Trust-Endpunktlösung, ist jetzt sowohl über Illumio als auch im CrowdStrike Store verfügbar, der über den CrowdStrike Falcon-Agenten aktiviert wird.

Verwandte Ressourcen

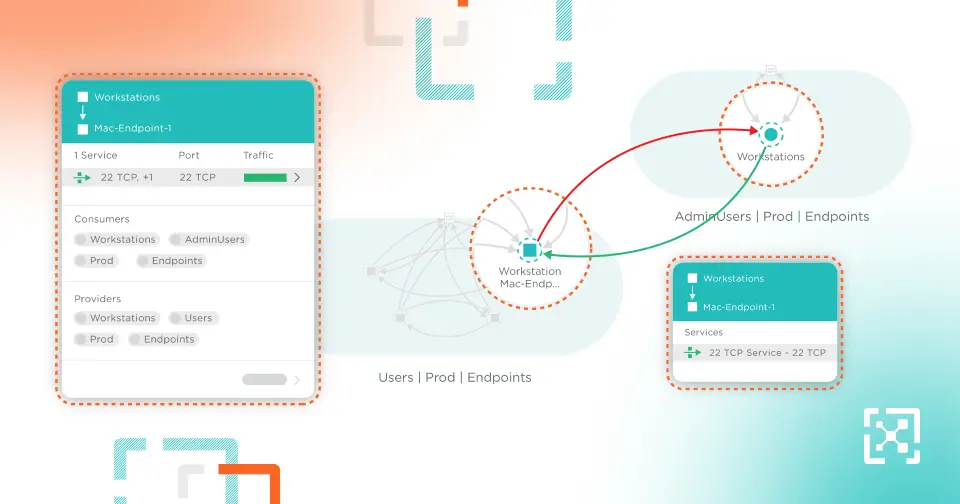

Illumio Endpoint Erklärvideo

Sehen Sie sich das Video an, um zu erfahren, wie Illumio Endpoint beispiellose Transparenz und proaktive Eindämmung von Sicherheitsverletzungen für Ihre Endpunkte bietet.

Vorteile der Kombination von ZTS und EDR

Stoppen Sie Ransomware-Angriffe fast 4-mal schneller als Erkennungs- und Reaktionsfunktionen allein.

Illumio Platform: Best Practices für die Endpoint-Demo

Tauchen Sie ein in die gängigsten Anwendungsfälle, die mit der Illumio-Plattform in wenigen Minuten eingeführt werden können und Funktionen zur Eindämmung von Sicherheitsverletzungen für Endbenutzergeräte bieten.

Gemeinsam besser: Illumio Endpoint und EDR

Kombinieren Sie Illumio Endpoint Breach Containment mit Ihrer Endpoint Detection and Response (EDR)-Lösung für vollständige Endpunktsicherheit.

Illumio Endpoint Overview

Illumio Endpoint bringt Zero-Trust-Segmentierung auf Ihre Endgeräte, um die Ausbreitung unvermeidlicher Cyberangriffe zu stoppen.

Demo zur Illumio-Plattform für Endgeräte

Erfahren Sie, wie die Illumio-Plattform laterale Bewegungen stoppt und das Risiko eliminiert, das Ihre Endbenutzergeräte für Ihr Netzwerk darstellen.

Gehen Sie von einer Sicherheitsverletzung aus.

Minimieren Sie die Auswirkungen.

Erhöhen Sie die Resilienz.

Sind Sie bereit, mehr über Zero Trust-Segmentierung zu erfahren?