Ihre Endpunkte sprechen hinter Ihrem Rücken

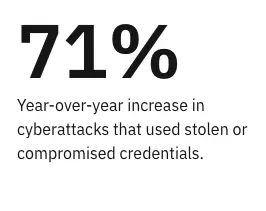

Der IBM X-Force Threat Intelligence Index 2024 ergab zum ersten Mal überhaupt, dass der Missbrauch gültiger Konten zum häufigsten Eintrittspunkt von Cyberkriminellen in die Umgebung der Opfer wurde. Tatsächlich wurden 30 Prozent aller Vorfälle im vergangenen Jahr mit gültigen Anmeldeinformationen ausgeführt.

In der gleichen Studie hätten 84 Prozent der Vorfälle in kritischen Infrastrukturen durch die Implementierung von Best Practices und Sicherheitsgrundlagen wie dem Zugriff mit den geringsten Berechtigungen, Patch-Management usw. gemildert werden können.

Angesichts des sich abzeichnenden Trends der KI dürfen wir wichtige Best Practices nicht übersehen, von denen eine die oft unterschätzte Komponente der Endpoint-to-Endpoint-Kontrolle ist.

Es ist wichtig, laterale Bewegungen zwischen Endpunkten zu stoppen

Es ist wichtiger denn je, die laterale Bewegung von außen nach innen (beginnend bei Ihrer kritischsten Anwendung) und von innen nach außen (beginnend an dem häufigsten Bereich, in dem ein Verstoß auftritt) zu begrenzen. Dennoch wird diese grundlegende Komponente oft übersehen. Endpoint-to-Endpoint-Kontrolle bietet schnelle und risikoarme Sicherheit auf einigen Ihrer anfälligsten Geräte – Laptops, VDIs und Workstations.

Lateral Moving ist der schlimmste Albtraum von Cybersicherheitsexperten. Leider wurden zwar Sicherheitsmaßnahmen für Endgeräte ergriffen, aber sie können sich oft ausschließlich auf die Begrenzung der lateralen Bewegung innerhalb des Geräts selbst oder zwischen einem benutzerspezifischen VLAN und anderen Bereichen konzentrieren. Dies kann die Netzwerkbewegung innerhalb dieser Makroumgebungen nicht einschränken und ermöglicht es einem Angreifer, ein Gerät zu finden, das ihm helfen kann, zu einem hochwertigen Ziel zu gelangen.

Argumente für die Endpoint-to-Endpoint-Kontrolle

Bei der Kontrolle des Datenverkehrs zwischen Endpunkten geht es nicht nur um Überwachung. Es geht auch darum, den Verkehrsfluss standardmäßig zu begrenzen. Durch die Implementierung strenger Kontrollen für Endpunktinteraktionen können Unternehmen die Ausbreitung von Angreifern erheblich reduzieren und verhindern, dass der Zugriff zu einer umfassenden Sicherheitsverletzung eskaliert. Auf diese Weise hat ein Angriff mit gültigen Anmeldeinformationen keine Möglichkeit, sich zu bewegen.

Mit der Endpunktsegmentierung können Unternehmen von der Unterteilung eines Netzwerks in unterschiedliche Zonen zur Erstellung einer Zone für jedes einzelne Gerät übergehen. Dadurch wird der Zugriff auf das Wesentliche beschränkt und die Kommunikation zwischen Endpunkten auf das Maß gesteuert, das benötigt wird.

Zero Trust Segmentation (ZTS) ist der Schlüssel zum schnellen und einfachen Aufbau einer Endpunktsegmentierung. ZTS ermöglicht einen konsistenten Ansatz für die Mikrosegmentierung über die gesamte hybride Angriffsfläche, der es Unternehmen ermöglicht, Risiken sowohl über Endpunkte als auch in der Cloud und in Rechenzentren zu erkennen und zu reduzieren. ZTS ist im Vergleich zum Versuch der Endpunktsegmentierung mit herkömmlichen Tools einfach und unkompliziert zu implementieren.

Illumio Endpoint: Sichere Endpunkt-Belichtung

Illumio Endpoint erweitert ZTS auf Ihre Endpunkte und löst die kritische Herausforderung der Implementierung granularer Einschränkungen für die Endpunkt-zu-Endpunkt-Kommunikation.

Illumio Endpoint ist einfach:

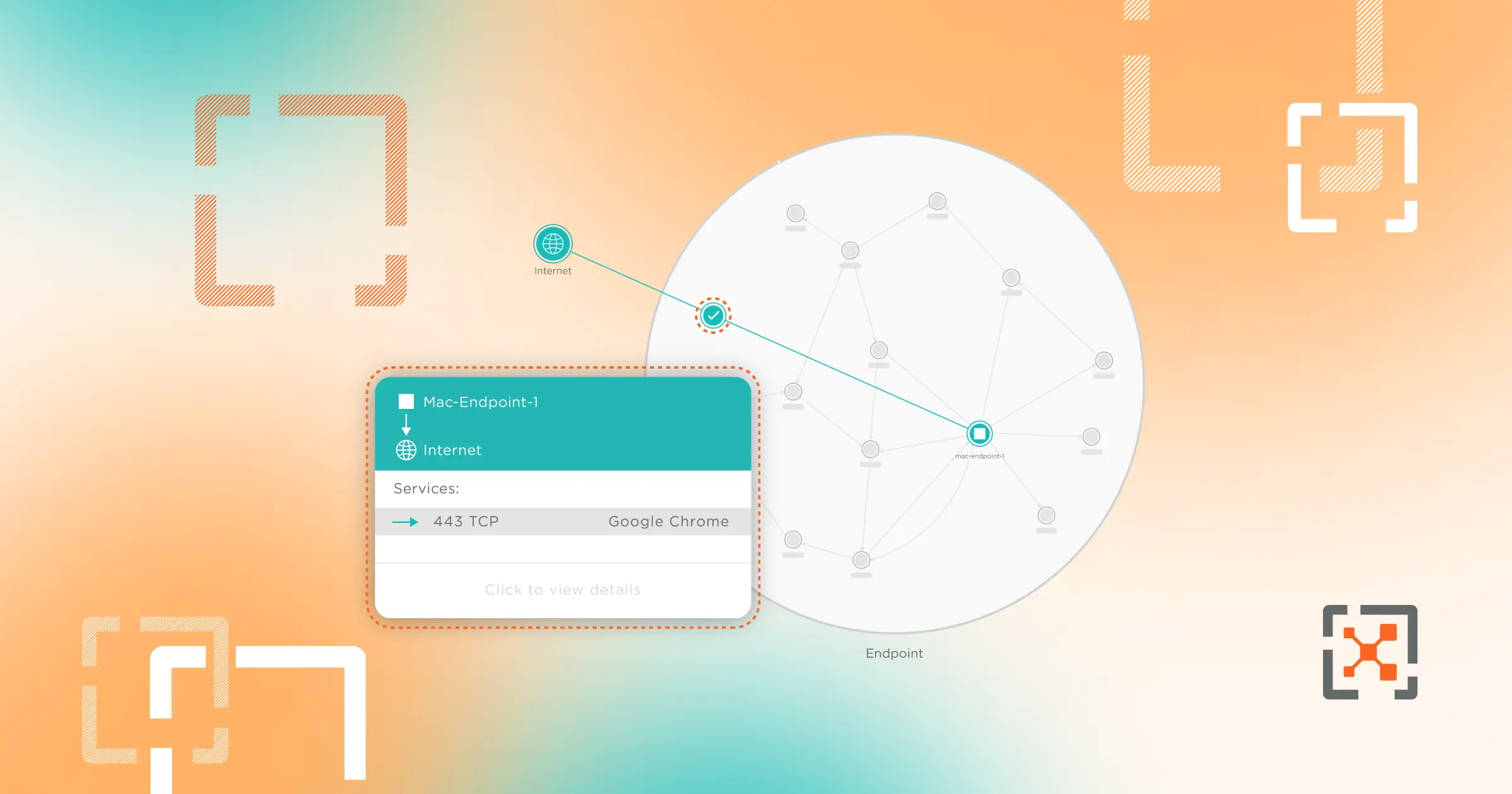

- Siehe: Beginnen Sie mit der Bereitstellung eines umfassenden Überblicks über den gesamten Netzwerkverkehr und ermitteln Sie, welche Ausnahmen für die Aufrechterhaltung der Betriebskontinuität erforderlich sind.

- Entwurf: Mit dieser Transparenz können Sie selbstbewusst strenge Kontrollmaßnahmen ergreifen, ohne versehentlich legitime Geschäftsaktivitäten zu behindern.

- Test: Überwachen Sie entworfene Richtlinien, bevor Sie sie implementieren.

- Durchsetzen: Wenn Sie sicher sind, dass neue Richtlinien fertig sind, können Sie sie mit einem einzigen Klick einführen.

Sehen Sie Illumio Endpoint in Aktion:

Ihre Endpunkte sprechen in der Tat hinter Ihrem Rücken – mit den richtigen Sicherheitstools können Sie sicherstellen, dass dies nicht passiert. Indem Sie die Endpoint-to-Endpoint-Kontrolle als Eckpfeiler Ihrer Sicherheitslage betrachten, können Sie Ihr Unternehmen vor einer Sicherheitsverletzung schützen, selbst wenn gültige Anmeldeinformationen gestohlen wurden.

Erfahren Sie mehr über Illumio Endpoint , indem Sie uns noch heute kontaktieren.

.png)