Warum akzeptieren wir blinde Flecken bei der Sichtbarkeit des Endpunktdatenverkehrs?

Wir schreiben das Jahr 2024 – Cyberbedrohungen sind ausgeklügelt, allgegenwärtig und die Bedrohung durch KI-gestützte Angriffe droht. Wie immer sind Benutzer nach wie vor ein weit verbreiteter Bedrohungsvektor. Tatsächlich beinhalten 74 Prozent der Verstöße das menschliche Element, entweder durch Fehler, Privilegienmissbrauch, Verwendung gestohlener Anmeldeinformationen oder Social Engineering.

Warum ist also eine zentralisierte End-to-End-Endpunkttransparenz nicht eine gängige Praxis?

Da sich über 70 Prozent der Unternehmen entweder für vollständige Remote- oder Hybridarbeit entscheiden, ist die mangelnde Transparenz des Endpunktverkehrs unabhängig vom Standort der Benutzer nicht nur ein Versehen. Es ist eine erhebliche Schwachstelle.

Die Realität der Endpunkttransparenz

Fast alle Unternehmen verfügen über ein gewisses Maß an Transparenz des Endpunktdatenverkehrs. Diese Sichtbarkeit ist jedoch oft fragmentiert, ohne den notwendigen Kontext oder die nötige Vollständigkeit.

Am häufigsten sehen wir, dass sich Unternehmen auf ihre Netzwerkhardware verlassen, um die Transparenz zu gewährleisten, wenn sich die Mitarbeiter in ihrem Büro befinden. Wenn Mitarbeiter remote arbeiten, verlassen sich Unternehmen auf ihre VPN- (Virtual Private Network) oder ZTNA- (Zero Trust Network Access) Tools, wenn die Benutzer remote arbeiten. Remote-Benutzer sind jedoch nicht immer mit der Unternehmensumgebung verbunden, und die Genauigkeit der Daten kann variieren, je nachdem, wo sich der Benutzer befindet oder was er tut.

Dieser fragmentierte Ansatz führt zu blinden Flecken in der Transparenz, Komplexität und insgesamt zu einem Mangel an umsetzbaren Erkenntnissen. Die Kombination verschiedener Quellen von Verkehrsinformationen macht es zu einer Herausforderung, zu verstehen, wie Endpunkte untereinander, mit Ihrem Rechenzentrum oder mit der Cloud kommunizieren.

Der Fall der Zentralisierung der Endpunkttransparenz

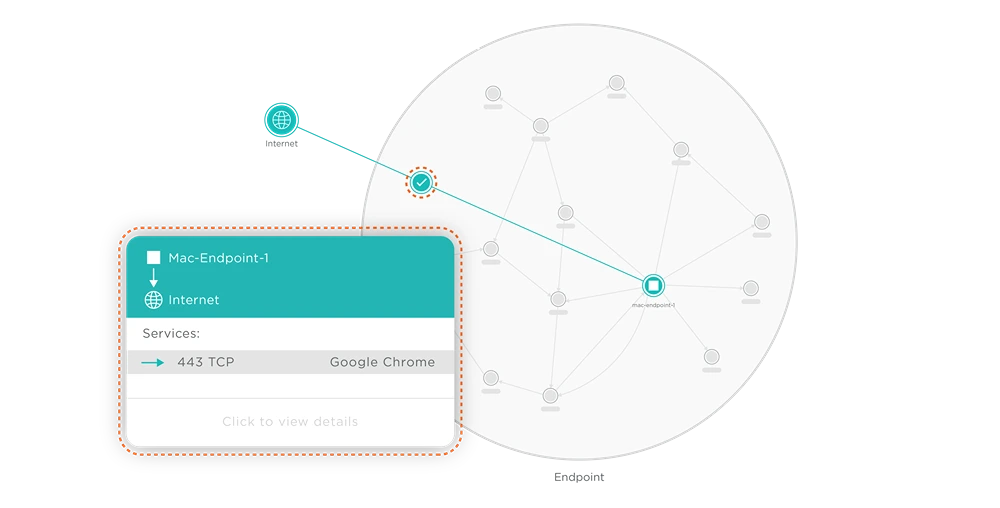

Die Zentralisierung der Endpunkttransparenz bedeutet, dass Sie einen zentralen Überblick über den gesamten Endpunktverkehr haben, unabhängig davon, von welchem Standort aus ein Benutzer arbeitet. Dieser Endpunktdatenverkehr, der zusammen mit der Datenverkehrstelemetrie aus dem Rechenzentrum und den Cloud-Umgebungen in einer einzigen Anwendungsabhängigkeitskarte zusammengefasst wird, bildet eine einzige Karte des gesamten Netzwerkverkehrs, unabhängig davon, wie die Ressourcen verbunden sind. Eine zentralisierte Karte des Netzwerkverkehrs ermöglicht es Unternehmen, den RDP-Datenverkehr (Remote Desktop Protocol) von Administratoren zu einzelnen Servern einfach zu visualisieren.

Illumio Endpoint: Sichtbarkeit überall

Mit Illumio Endpoint erhalten Unternehmen vollständige Transparenz und Kontrolle über die gesamte Kommunikation von den Geräten ihrer Mitarbeiter aus, sei es von Endpunkt zu Endpunkt oder von Endpunkt zu Server.

Es geht nicht nur darum, zu sehen, was jeder Endpunkt tut. Es geht darum, diese Aktivitäten im breiteren Kontext des gesamten Netzwerks der Organisation zu verstehen. Mit den Erkenntnissen von Illumio können Sicherheitsteams Risiken erkennen, die richtigen Sicherheitsrichtlinien priorisieren und unvermeidliche Sicherheitsverletzungen und Ransomware-Angriffe eindämmen.

Die Illumio Zero Trust Segmentation (ZTS) Platform kombiniert diese vollständige Transparenz und Netzwerkkontrolle in einer einzigen Plattform, um Unternehmen beim Aufbau von Zero Trust zu unterstützen und widerstandsfähig gegen Angriffe zu bleiben.

Sehen Sie sich eine Demo von Illumio Endpoint in Aktion an:

Als Teil der Illumio ZTS-Plattform unterstützt Illumio Endpoint Unternehmen bei Folgendem:

- Sehen Sie sich eine einheitliche Ansicht des Endpunktdatenverkehrs an: Illumio Endpoint bietet einen vollständigen Überblick über den gesamten Endpunktverkehr, bricht Silos auf und liefert ein zusammenhängendes Bild.

- Gewinnen Sie umfangreiche kontextbezogene Daten: Über die reine Transparenz hinaus bietet Illumio Endpoint durch mehrdimensionale Labels einen umfassenden Kontext. Mit diesem Ort ist es einfach, zu verstehen, was in Ihrem Netzwerk vor sich geht, und in großem Umfang zu handeln.

- Bauen Sie eine proaktive Sicherheitslage auf: Mit umfassender Transparenz ermöglicht Illumio Endpoint Unternehmen, von einer reaktiven zu einer proaktiven Sicherheitshaltung zu wechseln und Bedrohungen zu entschärfen, bevor sie sich zu Katastrophen ausweiten.

Zentralisierte Transparenz sollte die Norm sein

Bleibt die Frage: Warum ist ein einfacher, umfassender Ansatz für die Endpunkttransparenz kein Standard in der Branche? Die Gründe sind vielfältig und reichen von mangelndem Bewusstsein bis hin zu einer Tendenz, komplexe Probleme mit komplexen Lösungen zu lösen.

Da Unternehmen jedoch erkennen, dass sie sich in den heutigen verteilten Umgebungen nicht auf ihre veralteten Ansätze verlassen können, ist die Zentralisierung der Traffic-Transparenz nicht nur ein Upgrade – sondern eine Notwendigkeit.

Mit Illumio Endpoint visualisieren Sie den Endpunktverkehr überall. Von zu Hause oder vom Büro aus können Sie Risiken schnell bewerten und mindern, indem Sie den gesamten Netzwerkverkehr einsehen.

Möchten Sie mehr erfahren? Kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)