Von Sicherheitsverletzungen ausgehen mit Zero Trust Endpoint Security

"Wir hatten Sicherheitsvorkehrungen getroffen, also wie kam die Ransomware durch?" – eine ergreifende Frage, die nach einer großen Cyber-Sicherheitsverletzung oft viele Krisensitzungen in den Vorstandsetagen ausgelöst hat. Zu einem so entscheidenden Zeitpunkt für viele Unternehmen steht viel auf dem Spiel – der Ruf der Marke, Geldstrafen, der Verlust des Anlegervertrauens, Aktienkursschwankungen und sogar Überlegungen zur Lösegeldzahlung.

Und in Wirklichkeit ist diese Frage alles andere als fehl am Platz. Endpunkt- und Perimeter-Sicherheitslösungen sind in Unternehmensnetzwerken allgegenwärtig. Dies wirft dann die Frage auf: Wie kommt Ransomware immer noch durch und vor allem, warum ist sie immer noch in der Lage, sich schnell zu verbreiten und in einem so alarmierenden Tempo Chaos anzurichten?

In diesem Artikel gehen wir diesen Fragen nach. Wir werden auch die traditionellen Ansätze überdenken, die bisher die Geschichte der Endpunktsicherheit dominiert haben.

Die Story: Gleiches Drehbuch, unterschiedliche Darsteller

In vielen Fällen sorgt die Herangehensweise der Bedrohungsakteure für eine vertraute Handlung mit einem unheimlich vorhersehbaren Ende, und sie läuft in der Regel in etwa so ab:

- Konzentrieren Sie sich auf niedrig hängende Früchte, z. B. den Endpunkt (Anmeldeinformationen) eines Endbenutzers oder den Web-Frontend-Server

- Verwenden Sie eine Kombination aus direktem und indirektem Probing und Social Engineering für die erste Kompromittierung

- Finden Sie heraus, worauf sonst noch zugegriffen werden kann, und schwenken Sie von der kompromittierten Maschine aus

- Erweitern Sie Berechtigungen, um auf andere Computer wechseln zu können

- Verbreiten Sie sich weiter auf die hochwertigen Systeme und erreichen Sie dann böswillige Ziele.

- Spülen und wiederholen

In dieser Geschichte ist jeder ein Ziel.

Nehmen wir zum Beispiel den Vertragsentwickler, der aus der Ferne arbeitet, um eine wichtige Unternehmenssoftware für einen Kunden bereitzustellen. Sie arbeiten in der Regel unter sehr engen Fristen und stehen daher manchmal unter dem Druck, möglicherweise Abstriche zu machen, um Projekte vor ihren Fristen abzuschließen. Diese Art von Endpunktbenutzern ist ein idealer Kandidat für einen Angriff auf die Lieferkette, da ihr Endpunkt im Falle einer Kompromittierung dazu verwendet werden kann, die Quellcodeverwaltungspipeline (CI/CD) zu infiltrieren. Ein weiteres Beispiel für gezielte Nutzer sind Vertriebs- und Marketingleiter, die am häufigsten unterwegs sind und an Meetings und Veranstaltungen teilnehmen. Sie sind auch dem Risiko von Social-Engineering- und Phishing-Angriffen ausgesetzt, da sie mit größerer Wahrscheinlichkeit auf öffentliche, ungeschützte Netzwerke zugreifen.

Sobald solche Benutzer und ihre Endpunkte kompromittiert sind, können sie dem Bedrohungsakteur einen Dreh- und Angelpunkt bieten, um seinen Angriff fortzusetzen. Sie werden dann versuchen, in Konten mit höheren Rechten zu gelangen und zu anderen Maschinen zu wechseln, bevor sie schließlich zu wichtigen Systemen wie Datenbanksystemen, Dokumentenmanagementsystemen oder Kundenbeziehungsmanagementsystemen gelangen. Dabei handelt es sich oft um hochwertige Vermögenswerte, die wertvolle geschäftliche und persönliche Informationen für das Unternehmen enthalten.

Der Status quo: Cyber-Defense-Müdigkeit

Bedrohungsakteuren mangelt es nicht an Techniken – von dateiloser Malware, die ausgeklügelte Code-Injektion und äußerst ausweichende Ransomware-Payloads nutzt, bis hin zu uralten Schwachstellen, die immer noch wirksam sind, da Unternehmen auf Altsysteme angewiesen sind, die sehr alten, aber wichtigen Geschäftscode hosten, der möglicherweise nicht sehr einfach zu ersetzen ist. Manchmal scheint es, als ob Angreifer im Vorteil sind.

Und das könnte auch der Fall sein, denn die Verteidiger sehen sich einer Flut von Bedrohungsakteuren mit einem wachsenden Arsenal an bösartigen Fähigkeiten gegenüber. Wie das Sprichwort sagt, müssen die Verteidiger immer alles richtig machen, während die Angreifer es nur einmal richtig machen müssen. Aus diesem Grund stehen die Verteidiger die meiste Zeit unter dem Druck.

Um den Punkt nicht weiter zu vertiefen, aber hier ist ein Beispiel für die Brute-Ratel-Nutzlast und die zugehörige MITRE-TTP-Karte, um zu zeigen, womit Verteidiger es mit nur einer Nutzlast zu tun haben. Und es gibt viele verschiedene Varianten von Malware mit einer solchen Fähigkeit.

Auf dem Bild ist der kleine Punkt ganz links die Brute-Ratel-Nutzlast. Auf der rechten Seite befinden sich die vielen verschiedenen Taktiken und Techniken, die diese einzelne Nutzlast einsetzen kann, um ein System zu infizieren, der Erkennung zu entgehen und seine bösartigen Ziele zu verfolgen.

Dies zeigt einen Teil des Grundes, warum Sicherheitsverletzungen und Ransomware-Fälle weiter zunehmen, selbst durch eine beeindruckende Weiterentwicklung der Endpunktsicherheitstools – Antivirus (AV), Next Generation AV (NGAV), Endpoint Protection Platforms (EPP), Endpoint Detection and Response (EDR) usw. Diese Tools in Kombination mit einer noch längeren Liste von Schutzfunktionen – Signaturanalyse, Anwendungs-/Prozesskontrolle, Heuristiken, Verhaltensanalyse, Exploit-Prävention, Sandboxing und vieles mehr – sollen das eigentliche Problem lösen, das sich nun noch verschärft zu haben scheint. Die Verbreitung von Ransomware in den letzten Jahren hat gezeigt, wie ernst das Problem ist.

Warum kann Malware also immer noch durchkommen?

Dafür kann es eine Reihe von Gründen geben. In einigen Fällen übersahen die bestehenden Sicherheitssysteme, die traditionell auf Erkennung basieren, die Bedrohung vollständig. Dies kann auf eine Zero-Day-Schwachstelle oder stark ausweichende Techniken zurückzuführen sein. Es kann auch sein, dass ein notwendiges Sicherheitsmodul nicht richtig konfiguriert wurde oder das richtige Modul aufgrund von Budgetbeschränkungen oder False Positives, die alltägliche Anwendungsfälle blockieren, gar nicht implementiert wurde.

Vor dem Hintergrund einer schier endlosen Liste von Angriffsmöglichkeiten wie der Bedrohung durch Schwachstellen auf der Seite von Endbenutzern und Anbietern und der ständig zunehmenden Komplexität in modernen Netzwerken (hybriden Umgebungen) ist es unvermeidlich, dass etwas schief geht. Und das ist der Grund, warum es das normalerweise tut.

Cyber-Resilienz: Zero-Trust-Endpunktsicherheit

Was kommt als nächstes? Betreten Sie das kooperative Sicherheitsparadigma! Dabei handelt es sich um traditionelle Endpunktsicherheit zur Erkennung, die mit dem neueren Zero-Trust-Endpunktsicherheitsansatz verbunden ist.

Es handelt sich um ein neues Sicherheitsparadigma, das auf proaktiver Sicherheit und Zero-Trust-Prinzipien basiert und mit bestehenden Sicherheitstools zusammenarbeitet, ohne dass Netzwerk- und Systemänderungen erforderlich sind. Diese Funktion verwendet plattformübergreifende Endpunktdaten, die zentral von einem intelligenten und skalierbaren zentralen Gehirn analysiert werden.

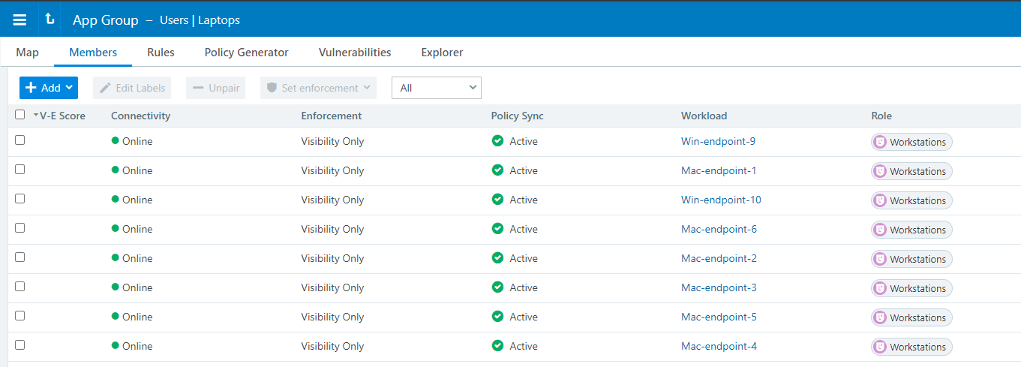

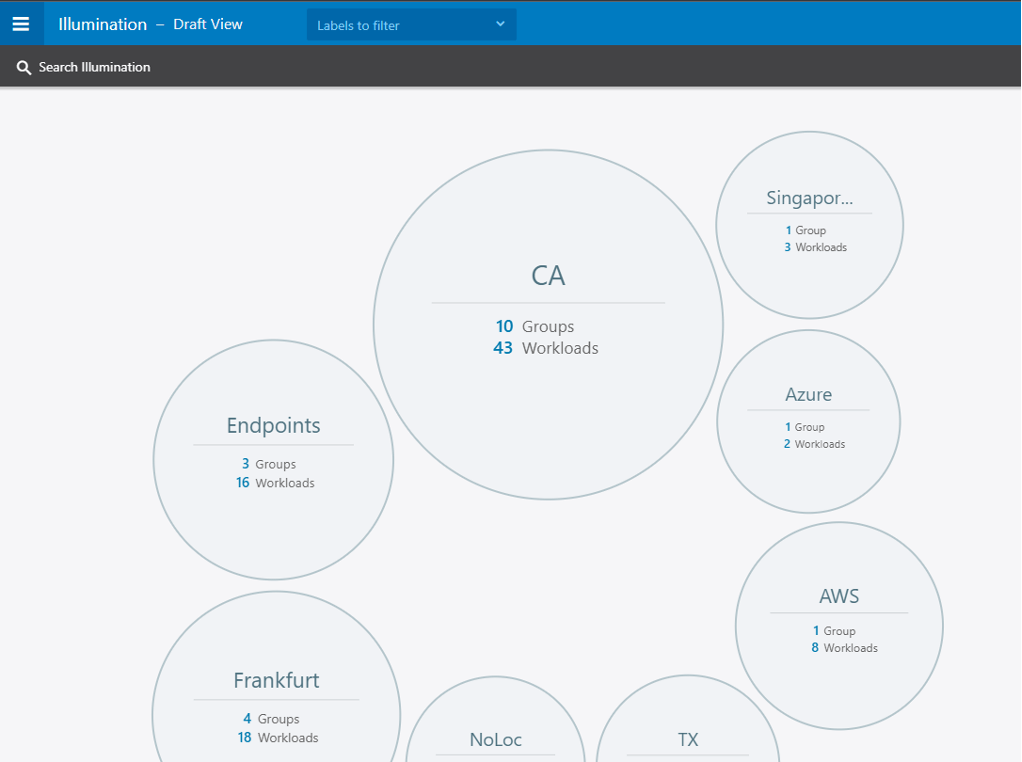

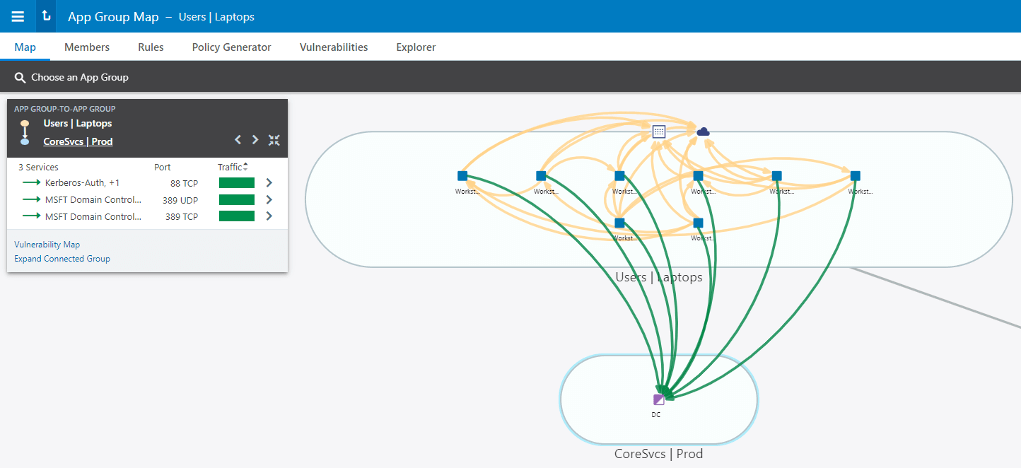

Es beginnt mit einer unterbrechungsfreien Bereitstellung, die innerhalb von Minuten erfolgt. Anschließend wird ein Einblick in die Ost-West-Kommunikation zusätzlich zu der typischerweise überwachten Nord-Süd-Kommunikation gegeben. Dies ist notwendig, da Unternehmen in der Lage sein müssen, die Kommunikation über verschiedene Betriebssysteme, Plattformen und Standorte hinweg gleichzeitig zu sehen und zu verfolgen. Und das alles ohne zusätzliche System- und Netzwerkänderungen. Hier sehen wir ein Beispiel für alle verschiedenen Endpunkte und Server-Workloads, einschließlich Public Cloud-Assets, die logisch (ohne Netzwerkänderungen) nach den ihnen zugewiesenen Standortnamen gruppiert sind.

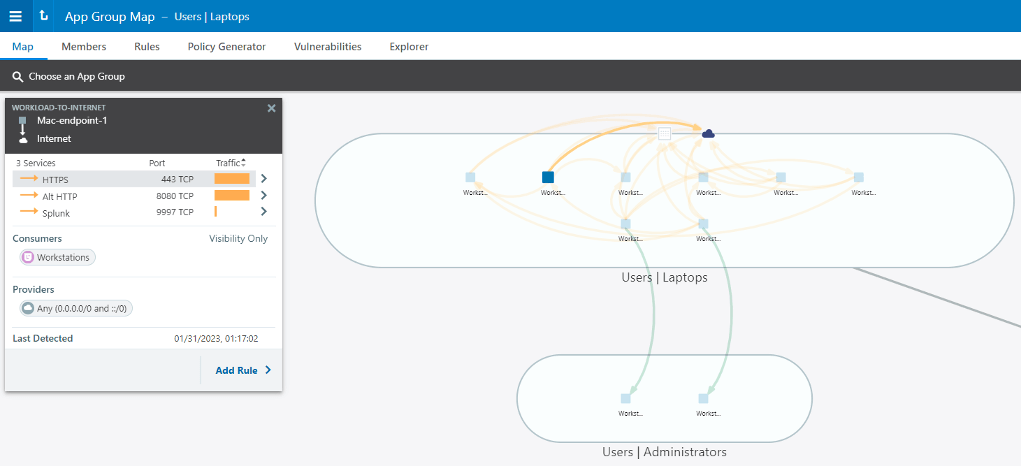

Da Endpunkte nicht in einem Vakuum existieren, kommunizieren sie mit vielen verschiedenen Systemen. Sie können sogar versuchen, mit anderen Endpunkten zu kommunizieren, obwohl diese Kommunikation in einigen Fällen aufgrund eines hohen Risikos von lateralen Bewegungen nicht wirklich erforderlich oder wünschenswert ist. Dies macht die Transparenz der Endpunktkommunikation zu einer sehr wichtigen Funktion.

Endpunkte kommunizieren auch mit Servern und Workloads. Einige davon stehen möglicherweise unter der Kontrolle des Unternehmens in seinen Rechenzentren, während es sich bei anderen um Cloud-SaaS-Dienste von Drittanbietern handelt. Es ist notwendig, einen Einblick in eine solche Kommunikation zu erhalten, um alle Risiken dieser Endpunkte und der Server, mit denen sie verbunden sind, zu verstehen.

Transparenz, wie oben erläutert, ist ein notwendiger Vorläufer für die Always-On-Durchsetzung, die nach einem Erkennungsfehler durch herkömmliche Endpunktsicherheit und EDR eine Eindämmung bietet. Zu den Durchsetzungsfunktionen gehören identitäts- und domänenbasierte Richtlinien, um die Rückrufkommunikation von Malware zu unterbinden, prozessbasierte Regeln für die Nanosegmentierung und Kommunikationskontrolle mit Firewall- und Schwachstellen-Bedrohungsrichtlinien. Dieser Ansatz bedeutet auch, dass unabhängig davon, ob es Zero-Trust-Richtlinien oder Verweigerungslistengrenzen gibt, Sicherheitsrichtlinien auf der Grundlage von Traffic Intelligence definiert und bereitgestellt werden. Diese Informationen sollten sich darauf beziehen, welche Systeme wir haben, was sie tun, und wie wir sie dann auf dieser Grundlage angemessen schützen können. Die Standorterkennung verbessert auch die Flexibilität der Richtlinien innerhalb und außerhalb des Unternehmensnetzwerks. All dies sollte einheitlich auf verschiedenen Plattformen – Windows, Linux, Mac, Unix, Cloud und Container – angewendet werden.

Um diese Ziele aus der Sicht eines Verteidigers zu erreichen, sind Teams und Tools erforderlich, die effektiv zusammenarbeiten. Ein Unternehmen, das von einer Sicherheitsverletzung ausgeht, konzentriert sich wahrscheinlich eher auf die Cyber-Resilienz als auf die alleinige Erkennung. Sie legen genauso viel Wert auf Eindämmungsstrategien wie auf die Erkennung.

Illumio Endpoint ergänzt bestehende Erkennungstools

Als Teil der Illumio Zero Trust Segmentation Platform wurde Illumio Endpoint entwickelt, um bestehende Erkennungssicherheitstools zu ergänzen und gleichzeitig die größten Lücken in den Bereichen Transparenz und Lateral Movement Prevention-Funktionen zu schließen.

Diese Art von Eindämmungsansatz wurde kürzlich von Bischof Fox auf die Probe gestellt. Durch mehrere Angriffsemulationen stellten sie fest, dass Sicherheitsverletzungen mit Illumio Zero Trust Segmentation bis zu 4-mal schneller erkannt wurden, da die Angreifer diese Eindämmungsmethoden umgehen mussten, was zu mehr Rauschen führte, das die Erkennungstools aufgreifen mussten.

Insgesamt führt die Segmentierung nach Endpunkten zu einer positiven Sicherheitslage , die in Zusammenarbeit mit bestehenden Sicherheitsinvestitionen eine großartige Endpunkt-Story ergibt!

Möchten Sie mehr über Illumio Endpoint erfahren? Kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)

.webp)