Illumio Endpoint Demo: Schneller ROI für die Endpunktsegmentierung

Die Verlagerung der Segmentierung vom Netzwerk auf den Host hat tiefgreifende Auswirkungen. Dies liegt nicht nur daran, dass Sie sich nicht mehr mit IP-Adressen befassen müssen, sondern ermöglicht es Ihnen auch, Geräte außerhalb des Unternehmensnetzwerks zu segmentieren, wie z. B. Workstations.

Aber was ist, wenn wir das schnellste Segmentierungsergebnis erzielen möchten? Um die schnellste Rendite bei jeder Segmentierung zu erzielen, müssen Unternehmen die Segmentierung ihrer Endpunkte in Betracht ziehen.

Warum es wichtig ist, eine Endpunktsegmentierung zu haben

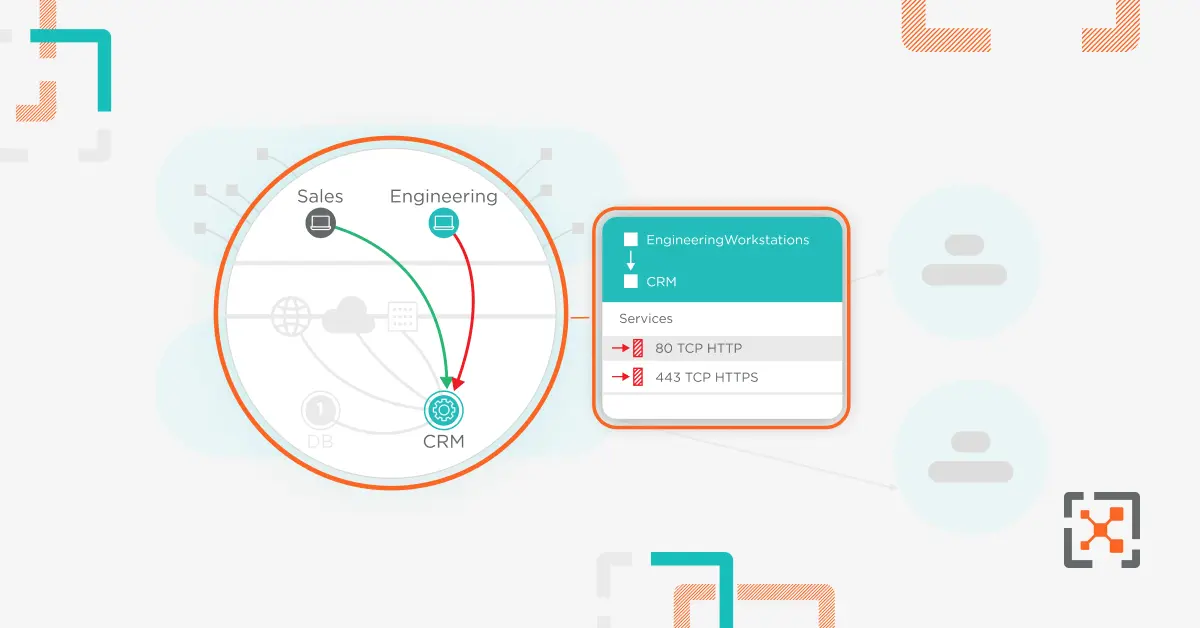

Die meisten Angriffe beginnen damit, von einem Endpunkt zu einem anderen Endpunkt zu springen, um sich im gesamten Netzwerk auszubreiten. Durch die Einführung der Segmentierung auf Workstations und Laptops kann die Ausbreitung einer unvermeidlichen Sicherheitsverletzung dort gestoppt werden, wo sie beginnt.

Der einfachste Weg, dies zu tun, besteht durch:

- Steuern des Datenverkehrs von Endpunkt zu Endpunkt

- Blockieren häufig verwendeter Ports, die von Angreifern verwendet werden

- Einschränken des Zugriffs auf das Rechenzentrum

Illumio Endpoint macht die Zero-Trust-Segmentierung einfach

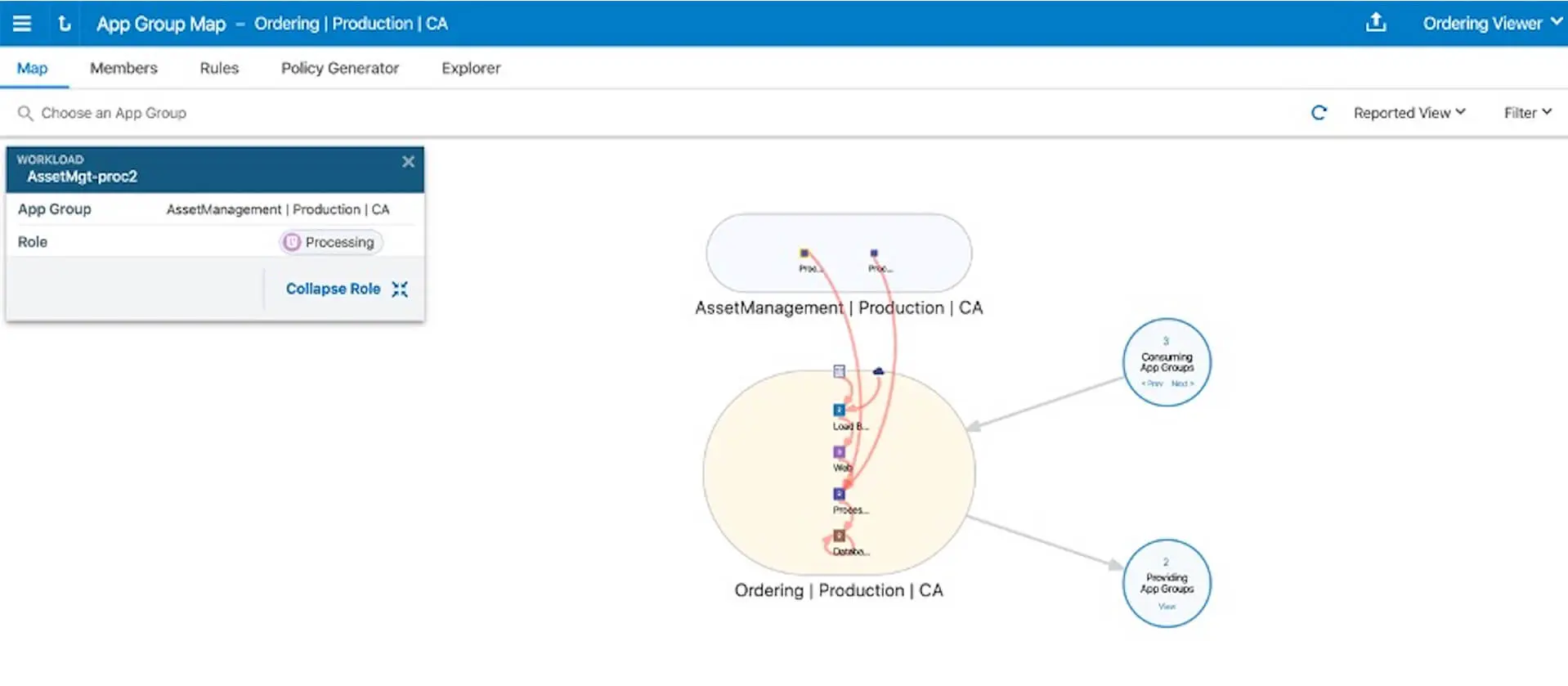

Illumio hat bewiesen, dass es in der Vergangenheit gelungen ist, die Segmentierung im Rechenzentrum in großem Maßstab zu ermöglichen, unabhängig von der Komplexität. Seit der Einführung von Illumio Endpoint ist die gleiche Technologie, die jede Art von Sicherheitsverletzung im Rechenzentrum verhindert, auch für Workstations und Laptops verfügbar.

Das Einzige, was benötigt wird, ist das Illumio VEN (der Agent von Illumio), das auf allen Windows- und Mac-Workstations installiert ist, und ein paar einfache Regeln.

Illumio bietet nicht nur die Kontrolle über den Datenverkehr, ohne Latenzzeiten einzuführen oder die CPU zu verlangsamen, Illumio Endpoint kann auch steuern, wie der Datenverkehr basierend auf dem Standort des Benutzers behandelt wird. Das bedeutet, dass der Agent, wenn sich ein Benutzer im Büro befindet, bestimmte Richtlinien einführt, die die Ausbreitung steuern, aber wenn der Benutzer zu Hause ist, können aktualisierte Richtlinien angewendet werden. Auf diese Weise funktionieren Geräte wie Drucker und Scanner in einem Heimnetzwerk weiter, während das Risiko durch unbekannte Netzwerkgeräte verringert werden kann, indem eingehender Datenverkehr blockiert wird, wodurch das Gerät für andere Geräte unsichtbar wird.

Sehen Sie Illumio Endpoint in Aktion

Aber das ist erst der Anfang. Werfen Sie einen Blick auf das neueste Demo-Video von Ben Harel, Head of MSP/MSSP Technical Sales bei Illumio, in dem er hervorhebt, wie einfach es ist, die Segmentierung auf Endpunkte auszuweiten.

In dem Video erläutert Ben auch, wie Sie Ausnahmen für Administratoren erstellen, damit designierte Teams weiterhin Zugriff auf RDP/SSH/WMI für die Fehlerbehebung haben.

Mit Illumio Endpoint können Sie:

- Stoppen Sie die Ausbreitung von Ransomware

- Präzise Kontrolle des Endpunkt-zu-Server-Datenverkehrs

- Stoppen Sie die Ausbreitung von Endpunkt zu Endpunkt

- Admin-Zugriff steuern

- Schützen Sie agentenlose Geräte

- Schützen Sie sich vor Zero-Days

- Eindämmung von Verstößen, sobald sie passieren

Erfahren Sie mehr darüber, wie Illumio Endpoint schnelle Ergebnisse auf Ihrem Weg zu Zero Trust bietet.

Kontaktieren Sie uns noch heute für eine kostenlose Demo und Beratung mit einem Illumio Endpoint-Experten.

.png)