Sichere IT/OT-Konvergenz mit Zero-Trust-Segmentierung

Illumio stellt sicher, dass der Betrieb angesichts von Angriffen auf IT und OT fortgesetzt wird

Herkömmliche OT-Sicherheit erfüllt nicht die Anforderungen des IoT

Ohne Transparenz ist es unmöglich, Risiken zu quantifizieren

Ohne die Möglichkeit, die Kommunikation zwischen Assets abzubilden, ist es unmöglich, alle potenziellen Risiken zu verstehen.

Die Einführung des IoT übertrifft die Sicherheitstransformation

Die Virtualisierung von Services am Edge schafft neue Sicherheitsrisiken.

Schwachstellen setzen Assets Angriffen aus

Wenn Bedrohungsakteure eine Schwachstelle entdecken, werden OT-Geräte Exploits ausgesetzt, die den Betrieb stoppen können.

Die Aufrechterhaltung des Betriebs erfordert die richtige IoT-Cybersicherheit

KI vereinfacht Cyberangriffe auf das IoT

Sich entwickelnde KI-Angriffe zielen auf IoT-Schwachstellen ab, um sich einfach und leise über ein Netzwerk zu verbreiten und den Betrieb zu stoppen.

Staatliche Auflagen erfordern eine bessere Cyber-Resilienz

Neue Regierungsrichtlinien konzentrieren sich auf die Erhöhung der Sicherheit von OT-Anlagen, um die Lieferkette vor potenziell katastrophalen Bedrohungen zu schützen.

Bedrohungsakteure wollen den Betrieb stoppen

Ältere Sicherheitstools bieten nicht die Transparenz oder Flexibilität, um IT- und OT-Umgebungen zu schützen, sodass Angreifer den Betrieb stören können.

Sichere digitale Transformation im OT-Umfeld mit Illumio

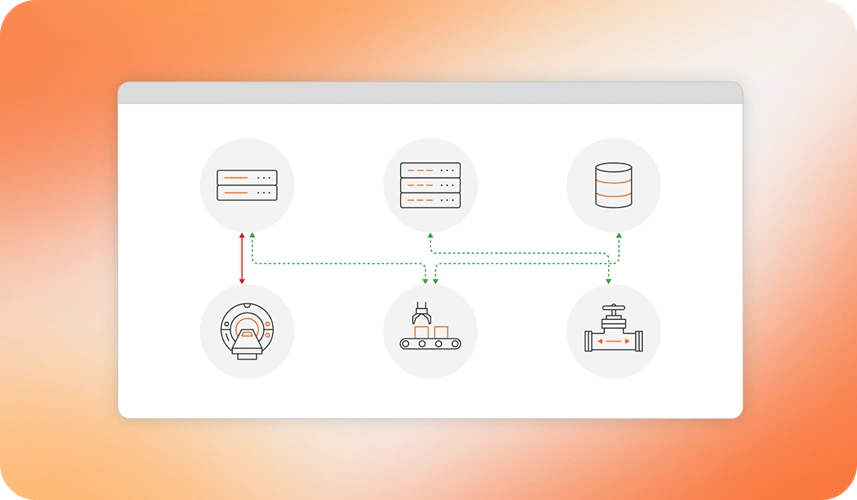

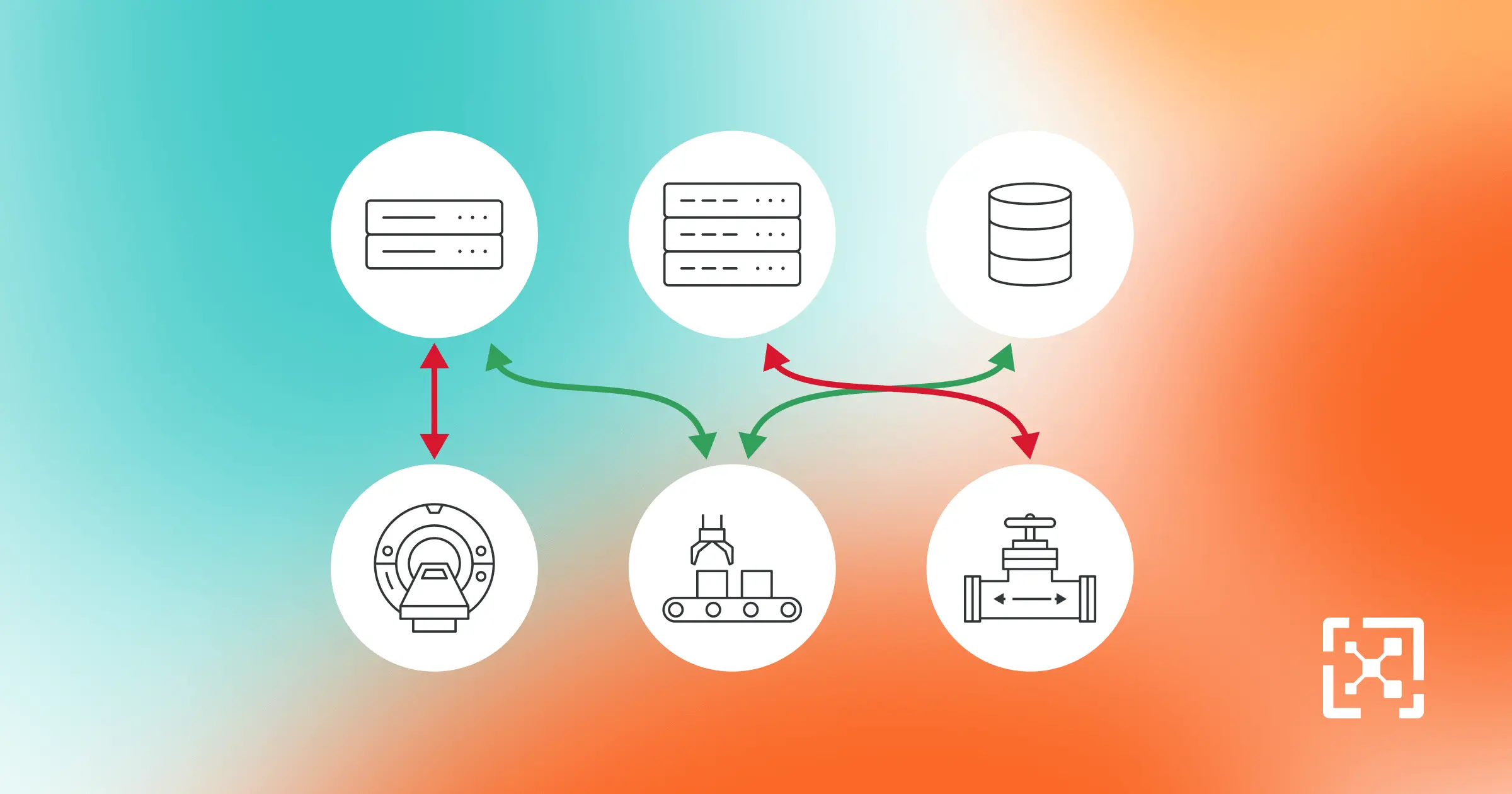

Abbildung von IT- und OT-Abhängigkeiten

Vereinfachen Sie die Entwicklung von Sicherheitsrichtlinien, indem Sie die Kommunikations- und Datenverkehrsflüsse verstehen.

Nur zulassen, was verifiziert ist

Verhindern Sie die Ausbreitung von Angriffen wie Ransomware, indem Sie den gesamten Datenverkehr mit Ausnahme des für den Betrieb erforderlichen Datenverkehrs stoppen.

Reduzieren Sie das Schwachstellenrisiko

Wenn eine Schwachstelle in einem Asset entdeckt wird, kann die Kommunikation eingeschränkt werden, bis ein Patch angewendet wird.

Schneller und agiler reagieren

Passen Sie die Richtlinien für jedes System basierend auf Kontext und Status und nicht auf statischen Firewall-Regeln an.

.webp)