Schnellere Reaktion und Wiederherstellung von Cybersicherheitsvorfällen mit Segmentierung

Illumio macht die Reaktion auf Sicherheitsverletzungen und die Wiederherstellung von Umgebungen schnell und sicher

Trotz Rekordausgaben für die Sicherheit werden Unternehmen immer noch verletzt

- $4.45Million

Die durchschnittlichen Kosten einer Sicherheitsverletzung im Jahr 2023, ein Allzeithoch

- 277TAGE

Die durchschnittliche Anzahl der Tage, die benötigt werden, um eine Sicherheitsverletzung aufzudecken, zu identifizieren und einzudämmen

- $1MILLION

Einsparungen bei den Kosten für die Behebung von Vorfällen, wenn Zero-Trust-Sicherheit im Vergleich zu keinem Zero-Trust-Einsatz bereitgestellt wird

Kürzere Lebenszyklen von Sicherheitsverletzungen bedeuten niedrigere Kosten für Sicherheitsverletzungen

Bei einem Cybersicherheitsvorfall ist jede Minute entscheidend – es gibt keine Zeit zu warten, wenn sich eine Sicherheitsverletzung durch das Netzwerk bewegt. Unternehmen geben fast 23 % weniger aus, wenn Sicherheitsverletzungen in weniger als 200 Tagen identifiziert und eingedämmt werden, als wenn sie länger dauern.

Illumio dämmt und isoliert Sicherheitsverletzungen und beschleunigt so die Reaktion auf Vorfälle und die Wiederherstellung

Gehen Sie von Sicherheitsverletzungen aus und bereiten Sie sich proaktiv auf Angriffe vor

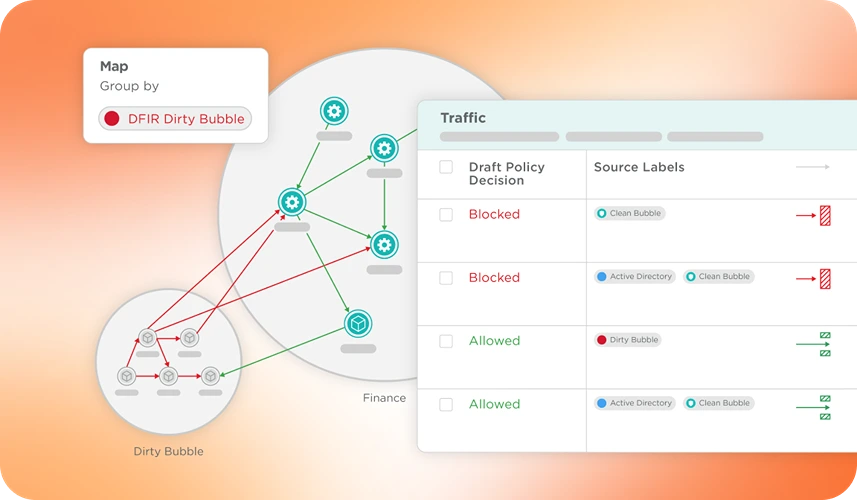

- Sehen und verstehen Sie Ihre Umgebung

- Schließen Sie risikoreiche Ports und begrenzen Sie Verbindungen zum Internet

- Abgrenzung kritischer Anlagen, um bei Bedarf eine schnelle Isolierung zu ermöglichen

Schnelle Reaktion auf eine aktive Sicherheitsverletzung

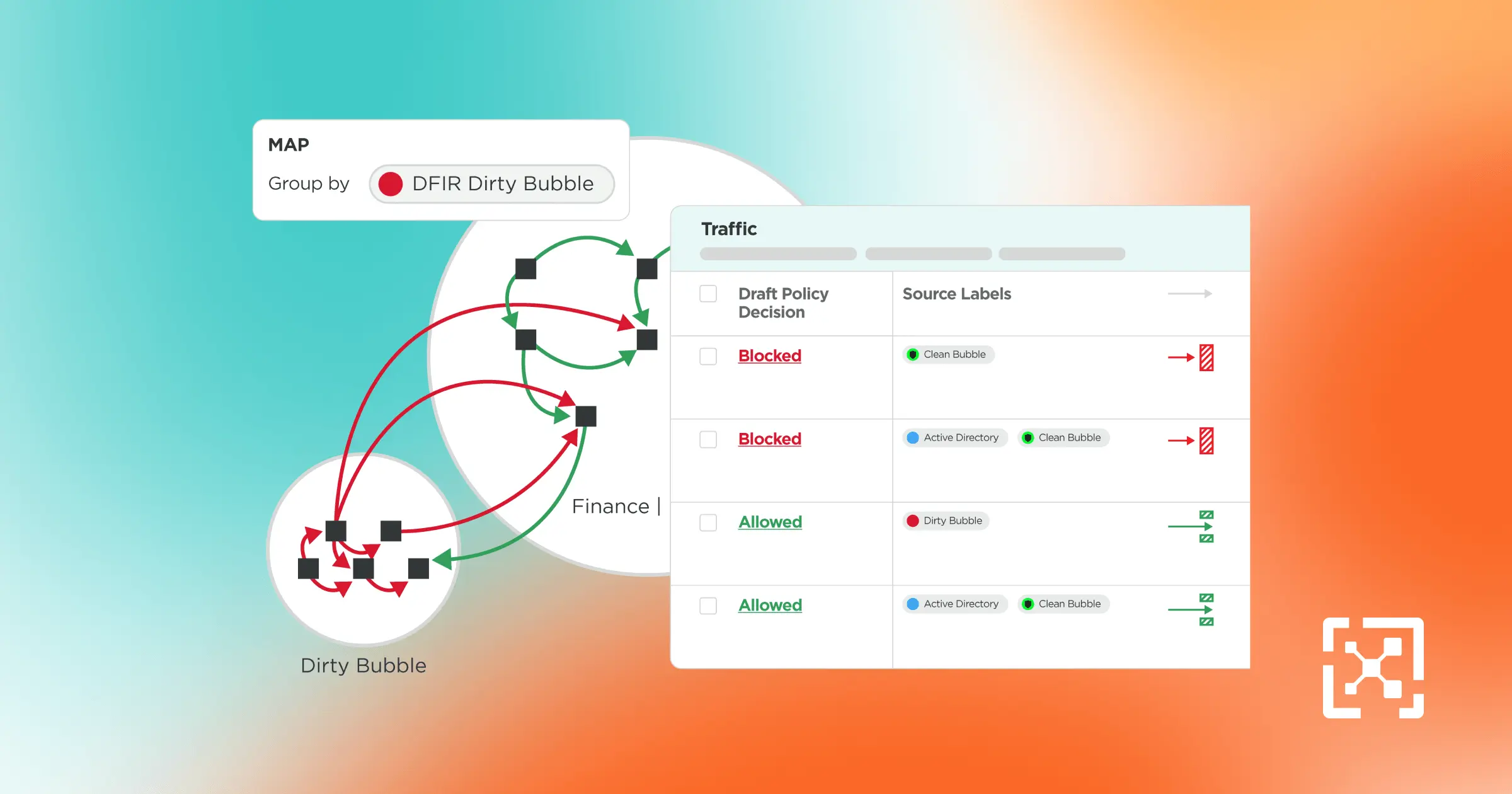

- Infizierte Systeme mit Ringfencing unter Quarantäne stellen

- Schnelle Implementierung von Regeln, um bekannte Infektionspfade zu blockieren und die Ausbreitung von Sicherheitsverletzungen zu stoppen

- Kritische Systeme online bringen, auch wenn ein Angreifer noch aktiv ist

Wiederherstellung nach Angriffen und Verhinderung einer erneuten Infektion

- Verstehen Sie die Ursprünge eines Vorfalls mithilfe historischer Analysen

- Stellen Sie sicher, dass kompromittierte Assets während der Wiederherstellung vollständig isoliert sind.

- Schützen Sie hochwertige Vermögenswerte , indem Sie den Datenverkehr blockieren, an den sich die Sicherheitsverletzung verlagert hat