Transparenz über die gesamte hybride Angriffsfläche

Ordnen Sie Assets zu und identifizieren Sie potenzielle Risiken mit Illumio, um die Angriffsfläche zu reduzieren

Die Implementierung der richtigen Richtlinien ist mit blinden Flecken im Netzwerk unmöglich

Hinter mangelnder Transparenz verbergen sich potenzielle Risiken

Ohne die Möglichkeit, die Kommunikation zwischen den Assets abzubilden, ist es unmöglich, alle potenziellen Risiken zu verstehen.

Eine unvollständige Sicht erschwert die Beantwortung

Legacy-Tools bieten keine vollständige Transparenz oder die Agilität, die erforderlich ist, um schnell auf einen Angriff zu reagieren.

Einblicke in Schwachstellen helfen bei der Risikobewertung

Die Transparenz der Art und Weise, wie anfällige Systeme miteinander verbunden sind, ist der Schlüssel zur Bewertung des Risikos einer einzelnen Ressource.

Mangelnde Transparenz verringert die Cyber-Resilienz

KI beschleunigt die Geschwindigkeit und die Auswirkungen von Cyberangriffen

Bedrohungsakteure nutzen KI-generierte Angriffe, um alle Schwachstellen und offenen Wege zu finden, was die Identifizierung entscheidend macht.

Neue Vorschriften erfordern eine erhöhte Cyber-Resilienz

Jüngste branchenspezifische und behördliche Cybersicherheitsvorschriften erfordern eine verbesserte Sicherheit für IT- und OT-Anlagen.

Angreifer wollen den Betrieb stören

Bedrohungsakteure konzentrieren sich auf störende Angriffe, die herkömmliche Cybersicherheitstools nicht verhindern können.

Identifizieren und reduzieren Sie Risiken mit Illumio

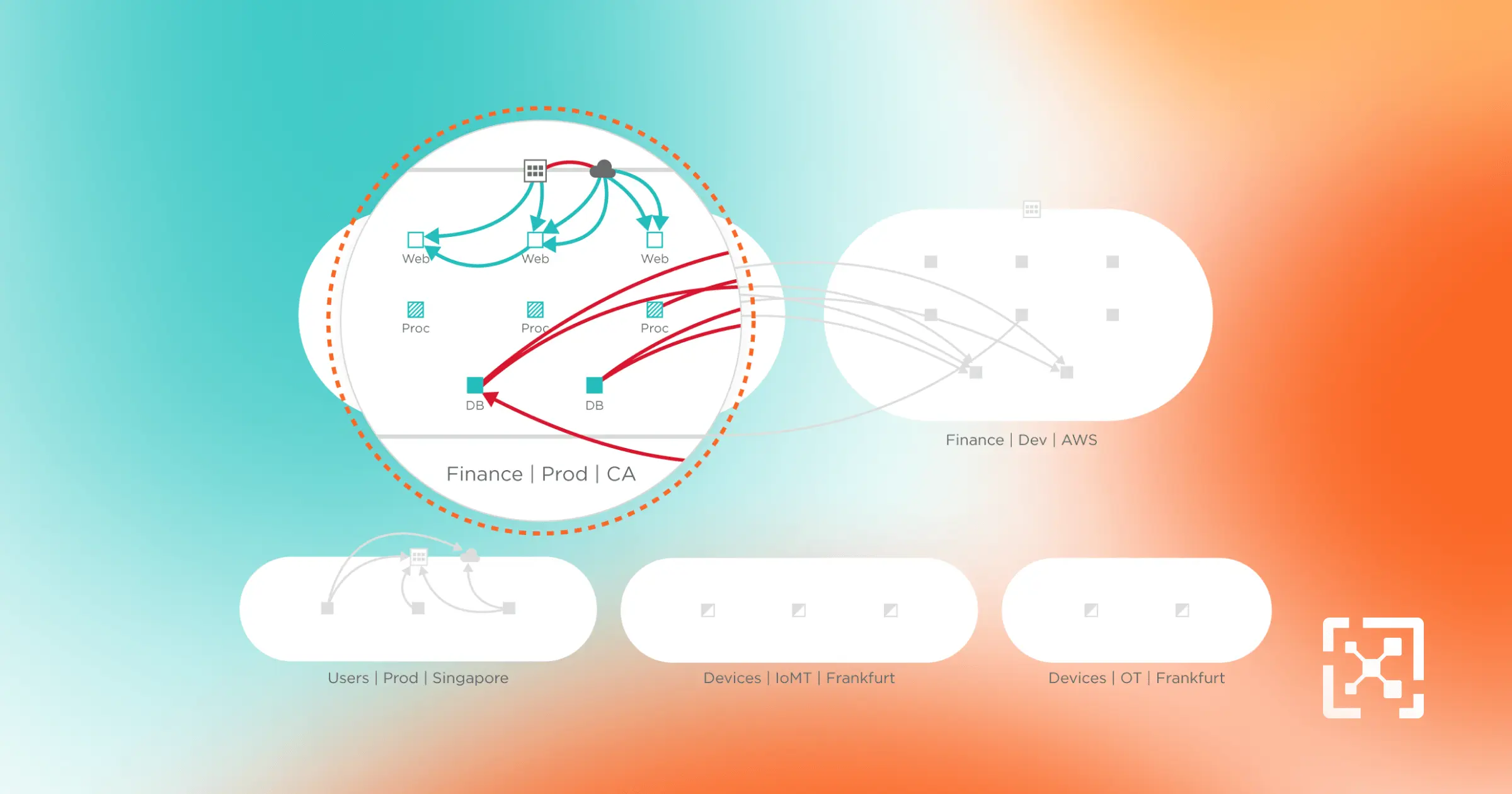

Abbildung von IT- und OT-Abhängigkeiten

Vereinfachen Sie die Entwicklung von Sicherheitsrichtlinien, indem Sie die Kommunikations- und Datenverkehrsflüsse verstehen.

Risiken identifizieren

Schützen Sie sich vor Exploits, indem Sie Systeme mit Schwachstellen und deren Verbindung erkennen.

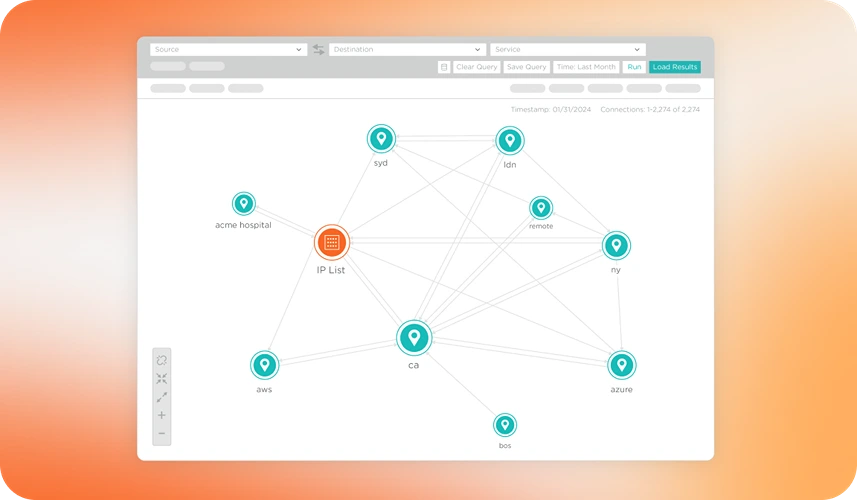

Überwachen von Ports und Protokollen

Schränken Sie die Ausbreitung von Ransomware ein, indem Sie Ports mit hohem Risiko identifizieren und schließen.

Schwachstellen erkennen und beheben

Schützen Sie kritische Ressourcen, indem Sie nicht wesentliche Verbindungen identifizieren und schließen.