So vermeiden Sie, dass die Etikettierung zu einem Hindernis für die Segmentierung wird

Zero Trust hat die Art und Weise, wie Unternehmen über Sicherheit denken, verändert. Historisch gesehen haben wir versucht, alles zu identifizieren, was "schlecht" war, und es zu blockieren. Bei einem Zero-Trust-Ansatz geht es jedoch darum, zu identifizieren, was "gut" ist, indem die Quelle der Kommunikation überprüft und zugelassen wird.

Um Zero Trust zu erreichen, müssen Sie:

- Identifizieren und verwalten Sie die Identität jeder Entität, der Sie vertrauen möchten.

- Setzen Sie die Richtlinien durch, die für diese Identität gelten, mithilfe der Zero-Trust-Segmentierung.

Eine der Herausforderungen bei der Implementierung von Zero-Trust-Segmentierung und der Durchsetzung von Richtlinien besteht jedoch darin, wie vollständig das Wissen für alle Einheiten im Netzwerk ist.

In einer kürzlich von Illumio in Auftrag gegebenen Umfrage gaben 19 Prozent der Befragten an, dass sie Zero Trust nicht implementieren könnten, weil sie nicht über perfekte Daten verfügten.

Die Teilnehmer der virtuellen Zero-Trust-Workshop-Reihe von Illumio äußerten ähnliche Bedenken und betonten, dass sie mit Zero Trust zu kämpfen haben, weil es an Folgendem mangelt:

- Genaue Informationen über ihre Systeme.

- Kenntnis der vorhandenen Server oder Workloads.

- Verstehen, welche Anwendungen mit welcher Ressource verbunden waren.

In vielen Organisationen sollte idealerweise eine Configuration Management Database (CMDB), ein IP Address Management System, Cloud-Tags, eine Tabellenkalkulation oder ein ähnliches Repository-System die "Source of Truth" für diese Informationen sein. Diese Informationsspeichersysteme können jedoch ungenau sein – oder überhaupt nicht existieren.

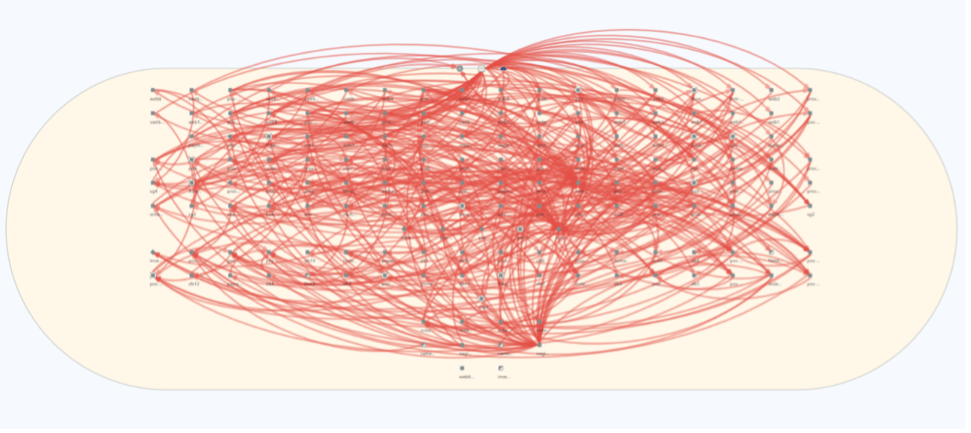

Es ist wichtig, die vorhandenen Informationen nutzen zu können, um ein strukturiertes Etikettierungsmodell zu erstellen. Denn ohne sie wird Ihre Umgebung so aussehen.

Ihre CMDB ist nicht das A und O für die Etikettierung

Eines der Hauptprobleme, mit denen Organisationen konfrontiert sind, ist die Namenshygiene. Mit der Weiterentwicklung von Systemen und personellen Veränderungen ändern sich auch die Namenskonventionen.

Was zum Beispiel als "Produktion" beginnt, wird zu "Prod" und dann zu "Prod". Das bedeutet, dass die Regeln zur Durchsetzung der Zero-Trust-Richtlinie von der ersten Schreibphase bis zur Namensänderung veraltet sein können.

Ein Freitextstil der Beschriftung kann auch zu vielen Inkonsistenzen beim Verfassen von Regeln führen. Eine ungenaue oder begrenzte Kennzeichnung von Ressourcen erschwert zweifellos das Verständnis Ihrer Umgebung.

Die Durchsetzung von Richtlinien sollte nicht durch die Richtigkeit oder Vollständigkeit der CMDB oder eines anderen Informationsrepositorys eingeschränkt werden. Wenn die Benennung inkonsistent ist, sollte es eine Möglichkeit geben, dies zu umgehen.

Für diejenigen ohne CMDB ist es nichts Falsches daran, etwas viel Einfacheres zu verwenden. Die meisten Systeme können z. B. Daten in importieren und exportieren. CSV-Format, was es zu einer sehr portablen Methode zur Datenverwaltung macht.

Wie illumio die Workload-Etikettierung vereinfacht und automatisiert

Illumio hat eine Reihe einfacher Tools entwickelt, die den Prozess der Benennung und Anwendung von Zero-Trust-Segmentierungsrichtlinien radikal vereinfachen. Es muss gesagt werden, dass die Werkzeuge ein Teil der Lösung sind – ihre korrekte Anwendung macht den Unterschied.

Der Schlüssel zur Implementierung von Zero Trust ist Konsistenz. Ein strukturiertes Benennungsschema macht Sicherheitsrichtlinien zwischen verschiedenen Umgebungen (z. B. verschiedenen Hypervisoren und der Cloud) portierbar.

Zum Beispiel funktioniert das IP-Adressmodell, weil es immer gleich ist. Jedes Gerät, das an das Netzwerk angeschlossen ist, erwartet das Format AAA. BBB. CCC.DDD/XX. Ohne dies gäbe es keine Form der Kommunikation. Gleiches gilt für die Beschriftung von Arbeitslasten. Ohne ein konsistentes Modell kann die Sicherheit eines Unternehmens gefährdet werden.

Illumio rationalisiert den Benennungsprozess in wenigen einfachen Schritten:

- Schritt 1: Jedes Unternehmen hat seine "Quelle der Wahrheit", sei es eine CMDB, eine Tabellenkalkulation oder eine Liste von Tags (oder eine Kombination aus all diesen). Auch wenn Sie nicht glauben, dass es vollständig korrekt ist, sammelt Illumio Metadaten von jedem Workload und kann die Daten aus dem Netzwerk und den Workloads automatisch aktualisieren.

- Schritt 2: Nutzen Sie die Informationen aus dem Netzwerk. Es ist z. B. wahrscheinlich, dass sich Produktionsserver in einem anderen Subnetz als die Entwicklungsserver befinden. Es ist zwar nicht praktikabel, mit dem Schreiben von Regeln mithilfe von IP-Adressen zu beginnen, aber die Netzwerkinformationen bieten einen guten Ausgangspunkt für die Generierung von Namen.

- Schritt 3: Verwenden Sie die Hostnamen. Auch wenn sich im Laufe der Zeit Inkonsistenzen aufgebaut haben können, können die Lücken geschlossen werden, wenn Sie einen konsistenten Teil der Zeichenfolge identifizieren und diesen für so viele Workloads wie möglich analysieren. Diese Informationen können aus fast jeder Quelle stammen.

Bisher haben Sie die vorhandene Quelle der Wahrheit verwendet, potenzielle Umgebungen entdeckt und dann Hostnameninformationen identifiziert, die die Serverrolle hervorheben könnten, z. B. Web oder Datenbank.

Nachdem Sie diese Schritte ausgeführt haben, können Sie die Informationen zum Datenverkehrsfluss verwenden, um sich über Kerndienste und andere Funktionen zu informieren und diese zu identifizieren, die in den anderen Schritten möglicherweise gefehlt haben. Dies könnte helfen, einen unbekannten, aber wichtigen Server zu identifizieren.

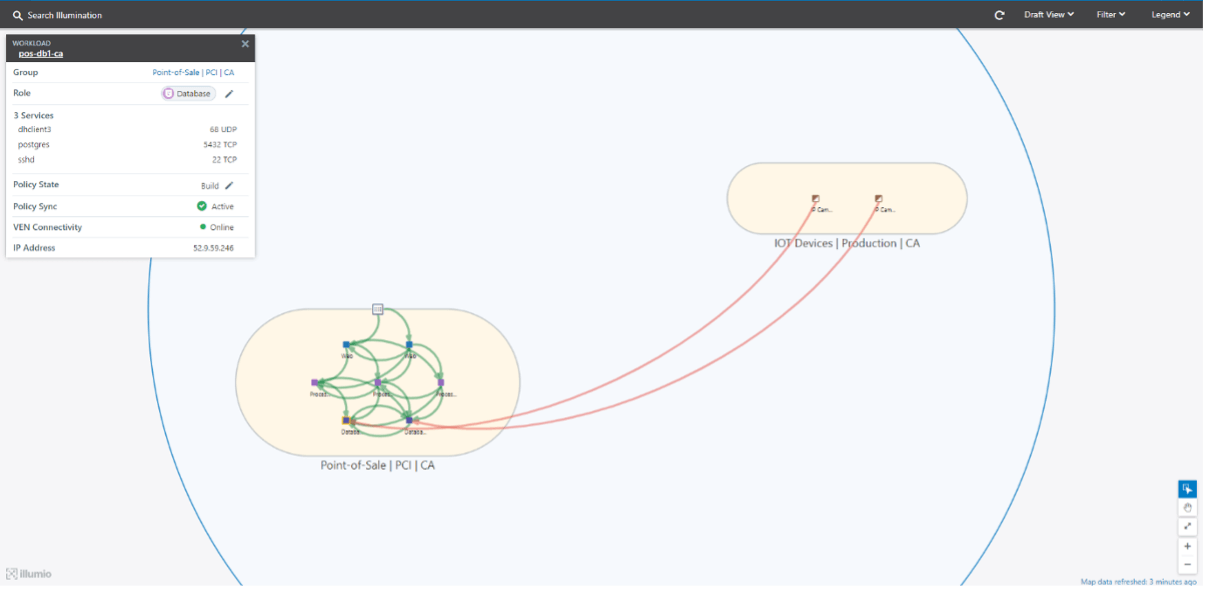

Mit all diesem Wissen ist es dann einfach, Labels auf jeden Workload anzuwenden, mit denen Sie die Kommunikation zwischen Workloads visualisieren und Zero-Trust-Segmentierungsrichtlinien anwenden können.

Mit strukturierter Beschriftung sieht die Karte Ihrer Umgebung nun wie folgt aus.

Je einfacher der Prozess der Beschriftung von Workloads ist, desto einfacher wird die Karte – und desto schneller erhalten Sie einen echten Wert aus der Segmentierung.

Natürlich können diese Schritte in beliebiger Reihenfolge durchgeführt werden. Einige Anbieter positionieren das Erlernen des Verkehrs als ersten Schritt. Die Herausforderung besteht darin, dass die Kommunikation legitim erscheinen kann, nur weil sie eine hohe Anzahl von Datenflüssen auf anerkannten Ports generiert. Es kann dann lange dauern, bis potenzielle Ungenauigkeiten in den Ergebnissen rückgängig gemacht werden können. Dies verlangsamt den Prozess des Erreichens des Wertes, da es einige Zeit dauern wird, die Karte zu bereinigen. Es ist viel einfacher und sicherer, zuerst feste Informationen zu verwenden.

Mit den einfachen Tools in Illumio Core können Sie ganz einfach die erforderlichen Daten sammeln und den Prozess der Etikettierung automatisieren. Dieser Ansatz beseitigt alle Bedenken hinsichtlich eines Mangels an Daten und einer potenziellen Komplexität bei der Identifizierung und Bereitstellung Ihrer Sicherheitsrichtlinien.

Um mehr zu erfahren:

- Lesen Sie 5 Tipps zur Vereinfachung der Etikettierung für die Mikrosegmentierung.

- Laden Sie einen Überblick über Illumio Core herunter, um mehr über den Ansatz von Illumio zur Zero-Trust-Segmentierung zu erfahren.

.png)