Reaktion und Eindämmung von Cloud-Verletzungen mit Illumio CloudSecure

Cloud-Angriffe sind häufiger und kostspieliger als je zuvor. Laut einer Studie von Vanson Bourne hatte die Hälfte aller Sicherheitsverletzungen im letzten Jahr ihren Ursprung in der Cloud, was Unternehmen durchschnittlich 4,1 Millionen US-Dollar kostete.

In einer Public-Cloud-Umgebung, in der Daten und Anwendungen auf verschiedene Server und Standorte verteilt sind, ist eine schnelle Reaktion und die Eindämmung von Sicherheitsverletzungen von größter Bedeutung. Tatsächlich geben 95 Prozent der Sicherheitsverantwortlichen zu, dass ihr Unternehmen bessere Reaktionszeiten auf Cloud-Sicherheitsereignisse benötigt.

In diesem Blogbeitrag erfahren Sie mehr über die gängigen Angriffsmethoden, die Bedrohungsakteure in der Cloud anwenden, wie wichtig es ist, Sicherheitsverletzungen einzudämmen und wie Illumio CloudSecure Ihnen helfen kann, schneller auf Sicherheitsverletzungen zu reagieren.

4 gängige Techniken für Cloud-Angriffe

Bedrohungsakteure können sowohl versiert als auch unerbittlich sein und jeden Trick ausprobieren, um zu stehlen und zu stören. Und da die meisten Unternehmen kritische Ressourcen und sensible Daten in der Cloud speichern, haben es Angreifer auf Cloud-Umgebungen abgesehen.

Diese vier Techniken werden am häufigsten von Cloud-Angreifern ausgenutzt:

- Konto-Hijacking: Angreifer können verschiedene Methoden wie Phishing-Angriffe oder Brute-Force-Techniken verwenden, um Benutzerkonten zu kompromittieren, die mit Cloud-Diensten verknüpft sind. Sobald ein Konto gekapert ist, können Angreifer auf sensible Daten zugreifen, Ressourcen manipulieren oder weitere Angriffe aus dem kompromittierten Konto heraus starten.

- Schwachstellen und Fehlkonfigurationen: Angreifer können Software-Schwachstellen in der Cloud-Infrastruktur oder Fehlkonfigurationen ausnutzen, um unbefugten Zugriff auf sensible Daten zu erhalten, die in der Cloud gespeichert sind. Dazu können personenbezogene Daten, Finanzdaten, geistiges Eigentum oder andere sensible Informationen gehören.

- Denial-of-Service-Angriffe (DoS): Cloud-Dienste können mit DoS-Angriffen angegriffen werden, bei denen Angreifer die Cloud-Infrastruktur mit übermäßigem Datenverkehr oder Anfragen überfluten, was dazu führt, dass Dienste für legitime Benutzer nicht mehr verfügbar sind. Dies kann den Geschäftsbetrieb stören und zu finanziellen Verlusten führen.

- Unsichere APIs: Viele Cloud-Dienste stellen APIs (Application Programming Interfaces) für die Interaktion mit ihren Plattformen bereit. Angreifer können Schwachstellen in diesen APIs ausnutzen, um unbefugten Zugriff zu erhalten, böswillige Aktionen auszuführen oder vertrauliche Daten zu exfiltrieren.

Erfahren Sie in unserem Leitfaden, wie Sie die fünf größten Herausforderungen der Cloud-Sicherheit lösen können.

Warum es jetzt wichtig ist, auf Cloud-Sicherheitsverletzungen zu reagieren

Die Folgen einer Sicherheitsverletzung können schwerwiegend sein und reichen von finanziellen Verlusten bis hin zu Reputationsschäden – und das gilt insbesondere für die Cloud. Zwischen eingeschränkter Transparenz, Mythen über Cloud-Sicherheit und den Mängeln traditioneller Sicherheitstools in der Cloud ist es leicht, die dringendsten Sicherheitsherausforderungen der Cloud zu übersehen. Ohne moderne Cloud-Sicherheitsstrategien sind Unternehmen mit unvermeidlichen Cyberangriffen konfrontiert, die das Potenzial haben, katastrophale Schäden anzurichten.

Die Bedeutung einer schnellen Reaktion und Eindämmung von Angriffen liegt in der Minimierung potenzieller Schäden, der Verhinderung von Datenschutzverletzungen und der Aufrechterhaltung der Geschäftskontinuität. Durch rechtzeitiges Eingreifen können die Auswirkungen von Sicherheitsvorfällen erheblich reduziert und die laterale Ausbreitung von Bedrohungen innerhalb der Cloud-Infrastruktur begrenzt werden.

Die Studie von Vanson Bourne ergab, dass Sicherheitsverantwortliche aufgrund zunehmender Sicherheitslücken in der Cloud der Reaktion auf Sicherheitsverletzungen Priorität einräumen:

- 36 Prozent der Cloud-Sicherheitsbedrohungen für ihr Unternehmen beinhalten schnell veränderndes Social Engineering, um unbefugten Zugriff zu erhalten

- 32 Prozent gaben an, dass Ransomware und Malware ein großes Problem in der Cloud darstellen

- 46 Prozent haben keinen vollständigen Einblick in die Konnektivität der Cloud-Dienste ihres Unternehmens, was die Wahrscheinlichkeit nicht autorisierter Verbindungen erhöht

Wichtig ist, dass mehr als die Hälfte der Befragten angaben, dass Zero Trust Segmentation (ZTS) den Explosionsradius eines Angriffs minimieren kann – und 93 Prozent stimmen zu, dass ZTS für die Cloud-Sicherheit von entscheidender Bedeutung ist. ZTS ist eine entscheidende Strategie zur Reaktion auf und Eindämmung von Angriffen und bietet einen proaktiven Verteidigungsmechanismus zur Minderung potenzieller Risiken. Bei ZTS werden Segmentierungskontrollen auf Anwendungen und Workloads angewendet, um laterale Bewegungen zu begrenzen.

Für überlastete IT- und Sicherheitsteams , die mit einer ständigen Flut von Angriffen konfrontiert sind, wird ZTS zu einem wertvollen Verbündeten bei der proaktiven Anwendung von Sicherheitsrichtlinien, um Angriffe schnell einzudämmen. Mit einem ZTS-Ansatz können sich Sicherheitsteams auf bestimmte Bereiche der Cloud-Anwendungs- und Workload-Kommunikation konzentrieren und so die gesamte Angriffsfläche selbst in komplexen und ständig wachsenden Cloud-Umgebungen in großem Maßstab reduzieren.

Illumio CloudSecure: Schnelle und flexible Reaktion auf Sicherheitsverletzungen in der Cloud

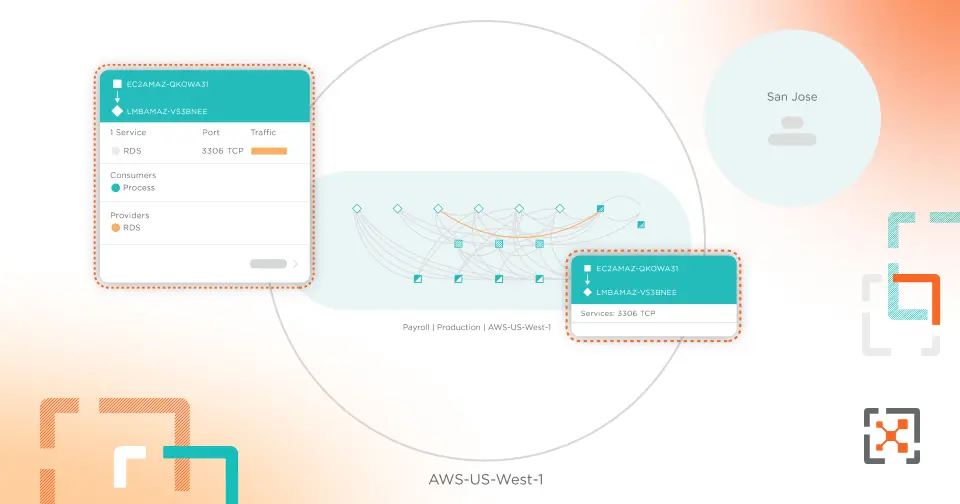

Mit Illumio CloudSecure können Unternehmen proaktive Segmentierungskontrollen in ihrer gesamten Public Cloud implementieren. Dadurch wird sichergestellt, dass Sicherheitsverletzungen vom Rest des Systems isoliert und auf ihren Eintrittspunkt beschränkt werden, sodass Sicherheitsteams Zeit haben, auf Angriffe zu reagieren und diese zu beheben.

Sehen Sie sich eine Demo von Illumio CloudSecure an:

Im Falle einer Sicherheitsverletzung oder einer Ransomware-Bedrohung ermöglicht Illumio CloudSecure eine schnelle Reaktion und Eindämmung , wenn Sicherheitsverletzungen oder Ransomware-Angriffe erkannt werden. Sicherheitsteams können die Segmentierungsrichtlinien dynamisch anpassen, um kompromittierte Segmente zu isolieren und so zu verhindern, dass sich Angreifer seitlich bewegen, und so das Risiko einer Datenexfiltration oder Unterbrechung des Betriebs zu minimieren. Dieser anpassungsfähige, flexible Ansatz für die Segmentierung passt sich der dynamischen Natur von Cloud-Umgebungen an und stellt sicher, dass die Sicherheitsmaßnahmen auch angesichts sich entwickelnder Bedrohungen konsistent bleiben.

Illumio CloudSecure hilft Sicherheitsteams:

- Werden Sie granular Einblick in die Kommunikation und Interaktion von Anwendungen und Workloads. Dies liefert Erkenntnisse, die bei der Erstellung proaktiver und präziser Segmentierungsrichtlinien helfen können, die sich an den Geschäftsanforderungen orientieren, ohne die Sicherheit zu beeinträchtigen.

- Wenden Sie Sicherheitskontrollen an, die auf Kontextfaktoren basieren , die aus Metadaten und Labels von Cloud-Ressourcen abgerufen werden, um sich auf neue Bedrohungen und die sich ständig weiterentwickelnde Natur von Cloud-Angriffen vorzubereiten.

- Ergänzen Sie herkömmliche perimeterbasierte Sicherheitstools wie Intrusion Detection Systems (IDSs) und Cloud Native Application Protection Platforms (CNAPPs). Während IDS potenzielle Bedrohungen erkennt, setzt Illumio CloudSecure Richtlinien durch, die die Ausbreitung von Malware jederzeit stoppen, unabhängig davon, ob eine Sicherheitsverletzung erkannt wurde oder nicht. Illumio CloudSecure fungiert auch als Backstop für CNAPPs und verbessert den Gesamtschutz von Cloud-basierten Anwendungen.

- Adoptieren Sie eine Zero-Trust-Sicherheitsmodell in der Cloud, um eine robuste Verteidigung gegen interne und externe Bedrohungen zu gewährleisten.

Starten Sie noch heute Ihre kostenlose Testversion von Illumio CloudSecure – keine Softwareinstallation oder Kreditkarte erforderlich.

.png)