Von Servern bis zu Endpunkten: Die Vorteile der Ausweitung von ZTS auf Ihre am stärksten gefährdeten Geräte

Rund 76 % der Unternehmen haben in den letzten zwei Jahren einen Ransomware-Angriff erlebt. Das Sperren des Rechenzentrums reicht nicht aus, um dieses Risiko vollständig zu reduzieren.

Zero Trust Segmentation (ZTS) ist entscheidend für jede Cyber-Resilienz-Strategie, um die Ausbreitung von Ransomware oder anderen Sicherheitsverletzungen zu verhindern. Traditionell wurde die Segmentierung auf das physische Netzwerk angewendet, wobei der Schwerpunkt auf dem Rechenzentrum lag – aber wie einige der jüngsten Sicherheitsverletzungen bewiesen haben, besteht das Risiko durch Ransomware immer noch.

Es wird immer wichtiger, eine Best Practice vom Rechenzentrum auf die Endgeräte auszuweiten.

Warum sollte die Segmentierung auf Endpunkte ausgeweitet werden?

Endpunkte sind nach vielen Metriken das schwächste Glied in der Sicherheitslage eines Unternehmens, zum Teil aufgrund der Art der Endgeräte, aber auch, weil die Benutzer anfällig für Angriffe sind. Vor diesem Hintergrund sollten wir nicht überrascht sein, dass IDC sagt, dass 70 % der Sicherheitsverletzungen am Endpunkt beginnen.

Hybrides Arbeiten wird in absehbarer Zeit nicht verschwinden, und die Laptops der Mitarbeiter sind einer Vielzahl von Geräten in Netzwerken ausgesetzt, die nicht von der IT-Abteilung verwaltet werden. Dies führt zu einem erhöhten Risikoprofil, wenn sich eines dieser Geräte wieder mit dem Unternehmensnetzwerk verbindet.

Aber das hört nicht bei der vergrößerten unkontrollierten Angriffsfläche auf – Endpunkte sind auch anfälliger für Sicherheitsverletzungen aus folgenden Gründen:

- Phishing-Angriffe: Bedrohungsakteure, die E-Mails verwenden, um Benutzer dazu zu verleiten, auf bösartige Links zu klicken

- Soziales Ingenieurwesen: Die Kunst, Benutzer dazu zu verleiten, bestimmte Aktionen wie das Teilen von Anmeldeinformationen auszuführen

- Veraltete Software: Ohne ein angemessenes Patch-Management verschieben viele Benutzer Updates

- Schwache Passwörter: Benutzer verwenden oft schwache Passwörter, die leicht erraten oder gehackt werden können und einen einfachen Einstiegspunkt bieten

Durch die Ausweitung der Segmentierung auf Endpunkte können Unternehmen ihre Ressourcen schützen, indem sie eine Ausbreitung von dem unvermeidlich angegriffenen Endpunkt verhindern.

Und das Beste daran? Dies bietet proaktive Sicherheit, ohne sich auf Erkennung verlassen zu müssen, was bedeutet, dass Ihre hochwertigen Ziele im Rechenzentrum auch bei Diebstahl von Anmeldeinformationen oder einem Zero-Day-Exploit geschützt sind.

Schneller ROI: Endpunktsegmentierung mit Illumio

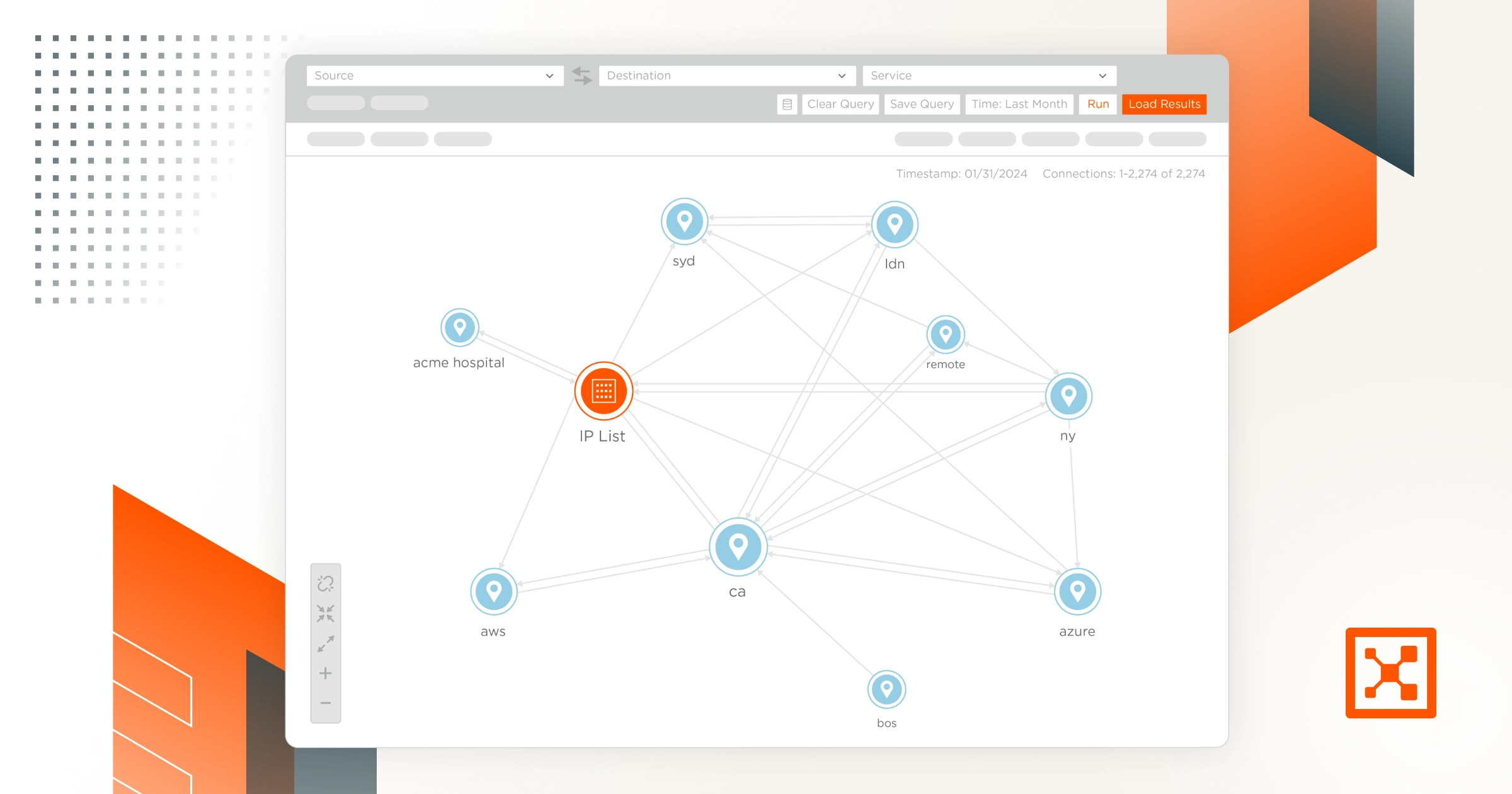

Illumio Endpoint bietet ZTS für alle Workstations, Laptops (einschließlich MacBooks) und VDIs von einer einzigen Konsole aus.

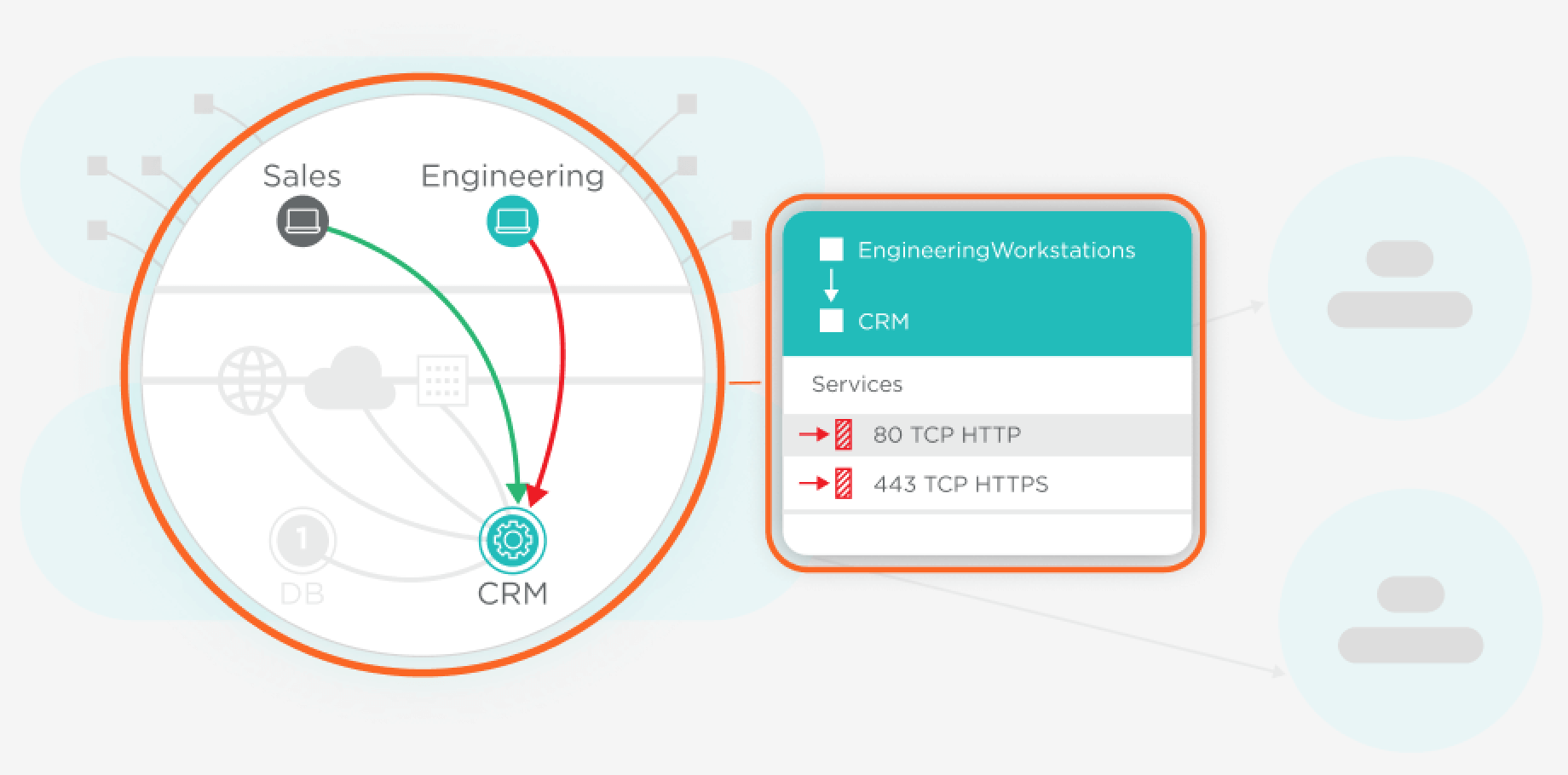

Durch die anfängliche Transparenz des gesamten Netzwerkverkehrs, einschließlich Remote-Benutzer, ist die Erstellung von Regeln einfach und sorgt für einen schnellen ROI, der bestehende EDR-Investitionen ergänzt. Mit nur ein paar einfachen Regeln kann Ihr Sicherheitsteam schnelle Erfolge erzielen, indem es alle Peer-to-Peer-Verbindungen zwischen Endpunkten blockiert, damit sich Ransomware nicht ausbreiten kann. Für den Fall, dass Administratoren weiterhin eine RDP-Verbindung zu diesen Endpunkten vornehmen müssen, können mit ein paar weiteren Klicks Ausnahmen gemacht werden.

Dadurch, dass der gesamte Endpunkt- und Serververkehr in einer einzigen Konsole sichtbar ist, können erweiterte Regeln erstellt werden, sodass nur bestimmte Gruppen auf bestimmte Workloads zugreifen können (z. B. können nur Finance AD-Benutzer auf die Finanzanwendung zugreifen).

Sobald Sie einen Überblick über den gesamten Netzwerkverkehr haben, nicht nur in Protokollen, sondern auch in einer interaktiven Karte, ist die Fehlerbehebung und die Erstellung von Regeln ein Kinderspiel.

Mit Illumio Endpoint können Sie:

- Visualisieren Sie Endpunkt-Traffic überall: Von zu Hause oder vom Büro aus können Sie Risiken schnell bewerten und mindern, indem Sie den gesamten Netzwerkverkehr einsehen

- Kontrollieren Sie den Anwendungszugriff: Machen Sie Endpunkte nicht für das Rechenzentrum verfügbar – erlauben Sie nur definierten Benutzern den Zugriff auf die richtigen Anwendungen

- Sichere Endpunkt-Offenbarung: Isolieren Sie Cyberangriffe auf ein einzelnes Gerät – noch bevor der Angriff von anderen Sicherheitstools entdeckt wird

Treten Sie mit Illumio Endpoint in die Ära des Containments ein

Die Endpunktsicherheit befindet sich seit langem im Zeitalter der Erkennung. Durch die Ausweitung der Segmentierung auf Endpunkte können sich Unternehmen besser vor neuartigen Angriffen schützen und so die Bedrohung verringern, die Benutzer für geschäftskritische Anwendungen darstellen.

Die Einführung der Endpunktsegmentierung bedeutet, dass Sie in die Ära der Eindämmung eintreten können, die speziell für zukunftsorientierte Sicherheitsteams entwickelt wurde, die eine "Assume Breach"-Mentalität angenommen haben.

Erfahren Sie hier mehr über Illumio Endpoint.

Kontaktieren Sie uns noch heute , um mehr über Illumio Endpoint mit einer kostenlosen Demo und Beratung zu erfahren.

.png)