So steigern Sie den ROI der Cybersicherheit: Kombinieren Sie ZTS und EDR

Da Unternehmen weiterhin mit einer immer komplexeren Bedrohungslandschaft konfrontiert sind, reichen herkömmliche Sicherheitsansätze nicht mehr aus, um sich vor fortschrittlichen Bedrohungen zu schützen.

Dies gilt insbesondere für die Endpunktsicherheit, bei der sich eine einzige Sicherheitsverletzung schnell ausbreiten und ein ganzes Netzwerk gefährden kann.

Zero Trust: Mehr als ein Modewort, es ist eine wesentliche Denkweise

Das Konzept von Zero Trust hat in den letzten Jahren an Bedeutung gewonnen.

Abgesehen davon, dass es sich um ein Modewort handelt, geht es bei dem Konzept im Kern darum, davon auszugehen, dass jedes Gerät oder jeder Benutzer kompromittiert wird. Das Konzept ist in der Theorie einfach, aber wir müssen anerkennen, dass dieses Konzept der Funktionsweise des menschlichen Gehirns widerspricht.

Wenn wir mit einem Risiko konfrontiert sind (d. h. es wird zu Sicherheitsverletzungen kommen), denken wir gerne, dass uns das nicht passieren wird. Aber wenn wir einen Lottoschein kaufen, denken wir gerne, dass wir der Gewinner sein könnten.

Trotzdem treffen wir Vorsichtsmaßnahmen. Auf unseren Endpunkten stellen wir sicher, dass die neuesten Patches rechtzeitig angewendet werden, wir stellen sicher, dass der Gerätezugriff auf der Grundlage der Identität begrenzt ist, und vor allem installieren wir Endpunktsicherheitstools auf unseren Laptops und Workstations, am häufigsten Endpoint Detection and Response (EDR).

All dies ist für Ihre Endpunktsicherheitsstrategie unerlässlich, aber nicht immer nützlich, wenn diese unvermeidliche Sicherheitsverletzung eintritt.

Wenn dies der Fall ist, müssen wir uns auf Eindämmungsmaßnahmen verlassen, um sicherzustellen, dass der Angreifer oder die Ransomware nicht auf andere Geräte überspringen und sich über das gesamte Netzwerk ausbreiten kann.

Levelaufstieg: Holen Sie mehr aus Ihrer EDR-Investition heraus

Eine Schlüsselkomponente eines Zero-Trust-Ansatzes ist die Segmentierung, die auch als Zero-Trust-Segmentierung (ZTS) bezeichnet wird. Dabei wird ein Netzwerk in kleinere, isolierte Segmente aufgeteilt, die die Kommunikation zwischen ihnen streng kontrollieren. Infolgedessen wird es für einen Angreifer viel schwieriger, sich über ein Netzwerk zu verbreiten, wodurch der potenzielle Schaden einer Sicherheitsverletzung begrenzt wird.

Erfahren Sie hier mehr über Zero-Trust-Segmentierung.

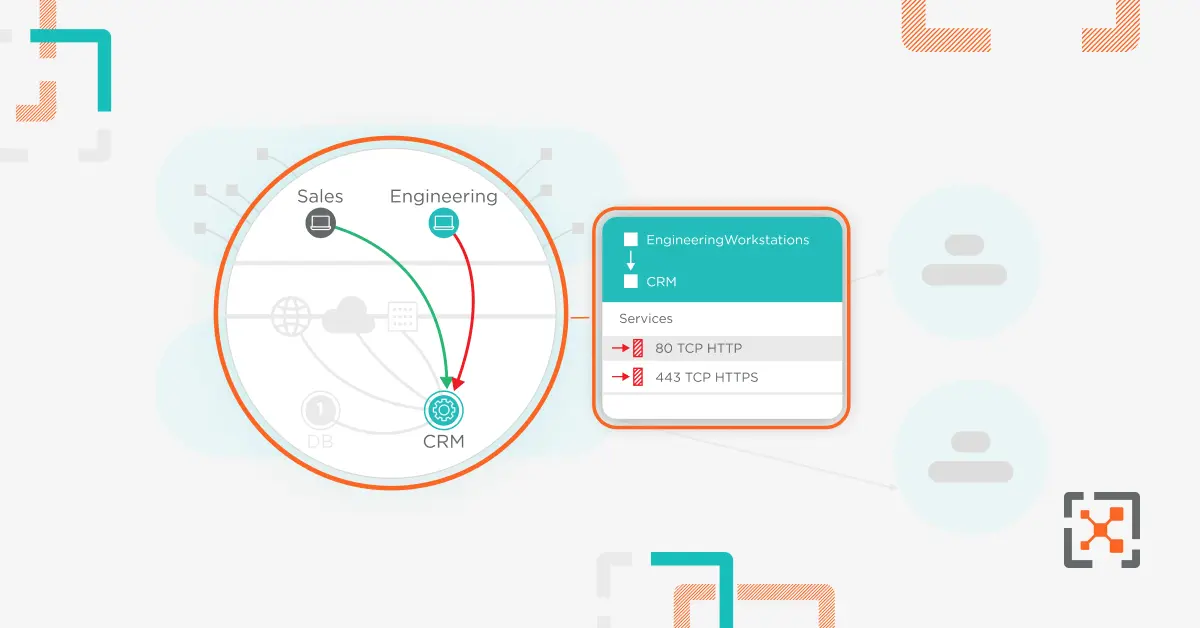

Auf Endpunkten bedeutet dies, dass jede Peer-to-Peer-Kommunikation außerhalb der IT-Abteilung verhindert wird, die während der Fehlerbehebung möglicherweise die Kontrolle über das Gerät übernehmen muss. Oder noch besser, den Zugriff auf Server-Workloads auf Benutzer zu beschränken, die diese Anwendung verwenden.

Die Endpunktsicherheit verlässt sich traditionell zu sehr auf erkennungsbasierte Systeme, die anfällig für fortschrittliche Bedrohungen sein können, die sich der Erkennung entziehen können. Oder im Falle eines gestohlenen Zugangsdatentyps gibt es zunächst keine Sicherheitsverletzung, die überhaupt erkannt werden muss. Durch die Begrenzung der Angriffsfläche durch Segmentierung können wir das Risiko einer verzögerten Erkennung deutlich begrenzen.

Für Bedrohungsakteure ist es viel schwieriger, sich zu verbreiten und unbemerkt zu bleiben, wenn ein Netzwerk nur Zugriff auf das bietet, was benötigt wird, und standardmäßig Verweigerungsregeln durchsetzt.

Durch die Konzentration auf die Eindämmung von Sicherheitsverletzungen hat Ihr EDR oder ein anderes Erkennungstool genügend Zeit, eine Anomalie zu erkennen und geeignete Maßnahmen zu ergreifen.

Lesen Sie hier mehr darüber, warum EDR ZTS benötigt.

Die Endpunktsicherheit entwickelt sich weiter, so dass ZTS unverzichtbar ist

Illumio Endpoint kann Ihnen dabei helfen, Ihre Endpunktsicherheitsstrategie zu verbessern, indem es Ihrem Sicherheitsstack eine kritische und oft fehlende Ebene hinzufügt: die Segmentierung.

Reduzieren Sie die Angriffsfläche Ihrer anfälligsten Geräte in Ihrem Bestand, indem Sie eine granulare Kontrolle darüber einführen, mit wem Ihre Endpunkte kommunizieren können, unabhängig davon, ob der Benutzer von zu Hause, unterwegs oder im Büro arbeitet.

Mit Illumio Endpoint können Sie:

- Stoppen Sie die Ausbreitung von Ransomware

- Präzise Kontrolle des Endpunkt-zu-Server-Datenverkehrs

- Stoppen Sie die Ausbreitung von Endpunkt zu Endpunkt

- Admin-Zugriff steuern

- Schützen Sie agentenlose Geräte

- Schützen Sie sich vor Zero-Days

- Eindämmung von Verstößen, sobald sie passieren

Insgesamt wird die Einführung von Zero Trust für eine effektive Endpunktsicherheit immer wichtiger. Durch die Integration von ZTS und die Umstellung auf ein Modell, das davon ausgeht, dass jedes Gerät oder jeder Benutzer kompromittiert sein könnte, können Sie sich besser vor fortschrittlichen Bedrohungen schützen und das Risiko einer verzögerten Erkennung verringern.

Erfahren Sie mehr darüber, wie Illumio Endpoint die Vorteile von ZTS für unsere Laptops und Workstations bietet.

Möchten Sie mehr über ZTS für Endpunkte erfahren? Kontaktieren Sie uns noch heute, um eine Beratung und Demo zu vereinbaren.

.png)