Integration von Transparenz und Regelerstellung für effiziente Workload-Sicherheit

Für die Workloadsicherheit gelten zwei allgemeine Anforderungen: Transparenz und Durchsetzung. Unternehmen müssen in der Lage sein, zu sehen, was zwischen Workloads in der gesamten Hybrid Cloud-Fabric vor sich geht, und dann anhand dieser Informationen bestimmen, welche Arten von Datenverkehr zwischen Workloads zugelassen werden sollten und welche nicht. Diese Funktionen sind für die genaue Definition eines Workload-zu-Workload-Richtlinienmodells für die Zero-Trust-Segmentierung unerlässlich.

Mit der neuesten Version von Illumio Core bieten wir einen optimierten Workflow für Transparenz und Regelerstellung mit dem Illumio Explorer – was die Erstellung eines skalierbaren und automatisierten Workload-Richtlinienmodells erheblich vereinfacht.

Was ist der Explorer?

Die Explorer-Funktion ermöglicht es autorisierten Benutzern, eine historische Datenbank für Verkehrs- und Ereignisereignisse zu durchsuchen, um Folgendes anzuzeigen:

- Die Auswirkungen von Richtlinien und Regeln auf Anwendungsgruppen und Arbeitslasten

- Workload-zu-Workload-Datenverkehr, der zugelassen, blockiert und potenziell blockiert ist

Da das Richtlinienmodell von Illumio unabhängig von den zugrunde liegenden Netzwerk- und Cloud-Fabric-Konstrukten ist, zeigt der Explorer alle Workloads in Ihrer gesamten IT-Infrastruktur an. Bezeichnungen werden auf Workloads angewendet, um Funktionen zu beschreiben, z. B. eine "Datenbank"-Workload, und erleichtern das Gruppieren von Workloads basierend auf Geschäftsfunktionen. Der Explorer zeigt genau an, welcher Datenverkehr zwischen allen Workloads und allen Funktionen aktiv ist.

In einer Brownfield-Umgebung werden beispielsweise häufig neue IP-Adressen angezeigt und ändern sich dynamisch, wobei der Explorer dynamisch angezeigt wird. Wenn Workloads hinzugefügt, gelöscht oder geändert werden, werden diese Ereignisse zusammen mit den aktiven Flows zwischen Workloads im Explorer angezeigt.

Jetzt können Benutzer Flows auswählen und Regeln für diese Flows in derselben Ansicht im Explorer definieren.

So erstellen Sie Regeln direkt im Explorer

Ein optimierter Arbeitsablauf ist notwendig, um ein effizientes Betriebsmodell zu erreichen. Das Hin- und Herspringen zwischen Transparenz-Workflows und Workflows zur Regelerstellung ist zeitaufwändig und erhöht die Wahrscheinlichkeit menschlicher Fehler. Das schwächste Glied in jedem Sicherheitsmodell ist ein Mensch, der auf einer Tastatur tippt – je weniger Möglichkeiten für menschliche Fehler, desto besser sind die Erfolgschancen bei der Definition des richtigen Richtlinienmodells.

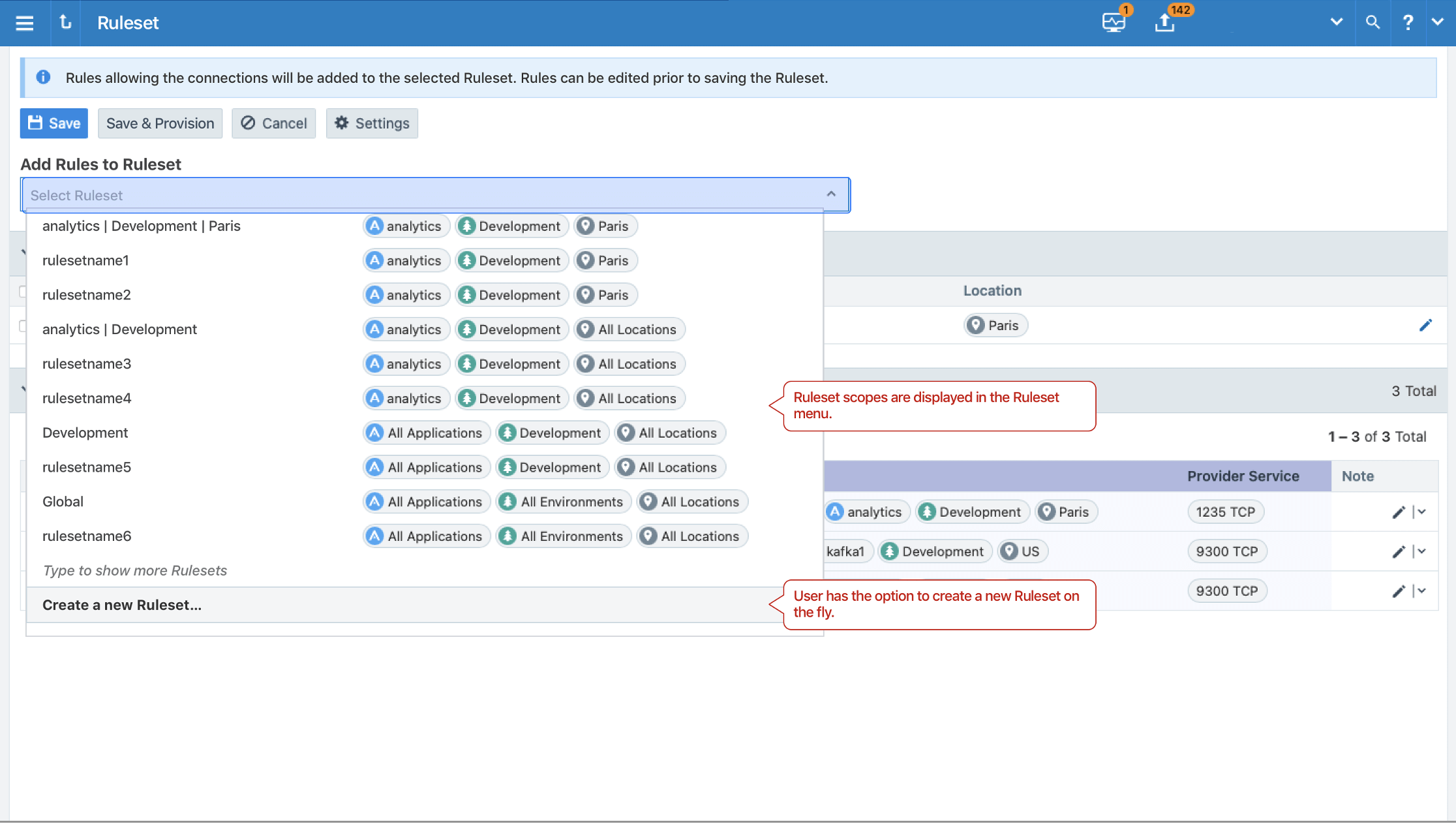

Zusätzlich zu den Sicherheitsarchitekten, die Richtlinien definieren, sollte Ihr Workload-Sicherheitstool in der Lage sein, automatisch den Bereich und die vorhandenen Regelsätze zu bestimmen, zu denen eine neue Regel hinzugefügt werden kann. Wenn dies nicht möglich ist, sollten Sicherheitsadministratoren in der Lage sein, den Bereich zu ändern und bei Bedarf eine neue Regel direkt aus dem Workflow für die Sichtbarkeit der Arbeitsauslastung zu erstellen.

Mit unserer neuesten Version von Illumio Core können all diese Aufgaben aus dem Explorer heraus ausgeführt werden, sodass sie nicht mehr in einem anderen Workflow ausgeführt werden müssen. Im Entwurfsmodus im Explorer werden alle Verbindungen nach Beschriftungen in der Ansicht "Bezeichnungsbasierte Verbindungen" aggregiert, wie hier gezeigt:

In dieser Explorer-Ansicht kann ein Sicherheitsadministrator bestimmte Verbindungen auswählen und sie entweder zu vorhandenen Bereichen hinzufügen oder neue erstellen. Dem Explorer-Entwurfsmodus wurde eine neue Schaltfläche hinzugefügt, "Ausgewählte Verbindungen zulassen", die es der Illumio Policy Compute Engine (PCE) ermöglicht, Bereiche zu empfehlen, zu denen ausgewählte Verbindungen hinzugefügt werden können:

Wenn ein Sicherheitsadministrator keinen der vorgeschlagenen Bereiche verwenden möchte, kann er dem Regelsatz Regeln hinzufügen und sie nach Bedarf ändern:

Nachdem die Regeln akzeptiert oder geändert und gespeichert wurden, werden sie im Hauptfenster des Explorers angezeigt:

Zwei Workflows, eine Ansicht: sicherere, optimierte Workload-Sicherheit

Workload-Datenverkehrsmuster sind mit Tools, die sich im Netzwerk oder in der Cloud-Fabric befinden, schwer zu erkennen. Für einen konsistenten Schutz unabhängig davon, ob sich Workloads in der Cloud oder vor Ort befinden, benötigen Sie eine Lösung, die Transparenz und Sicherheit direkt auf Workload-Ebene implementiert.

Die neueste Innovation von Illumio im Explorer ist ein Beispiel für unser Engagement, die Benutzererfahrung zu optimieren und die Workload-Sicherheit effizienter und skalierbarer zu machen.

Die Kombination von Workflows für Transparenz und Regelerstellung vereinfacht die operativen Aufgaben zur Ermittlung und Kontrolle von Workload-Richtlinien erheblich, reduziert die Möglichkeit menschlicher Fehler und spart Teams letztendlich Zeit.

Um mehr zu erfahren:

- Kontaktieren Sie uns für eine Demo von Illumio Core und den Explorer-Updates.

- Lesen Sie , wie Hi-Temp Insulation von den Explorer-Funktionen profitiert.

.png)