So stoppen Sie eine Cloud-Angriffskette mit Illumio CloudSecure

Mehr Unternehmen als je zuvor nutzen Cloud-Dienste, und die Angriffsfläche vergrößert sich in alarmierendem Tempo. Es gibt viel mehr Möglichkeiten für Angreifer, in Netzwerke einzudringen und sich zu bewegen, bis sie Ihre kritischen Ressourcen erreichen oder Ransomware installieren.

Wolkenintrusionen können jedoch schwer zu erkennen sein. Da moderne Methoden der Cyberkriminalität keine Malware einsetzen, gibt es kein ungewöhnliches Verhalten, das auf sie aufmerksam macht. Sie verwenden in der Regel legitime Ports, um sich durch das Netzwerk zum Ziel zu bewegen.

Deshalb ist es so wichtig, Zero Trust in der Cloud aufzubauen. Dadurch wird die Vertrauensgrenze so nah wie möglich an kritische Ressourcen verschoben. In diesem Blogbeitrag gehen Sie durch eine echte Cloud-Angriffskette und erfahren Sie, wie die Zero-Trust-Segmentierung mit Illumio CloudSecure Ihnen helfen kann, Angriffsketten in der Cloud zu stoppen.

Beispiel aus der Praxis: Eine erfolgreiche Cloud-Angriffskette

Die meisten Anwendungssicherheitsplattformen schützen die Cloud, indem sie Bedrohungen erkennen und darauf reagieren. Aber diese Methode reicht nicht aus – viele Cloud-Sicherheitsverletzungen in den letzten Jahren wurden lange Zeit nicht entdeckt. Tatsächlich hatten 47 % aller Datenschutzverletzungen im letzten Jahr ihren Ursprung in der Cloud, so eine Studie von Vanson Bourne.

Es ist genauso wichtig, unentdeckte Bedrohungen zu überleben, wie sich vor denen zu schützen, von denen wir wissen. Sowohl bekannte als auch unbekannte Bedrohungen müssen gestoppt werden.

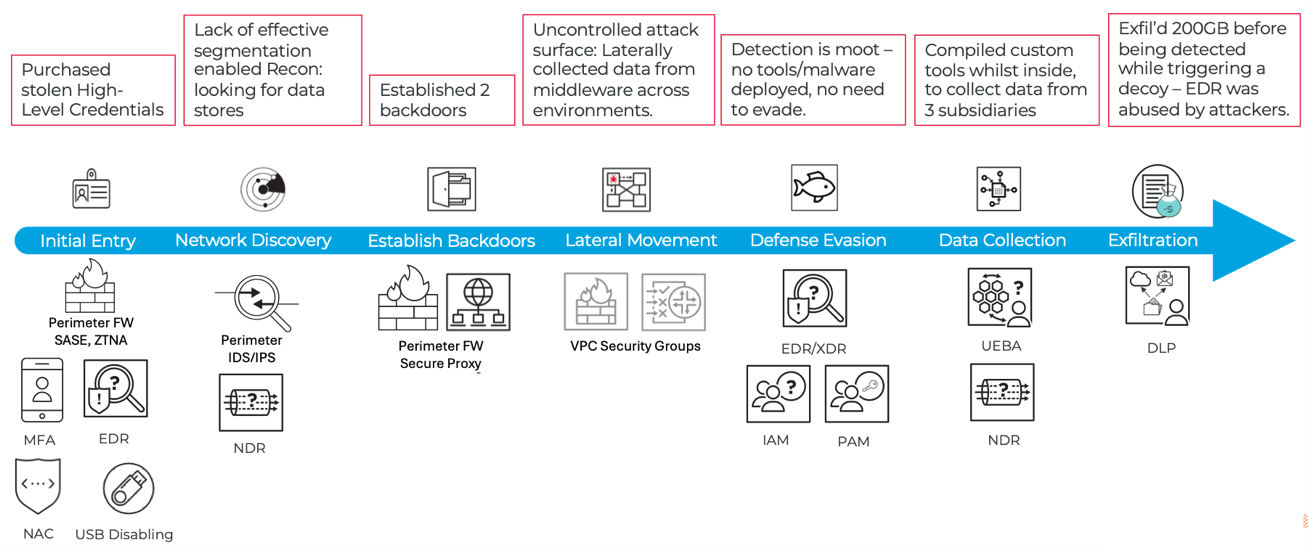

Was ist passiert? Die Angriffskette

Angreifer nutzten gestohlene High-Level-Anmeldeinformationen, um in das Netzwerk einzudringen. Das Unternehmen verfügte über mehrere Sicherheitslösungen, aber die Angreifer bauten Hintertüren in das Netzwerk ein, um erfolgreich Daten zu stehlen. Sie vermieden Erkennungstools und setzten keine Malware ein, so dass die Sicherheitsverletzung monatelang unentdeckt blieb.

Die Sicherheitstools des Unternehmens suchten nur nach bekannten Bedrohungen und verdächtigem Verhalten. Da der Angreifer legitime Mittel verwendete, um auf das Netzwerk zuzugreifen, konnte er sich problemlos durch die Umgebung bewegen oder sich seitlich bewegen, um auf Anwendungen zuzugreifen.

Die Netzwerkschicht verfügte über ein gewisses Maß an Segmentierung anhand von Sicherheitsgruppen, aber es handelte sich um breite Segmente. Nachdem die Angreifer auf die ursprüngliche Anwendung zugegriffen hatten, war es für sie ein Leichtes, zu anderen Anwendungen zu wechseln.

Was hätte getan werden können? Stoppen der seitlichen Bewegung

Es wäre für die Angreifer viel schwieriger gewesen, an Ressourcen zu gelangen, wenn sie nicht zwischen den Anwendungen hätten wechseln können. Die Einschränkung der lateralen Bewegung hätte die Cloud-Umgebung nicht nur vor bekannten, sondern auch vor unentdeckten, unbekannten Sicherheitsverletzungen geschützt.

Eine erfolgreiche Sicherheitsarchitektur muss sowohl vor bekannten als auch vor unbekannten Bedrohungen schützen, ohne die betriebliche Komplexität zu erhöhen.

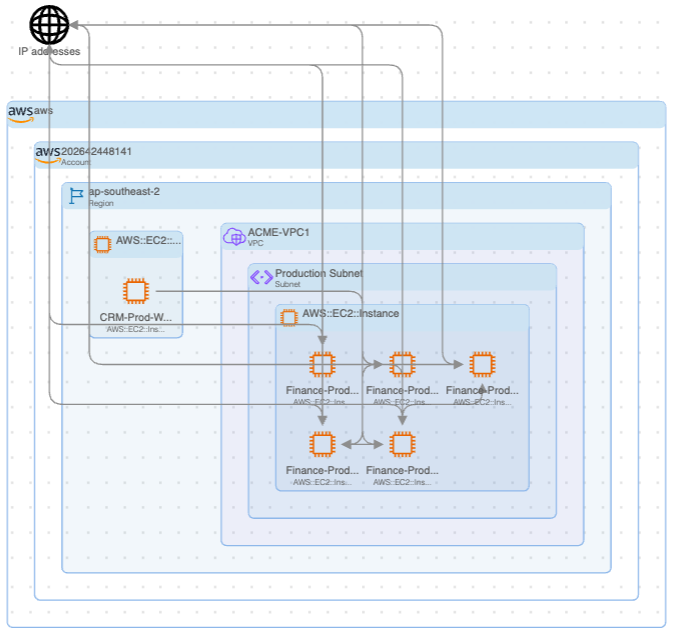

Im obigen Beispiel schränkten nur Sicherheitsgruppen an den Grenzen des Cloud-Netzwerks die laterale Bewegung ein. Das Problem mit Sicherheitsgruppen in Virtual Private Clouds (VPCs) oder virtuellen Netzwerken (VNETs) besteht darin, dass es sich um netzwerkzentrierte Lösungen handelt. Da viele App-Besitzer die Abhängigkeiten des Datenverkehrs zwischen ihren Anwendungen nicht vollständig verstehen, werden Sicherheitsgruppen allzu oft sehr umfassend oder gar nicht zum Netzwerk hinzugefügt. Auf diese Weise kann eine breite Palette von Datenverkehr durchgelassen werden, wodurch weit geöffnete Türen entstehen, durch die Angreifer leicht gelangen können.

Sich auf herkömmliche Netzwerksicherheitstools zu verlassen, funktioniert in modernen Hybrid-Cloud-Architekturen nicht. Dies liegt daran, dass Ressourcen ständig auf und ab gedreht werden und für eine optimale Leistung zwischen Hosts verschoben werden können. Die herkömmliche Netzwerkadressierung ist keine zuverlässige Methode mehr, um eine Anwendung in der Cloud zu identifizieren.

Wie Zero-Trust-Segmentierung Cloud-Angriffsketten bekämpft

Es ist an der Zeit, Cloud-Workloads und Anwendungssicherheit von netzwerkzentrierter Sicherheit zu trennen. Sie haben sehr unterschiedliche Prioritäten.

Zero Trust Segmentation (ZTS) fungiert als Rückhalt für Cloud-Angriffsketten. Es verwendet Segmentierungssteuerungen auf Anwendungsebene, ohne sich auf die traditionelle netzwerkzentrierte Segmentierung zu verlassen.

Bei den meisten modernen Betriebssystemen sind Ports standardmäßig und im Überwachungsmodus geöffnet, z. B. Linux Secure Shell (SSH) und Windows Remote Desktop Protocol (RDP). Wenn Angreifer einen Workload kompromittieren, können sie einen dieser Ports verwenden, um eine Verbindung zu einem benachbarten Host herzustellen. Dann können sie sie verwenden, um sich Zugang zu kritischen Ressourcen zu verschaffen oder bösartige Nutzlasten zu liefern.

Aus der Sicht der Bedrohungsakteure handelt es sich bei diesen offenen Ports um unverschlossene Türen, die leicht zu passieren sind, während sie sich auf der Suche nach dem gewünschten Ziel im Netzwerk bewegen. ZTS stoppt diesen unnötigen Querzugriff zwischen Anwendungen. Das bedeutet, dass Angreifer auf ihren ursprünglichen Einstiegspunkt beschränkt werden und sich nicht weiter in das Netzwerk ausbreiten können.

Wie Illumio CloudSecure ZTS auf die hybride Multi-Cloud ausweitet

Mit Illumio CloudSecure können Sie anwendungszentrierte ZTS in großem Maßstab erstellen. Durch die Fokussierung auf die individuellen Sicherheitsanforderungen jeder Anwendung reduziert CloudSecure Ihre Angriffsfläche und stoppt laterale Bewegungen.

Hier sind die drei Schritte, die CloudSecure unternimmt, um eine Cloud-Angriffskette zu stoppen, bevor sie sich über Ihre Anwendungen ausbreitet.

1. Sehen Sie sich den gesamten Cloud-Datenverkehr und die Anwendungsabhängigkeiten an

Sie können nicht erzwingen, was Sie nicht sehen können. Aus diesem Grund ist es von entscheidender Bedeutung, einen durchgängigen Überblick über den gesamten Anwendungsdatenverkehr in Ihrer gesamten hybriden Multi-Cloud-Umgebung zu erhalten.

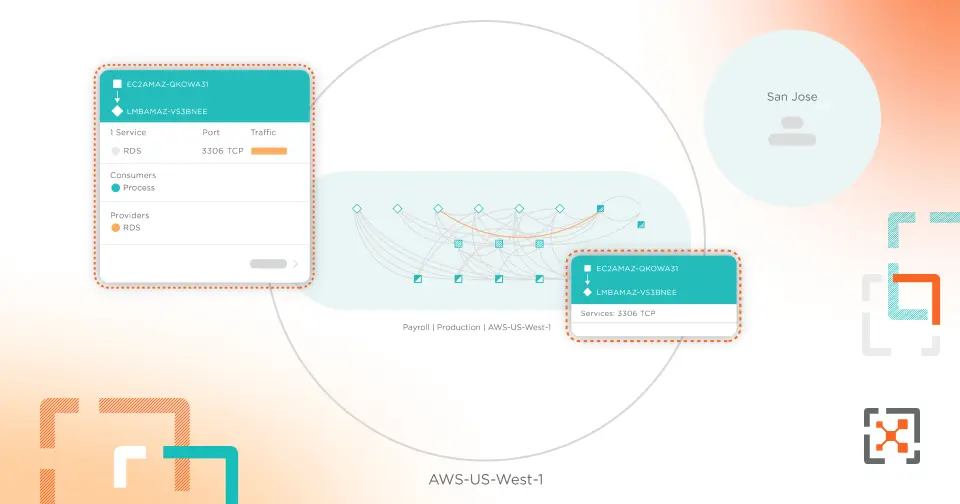

Als Teil der Illumio ZTS-Plattform zeigt CloudSecure den gesamten Datenverkehr zwischen allen Workloads für jede Anwendung in Ihrer Cloud-Umgebung an:

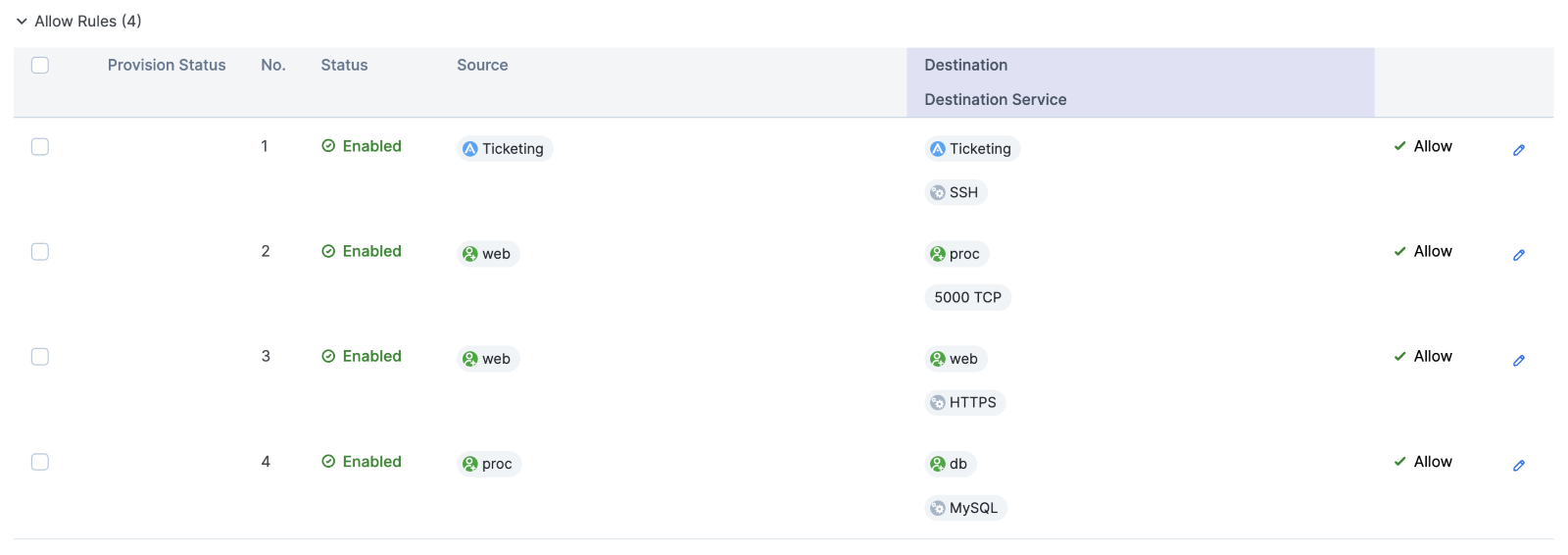

2. Definieren des Zugriffs mit den geringsten Rechten zwischen Anwendungen

CloudSecure verwendet ein labelbasiertes Richtlinienmodell, das vorhandene Cloud-Tags den mehrdimensionalen Labels von Illumio zuordnet. Es identifiziert Workloads entlang von Grenzen, die für Geschäftsbesitzer und Anwendungsbesitzer sinnvoll sind, anstatt netzwerkzentrierte Adressierung. Diese Bezeichnungen definieren Richtlinien auf Hosts, die zu Anwendungen gehören.

3. Implementieren Sie automatisch Cloud-Sicherheitsrichtlinien

CloudSecure implementiert diese Richtlinien dann mithilfe von Cloud-nativen Sicherheitstools, wie z. B. Sicherheitsgruppen und Netzwerksicherheitsgruppen (NSGs).

Sicherheitsteams müssen keine IP-Adressen und Ports verwenden, um Richtlinien zu implementieren. CloudSecure setzt die anwendungszentrierte Richtlinie in eine Syntax ein, die von Cloud-nativen Steuerelementen verstanden werden kann. Anschließend werden die erforderlichen cloudnativen Steuerelemente ermittelt, für die diese Richtlinie bereitgestellt werden muss.

Die Verwendung eines bezeichnungsbasierten Richtlinienmodells bedeutet, dass jede Cloud-Ressource, die einer Anwendung zugeordnet ist, über die richtige Bezeichnung verfügt.

Wenn das System im obigen Beispiel eines Cloud-Angriffs in Segmente unterteilt worden wäre, wäre es für die Angreifer viel schwieriger gewesen, von einer Anwendung zur anderen zu wechseln. Der Angriff hätte sich auf eine kleine Gruppe von Ressourcen beschränkt, anstatt sich schnell auf alle auszubreiten, bevor er entdeckt wurde.

Starten Sie noch heute Ihre kostenlose Testversion von Illumio CloudSecure. Kontaktieren Sie uns , um mehr darüber zu erfahren, wie Sie mit der Illumio ZTS-Plattform Sicherheitsverletzungen in Ihrer hybriden Multi-Cloud stoppen können.

.png)