Zero-Trust-Segmentierung ist entscheidend für die Ausfallsicherheit der Cloud

Unternehmen wechseln schnell in die Cloud, aber es gibt immer noch viele Daten im Rechenzentrum. Das bedeutet, dass Sicherheitsteams häufig versuchen, Cloud-Resilienz in hybriden Umgebungen aufzubauen. Herkömmliche Sicherheitsmethoden für Rechenzentren funktionieren jedoch nicht in der Cloud, und es ist an der Zeit, dass Sicherheits- und Risikomanagementverantwortliche Zero Trust Segmentation (ZTS) als Teil ihrer größeren Cloud-Resilienzinitiativen implementieren.

Warum Zero-Trust-Segmentierung jetzt wichtig ist

Ich spreche schon seit Jahren über ZTS – der zweite Bericht, den ich jemals über Zero Trust geschrieben habe, war einer, den ich vor 13 Jahren geschrieben habe, Build Security Into Your Network's DNA: The Zero Trust Network Architecture.

In dem Bericht habe ich die Bedeutung von Segmentierung und zentralisierter Verwaltung als Schlüsselkomponenten von Zero Trust erkannt und geschrieben: "Es müssen neue Wege zur Segmentierung von Netzwerken geschaffen werden, da alle zukünftigen Netzwerke standardmäßig segmentiert werden müssen."

Herkömmliche flache Netzwerke sind der Traum eines jeden böswilligen Akteurs – sie sind im Besitz von böswilligen Akteuren, und Sie zahlen nur die Rechnungen. In der heutigen Bedrohungslandschaft sind Angriffe und Eindringlinge unvermeidlich, und Präventions- und Erkennungstools reichen nicht aus, um Ransomware-Angriffe zu stoppen und Datenschutzverletzungen zu verhindern. Der beste Weg, um gegen diese Angreifer widerstandsfähig zu bleiben, ist der Aufbau einer Zero-Trust-Umgebung, und ZTS ist die Grundlage jeder Zero-Trust-Strategie. ZTS hilft bei der Definition und Sicherung der Protect Surface und verhindert, dass böswillige Akteure in Ihrem System Fuß fassen, sich an einen beliebigen Ort bewegen und Daten stehlen oder den Betrieb stören.

Laut einer Studie von Gartner "werden bis 2026 60 % der Unternehmen, die auf eine Zero-Trust-Architektur hinarbeiten, mehr als eine Form der Mikrosegmentierung verwenden, gegenüber weniger als 5 % im Jahr 2023." Dies ist eine deutliche Steigerung und spiegelt wider, wie ZTS für alle funktioniert, unabhängig von Größe, Branche oder Geografie.

ZTS wurde speziell für die ständig wachsende Angriffsfläche und die Komplexität der heutigen Hybrid-Cloud-Netzwerke entwickelt. Es ist eine Segmentierung, die die Prinzipien von Zero Trust verwendet. ZTS hilft bei der einfachen Erstellung von Protect Surfaces, die die Widerstandsfähigkeit Ihres Unternehmens gegen Angriffe erhöhen.

Die Top 3 der Cloud-Resilienz-Probleme und wie ZTS sie löst

Das Risikoprofil der Cloud nimmt mit ihrer Einführung zu. Es gibt viel mehr Ost-West-Datenverkehr als früher – über mehrere Cloud-Dienste und zwischen Cloud- und Rechenzentrumsumgebungen.

Wenn Sie sich auf native Kontrollen verlassen, um die konsistente Sicherheit auf das Rechenzentrum und die verschiedenen Cloud-Dienste auszuweiten, wird es Ihnen schwer fallen, die Sicherheit zu operationalisieren. Leider führt dies dazu, dass die Menschen die Hände über dem Kopf zusammenschlagen und nachgeben, wodurch ihre Cloud-Umgebungen anfälliger denn je werden.

Es gibt drei zentrale Herausforderungen für die Cloud-Sicherheit, die Sie kennen müssen und wie ZTS dazu beitragen kann, sie zu lösen:

1. Die Wahrnehmung, dass Cloud-Dienstanbieter die gesamte Cloud-Sicherheit bieten, die Sie benötigen

Sie hören oft vom Modell der geteilten Verantwortung in der Cloud, bei dem Organisationen die Verantwortung für die Sicherung von Cloud-Daten mit ihrem Dienstanbieter teilen. In Wirklichkeit handelt es sich um einen ungleichmäßigen Händedruck.

Es stimmt, dass Cloud-Service-Provider für die Sicherung der zugrunde liegenden Infrastruktur verantwortlich sind, und sie werden einige native Tools einbeziehen, die einen gewissen Schutz bieten. Es liegt jedoch in der Verantwortung Ihres Unternehmens, Ihre Cloud-Daten, -Anwendungen und -Konfigurationen zu schützen und alle Compliance-Anforderungen in Ihrer Branche zu erfüllen.

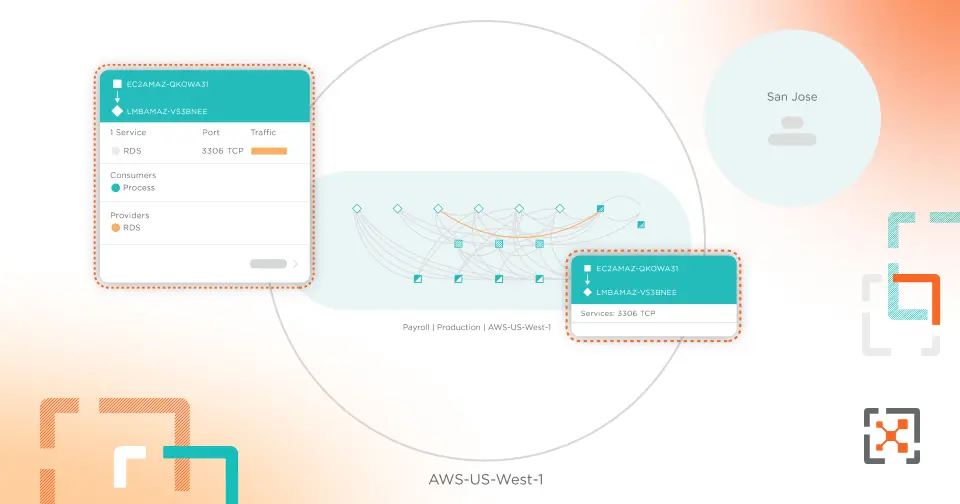

ZTS löst dieses Problem, indem es zentralisierte Transparenz, Richtlinien und Verwaltung für alle Rechenzentren und Cloud-Umgebungen bietet. Auf diese Weise können Sie die Zero-Trust-Sicherheit in Ihrem gesamten Netzwerk von einer einzigen Lösung aus erweitern, ohne sich auf einzelne Dienstanbieter verlassen zu müssen, die die Arbeit für Sie erledigen.

2. Fehlende vollständige Transparenz

Man hört oft von der Verweildauer in der Cybersicherheit oder davon, wie lange sich Angreifer schon im Netzwerk befinden. Verweildauer sollte kein Thema sein – aber sie existiert, weil Unternehmen keine durchgängige Transparenz darüber haben, was sie schützen und was in ihrem System passiert.

Sie können nicht schützen, was Sie nicht sehen können. Für Unternehmen ist es von entscheidender Bedeutung, Einblick in die dunklen Ecken ihres Netzwerks zu erhalten. ZTS beleuchtet die gesamte Protect Surface, sodass Sie sehen können, was passiert, und diese Datenpunkte zum Erstellen, Verwalten und Operationalisieren von Richtlinien verwenden können. Dies hilft nicht nur, Ihr Unternehmen proaktiv auf die nächste Sicherheitsverletzung vorzubereiten, sondern hilft Ihrem Team auch, effizienter zu werden. Forrester Research fand heraus, dass InfoSec-Teams, die Illumio ZTS verwenden, ihren operativen Aufwand um 90 Prozent senken konnten.

3. Cloud-Sicherheitsrisiken können nicht übertragen werden

In vielen Fällen kann das Risiko entweder akzeptiert oder auf jemand anderen übertragen werden. Zum Beispiel können wir entweder das Risiko akzeptieren, dass ein Sturm unser Auto beschädigt, oder wir können eine Autoversicherung abschließen, um dieses Risiko auf eine Versicherungsgesellschaft zu übertragen.

In der Cybersicherheit kann man das Risiko jedoch nicht übertragen. Dies liegt an der Art und Weise, wie Regulierungsbehörden Daten definieren. Ihr Unternehmen ist immer der Hüter Ihrer Daten, unabhängig davon, wo sie sich befinden. Sie können Daten nicht in die Cloud verschieben und sagen, dass der Dienstanbieter dafür verantwortlich ist, wenn es zu einer Sicherheitsverletzung oder einem Ransomware-Angriff kommt.

Aus diesem Grund liegt es in der Verantwortung Ihres Unternehmens, auf das Management von Cloud-Sicherheitsrisiken vorbereitet zu sein – und die traditionellen Tools und Taktiken für die Sicherheit von Rechenzentren werden nicht ausreichen. Sie müssen eine Zero-Trust-Strategie verfolgen, bei der ZTS im Mittelpunkt steht. Dadurch wird sichergestellt, dass Cyberangriffe, die unweigerlich auftreten, eingedämmt und isoliert werden, bevor sie sich im gesamten System ausbreiten können.

Erfahren Sie mehr über die Herausforderungen der Cloud-Sicherheit in unserem Leitfaden.

So beginnen Sie mit dem Aufbau von Zero Trust für Cloud-Resilienz

Ich empfehle Unternehmen, dem 5-Stufen-Modell von Zero Trust zu folgen:

- Definieren Sie die Schutzfläche: Identifizieren Sie, was geschützt werden muss, und verstehen Sie, dass sich die Angriffsfläche ständig weiterentwickelt.

- Zuordnen von Transaktionsflüssen: Verschaffen Sie sich einen Überblick über Kommunikations- und Datenverkehrsflüsse, um festzustellen, wo Sicherheitskontrollen erforderlich sind.

- Entwerfen Sie die Zero-Trust-Umgebung: Sobald die vollständige Transparenz erreicht ist, implementieren Sie Kontrollen, die auf jede Protect Surface zugeschnitten sind.

- Erstellen Sie Zero-Trust-Sicherheitsrichtlinien: Entwickeln Sie granulare Regeln, die den Zugriff des Datenverkehrs auf Ressourcen innerhalb der Protect Surface ermöglichen.

- Überwachen und warten Sie das Netzwerk: Richten Sie eine Feedbackschleife durch Telemetrie ein, verbessern Sie kontinuierlich die Sicherheit und bauen Sie ein widerstandsfähiges, antifragiles System auf.

Wenn Sie noch nicht mit dem Aufbau einer Zero-Trust-Architektur begonnen haben, sind Sie bereits im Rückstand. Es ist an der Zeit, nicht mehr über Zero Trust zu sprechen, sondern mit der Implementierung zu beginnen, beginnend mit Illumio ZTS.

Erfahren Sie mehr über Illumio CloudSecure um Zero Trust auf Hybrid- und Multi-Clouds auszuweiten. Versuch es 30 Tage lang kostenlos.

.png)

.webp)

.webp)