KPMG-Partner Indy Dhami erklärt, wo man mit Cyber Resilience anfangen soll

Der Wechsel von traditioneller InfoSec zu Cyber-Resilienz ist nicht nur eine Evolution, sondern eine Revolution.

Der Fokus der Cybersicherheit hat sich heute vom reinen Schutz von Vermögenswerten auf die Sicherstellung verlagert, dass das Geschäft angesichts ständiger und ausgeklügelter Bedrohungen weitergeführt werden kann. Diese Resilienz-Mentalität hilft Unternehmen nicht nur, sich gegen Cyberbedrohungen zu verteidigen, sondern sich auch schnell zu erholen und sich an neue Herausforderungen anzupassen.

In unserer neuesten Folge des Podcasts "The Segment: A Zero Trust Leadership" habe ich mich mit Indy Dhami, Partner bei KPMG UK, zusammengesetzt. Wir haben die Entwicklung der Branche in den letzten zwanzig Jahren erläutert, warum Cyber-Resilienz wichtiger denn je ist und wie Sie Ihre Zero-Trust-Sicherheitsinitiativen von Unternehmen überzeugen können.

Über Indy Dhami, Partner bei KPMG UK

Mit über zwei Jahrzehnten Erfahrung in der Cybersicherheitsbranche bringt Indy einen reichen Erfahrungsschatz in seine Rolle als Partner bei KPMG UK ein. Seine Reise begann in den frühen 2000er Jahren mit dem IT-Management für ein Architekturbüro, wo er ein Interesse an Cybersicherheit entwickelte.

Indys Karriere nahm eine Wende, als er beim Aufbau eines globalen zertifizierten Informationssicherheitsmanagementsystems half. Er verfeinerte sein Fachwissen und leitete groß angelegte Projekte zur Sicherheitstransformation in ganz Europa und darüber hinaus. Bevor er zu KPMG kam, arbeitete Indy bei einem staatlich finanzierten Unternehmen in Singapur, das in Cyberfirmen investierte.

Bei KPMG ist Indy ein führendes Unternehmen im Bereich der digitalen Transformation, das innovative Strategien zum Schutz verschiedener Sektoren vor neuen Bedrohungen vorantreibt. Er engagiert sich leidenschaftlich für Karriere-Mentoring und -Coaching und inspiriert durch authentische Führung zu einem positiven Kulturwandel.

Das Problem des Bewusstseins für Cybersicherheit mit Resilienz lösen

Als Indy in der Cybersicherheit anfing, erinnerte er sich an einen Mangel an Dringlichkeit in Bezug auf Cyberangriffe und ihr Potenzial, sich in katastrophale Sicherheitsverletzungen zu verwandeln.

Einmal führte er eine Krisensimulationsübung mit der Führung seines Unternehmens durch, und sie glaubten nicht, dass ein Angriff auf ihr Unternehmen stattfinden könnte. "Solche Dinge wurden oft nie in Betracht gezogen", erklärte Indy.

Dennoch glaubt er, dass die zunehmende Verbreitung von Cyberangriffen in den Nachrichten oft dazu führt, dass sie als Routine wahrgenommen werden – und ihre wahren Auswirkungen überschattet werden.

"Über die Dinge wird nicht genug berichtet", sagte Indy. "Die breite Öffentlichkeit hat also immer noch nicht diesen Aha-Moment, wenn es darum geht, warum Cybersicherheit so wichtig ist."

Diese Lücke im öffentlichen Bewusstsein macht die Notwendigkeit von Cyber-Resilienz wichtiger denn je. Die heutige öffentliche Wahrnehmung von Sicherheitsverletzungen und die traditionellen Instrumente, die wir zu ihrer Verhinderung oder Aufdeckung eingesetzt haben, reichen nicht mehr aus. Wenn es unmöglich ist, jede Sicherheitsverletzung zu stoppen, müssen Unternehmen proaktiv darauf vorbereitet sein, Sicherheitsverletzungen zu stoppen, wenn sie auftreten.

Wo sollte man mit Cyber-Resilienz beginnen: Risikobereitschaft und -toleranz

Deshalb ist Cyber-Resilienz so wichtig. "Im Moment kann es sein, dass Cyberangriffe ein-, zwei-, dreimal in den Nachrichten zu sehen sind", sagte er. "Es ist immer häufiger geworden, und die Leute stellen den Sicherheitsverantwortlichen immer schwierigere Fragen dazu."

Der Wandel von der traditionellen Informationssicherheit zur Cyber-Resilienz ist ein entscheidender Faktor. Es geht nicht mehr nur darum, Probleme zu lösen – es geht darum, den Betrieb während einer Krise aufrechtzuerhalten.

"Bei der Resilienz, nicht nur bei der Cyber-Resilienz, sondern bei der operativen Resilienz, geht es darum, wie ich auch dann weiterarbeiten kann, wenn all diese unerwarteten Dinge passieren", sagte Indy.

Dies unterstreicht den dringenden Bedarf an Infrastrukturen, die Störungen durch Cyberangriffe standhalten. Da Cybervorfälle immer häufiger auftreten, stehen Sicherheitsverantwortliche unter Druck, robuste Resilienzstrategien zu entwickeln.

Wo können Unternehmen also anfangen? Eine Zero-Trust-Strategie ist eine der besten Möglichkeiten, um auf Cyber-Resilienz hinzuarbeiten. Zero Trust ist eine weltweit validierte Strategie, die auf dem Mantra "Never Trust, Always Verify" basiert. Es hilft Unternehmen, sich proaktiv auf Sicherheitsverletzungen vorzubereiten, wobei die Netzwerksegmentierung, auch Zero Trust Segmentation (ZTS) genannt, im Mittelpunkt steht.

Beim Aufbau von Zero Trust empfiehlt Indy, sich diese beiden Fragen zu stellen:

- Wie hoch ist Ihre Risikobereitschaft, wenn es um Cybersicherheit geht?

- Was sind die Datenpunkte, mit denen Sie beurteilen können, ob Sie sich innerhalb oder außerhalb dieser Toleranz befinden?

Indy hat die Erfahrung gemacht, dass dies Führungskräften hilft, klarer zu werden, was in ihrem Unternehmen am wichtigsten ist, was sie zuerst schützen müssen und welche Arten von Informationen und Tools sie benötigen, um dorthin zu gelangen.

Cybersicherheit wie einen Teamsport behandeln

Indy hob auch hervor, wie staatliche Cybersicherheitsmandate und -richtlinien auch Organisationen im öffentlichen und privaten Sektor dabei helfen können, ihre Resilienzziele zu erreichen.

US-Bundesrichtlinien wie das Zero Trust Maturity Model (ZTMM) der CISA oder die DORA- und NIS2-Mandate der EU bieten Schritt-für-Schritt-Anleitungen und Best Practices für Unternehmen jeder Größe und Branche.

Eine wichtige Anforderung, die Indy bei diesen Dokumenten sieht, ist die End-to-End-Transparenz der Netzwerk- und Workload-Datenströme in Echtzeit.

"Sie müssen mit einem wirklich guten Verständnis dafür beginnen, wie die Dinge in Ihrer Umgebung interagieren", erklärte er. "Aber auch, wie interagieren all Ihre Lieferanten und vor- und nachgelagerten Abhängigkeiten auf Systemebene?" Mit diesen Informationen können Teams die Gefährdung ihres Netzwerks verstehen und dann die richtigen Sicherheitskontrollen einrichten.

Dieser tiefe Einblick in die Infrastruktur Ihres Netzwerks bedeutet, dass Teams im gesamten Unternehmen einbezogen werden müssen. Für Indy bedeutet eine erfolgreiche Navigation, Sicherheit in einen "Teamsport" zu verwandeln. Ein kollaborativer Ansatz fördert die Widerstandsfähigkeit und richtet Cybersicherheitsinitiativen an den unternehmensweiten Zielen aus.

Wie man Zero Trust mit Geschäftszielen verbindet

Aus der Sicht von Indy kann eine Zero-Trust-Strategie Sicherheitsverantwortlichen dabei helfen, besser zu erzählen, wie sich Cyber an den Geschäftszielen orientiert.

"Es geht darum, die Szene in Szene zu setzen, sie auf die richtige Art und Weise zu gestalten und sie bei den Führungskräften auf Vorstandsebene auf Resonanz zu bringen", erklärte Indy.

Zero Trust ist ein hilfreiches Framework, um Cyber-Buy-in zu erhalten, da es die Sicherheit aus dem Bereich der technischen Kontrollen herausnimmt.

Indy empfiehlt Sicherheitsverantwortlichen, diesen Ansatz zu wählen, wenn sie sich für die Initiativen und Bedürfnisse ihres Teams einsetzen:

- Beginnen Sie immer mit den Zielen Ihres Unternehmens: "Nehmen Sie Ihre Geschäftsstrategie auf, nehmen Sie den Jahresbericht zur Hand, verstehen Sie, was das Unternehmen zu tun versucht, und überlagern Sie es dann mit Ihren Sicherheitsplänen."

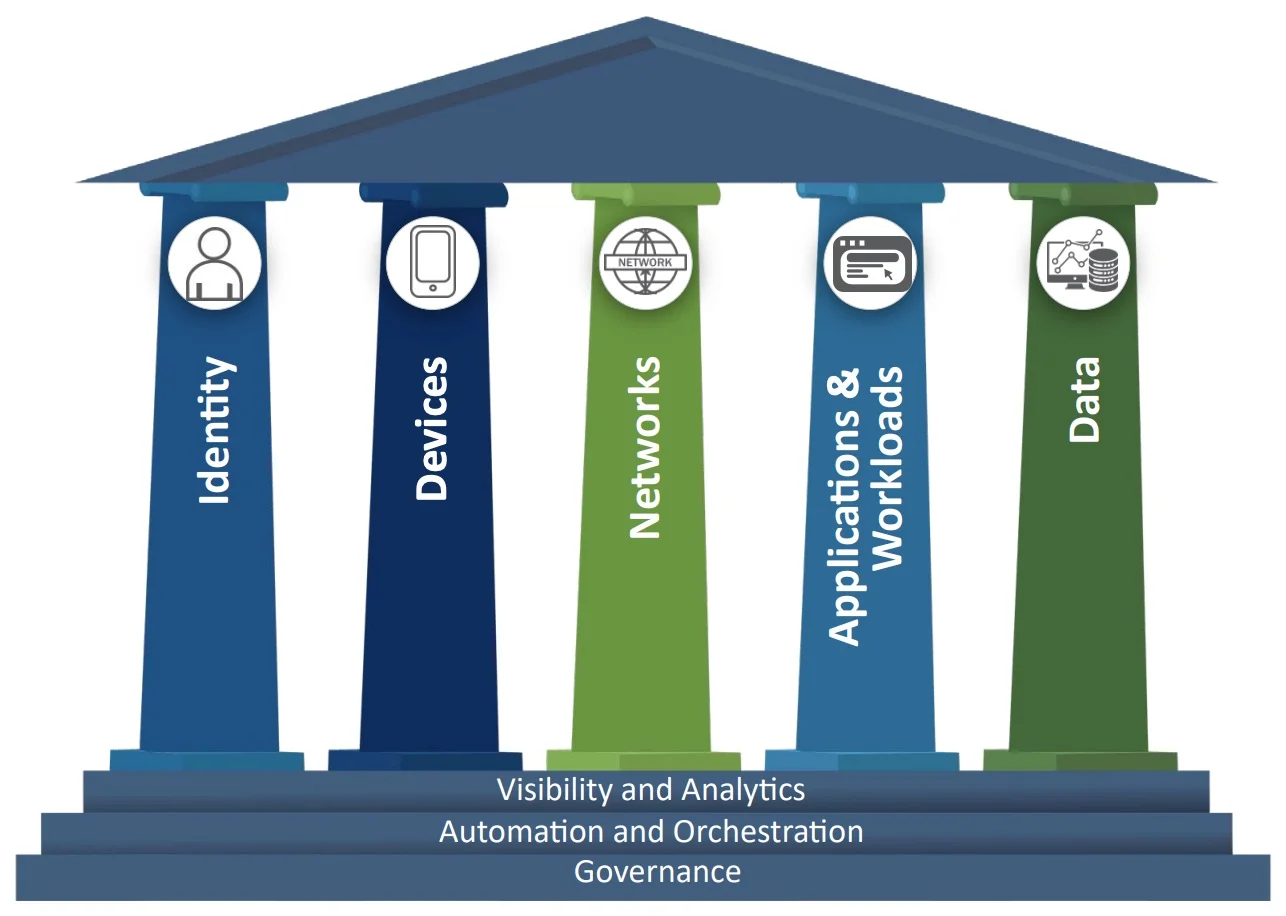

- Nutzen Sie die Zero-Trust-Prinzipien als strategisches Instrument: "Erklären Sie, wie Zero Trust [das Unternehmen] mit seinen strategischen Säulen unterstützen kann."

- Heben Sie sich die Technologie bis zum Schluss auf: "Dann können Sie damit beginnen, sich mit den technologischen Kontrollen zu befassen, die erforderlich sind, um jeden dieser Punkte zu erfüllen."

Hören, abonnieren und rezensieren Sie The Segment: A Zero Trust Podcast

Möchten Sie mehr erfahren? Hören Sie sich die ganze Folge mit Indy auf unserer Website, Apple Podcasts, Spotify oder wo auch immer Sie Ihre Podcasts bekommen, an. Sie können auch ein vollständiges Transkript der Episode lesen.

Wir melden uns bald mit weiteren Einblicken in Zero Trust zurück!

.png)

.webp)

.webp)

.webp)