5 Anwendungsfälle für den Einsatz von Mikrosegmentierung in Public Cloud-Umgebungen

Public Clouds haben elastische On-Demand-Umgebungen geschaffen, die einfach skaliert werden können, um den sich ändernden Geschäftsanforderungen gerecht zu werden. Anwendungen haben sich von statischen monolithischen Codeblöcken zu Microservices entwickelt, die über verschiedene Public-Cloud-Anbieter, in verschiedenen Regionen und mit unterschiedlichen Betriebssystemen bereitgestellt werden können, die auf Automatisierung in großem Maßstab angewiesen sind, wodurch bestehende Sicherheitspraktiken in Frage gestellt werden, um die Risikoexposition zu verringern und die laterale Bewegung böswilliger Akteure zu verhindern.

Da sich das Ausmaß und der Umfang von Cyberangriffen ständig weiterentwickeln, implementieren immer mehr Unternehmen Mikrosegmentierung als wesentlichen Bestandteil einer Defense-in-Depth-Strategie. Laut einer aktuellen Umfrage unter über 300 IT-Fachleuten haben 45 Prozent derzeit ein Segmentierungsprojekt oder planen eines.

Alle großen Public-Cloud-Anbieter verfügen über ihre eigenen Cloud-Sicherheitslösungen, die auch ein grundlegendes Maß an Richtliniendurchsetzung ermöglichen. Wenn Ihr Cloud-Computing skaliert wird, können Sie Ihren Public-Cloud-Anbieter um eine Erhöhung der Sicherheitsgruppen bitten, was die betriebliche Komplexität erhöht und das Risiko durch aufgeblähte Regeln erhöht. Darüber hinaus sind diese Cloud-Sicherheitstools in der Gesamtarchitektur isoliert. Jede Sicherheitslösung spielt in der Sandbox nicht gut mit anderen zusammen, und die Korrelation einer Sicherheitsverletzung zwischen allen ist eine umständliche Aufgabe, die zu großen Verzögerungen bei der Lösung führt. Weitere Informationen zu dieser Challenge findet ihr in diesem Beitrag von meiner Kollegin Christer.

Sicherheitskontrollen haben sich weiterentwickelt und bieten nun die Möglichkeit, die Cloud-Computing-Instanz im Kontext der Anwendung und des Geschäftsprozesses zu sehen, sodass Benutzer Risiken besser verstehen und Richtlinien erstellen können, indem sie die native, integrierte zustandsbehaftete Firewall nutzen, die in jeder Computing-Instanz verfügbar ist.

Der erste Schritt im Leben eines Pakets, bei seiner Geburt, ist das Anhängen von Richtlinien. Wenn ein Paket die Netzwerkweiterleitungsebene erreicht, ist die Sicherheit bereits angewendet. Dieser Ansatz bringt die Cloud-Sicherheit sehr nah an den Ort des Geschehens und der Kontrollen – unabhängig vom Netzwerk. Netzwerk und Sicherheit sind entkoppelt , um das Beste aus beiden Welten zu erhalten.

In diesem Beitrag werde ich fünf Fragen zur Sicherheit in der Public Cloud beantworten, die häufig auftreten, wenn Unternehmen Mikrosegmentierung in Betracht ziehen.

1. Kann Cloud-Sicherheit während des gesamten Lebenszyklus eines Workloads durchgesetzt werden?

Absolut. Cloud-Sicherheitskontrollen werden automatisch für einen Workload während des gesamten Lebenszyklus durchgesetzt, von der Erstellung bis zur Beendigung.

Durch die Integration von Orchestrierungstools (wie Ansible, Chef, Puppet) mit der Application Program Interface (API) von Illumio werden Workloads mit der Policy Compute Engine (PCE) von Illumio gekoppelt. Während der Kopplung werden Tags, die einer Workload zugeordnet sind, Bezeichnungen auf dem PCE zugeordnet, und die Workload erbt den richtigen Satz von Sicherheitsrichtlinien, die mithilfe von Bezeichnungen auf dem PCE erstellt wurden. Wenn eine Workload falsch bezeichnet wird, lösen Änderungen an Bezeichnungen automatisch entsprechende Richtlinienänderungen aus. Wenn sich die IP-Adresse einer Arbeitsauslastung ändert, übernimmt der PCE automatisch die neue IP-Adresse. Da Sicherheitsrichtlinien vom Netzwerk entkoppelt sind, sind keine weiteren Änderungen erforderlich. Wenn eine Workload beendet wird, löst PCE automatisch entsprechende Richtlinienänderungen aus.

Durch die Entkopplung des Netzwerks von der Segmentierung werden Richtlinienänderungen automatisch ausgelöst, wodurch die richtigen Sicherheitskontrollen für eine Workload während ihres gesamten Lebenszyklus durchgesetzt werden. Sicherheit war schon immer wichtig, aber da Unternehmen immer abhängiger von Software werden, um ihr Geschäft voranzutreiben, wird es immer wichtiger, die Sicherheit richtig zu gestalten, um das Geschäftsrisiko zu minimieren.

2. Ist Echtzeit-Anwendungstransparenz in der Public Cloud möglich?

Sicherlich. Anwendungen befinden sich nicht auf einer Insel. Sie reden miteinander, und so funktionieren Geschäftsprozesse.

Echtzeit-Einblicke in Anwendungsabhängigkeiten helfen uns, das Anwendungsverhalten zu verstehen, das zu genauen Segmentierungsrichtlinien führt. Anwendungszentrierte Transparenz ist die entscheidende Grundlage für eine gute Sicherheit, da Microservices über verschiedene Public-Cloud-Anbieter und verschiedene Regionen hinweg bereitgestellt werden.

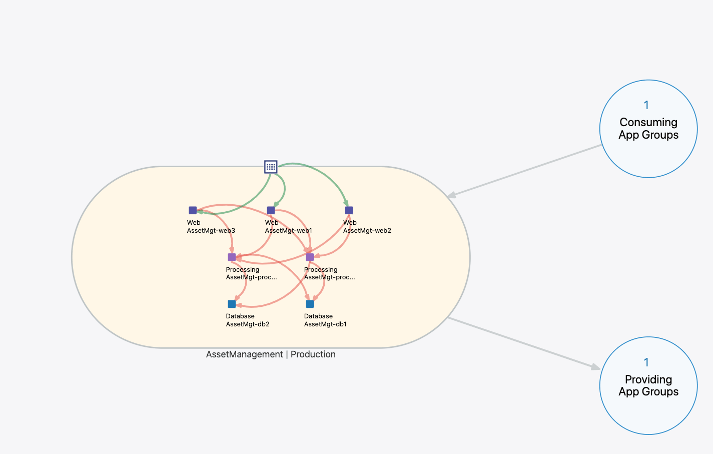

Illumio Core (früher bekannt als Illumio ASP) bietet eine Echtzeit-Anwendungsabhängigkeitskarte namens Illumination, die die Kommunikation zwischen Workloads und Anwendungen visualisiert. Linien auf der Karte stellen erkannte Datenverkehrsflüsse zwischen Workloads dar, unabhängig davon, ob sie sich in der Cloud oder vor Ort befinden. Illumio färbt die Linien rot und grün ein, um anzuzeigen, ob die Verbindung durch die Mikrosegmentierungsrichtlinie zugelassen oder blockiert wird.

Der folgende Screenshot zeigt die Anwendungsabhängigkeitszuordnung der AssetManagement-Anwendung in der Produktionsumgebung . Hier stellen Linien auf der Karte erkannte Datenverkehrsflüsse zwischen Workloads dar. Illumio färbt die Linien rot und grün ein, um anzuzeigen, ob die Verbindung durch die Mikrosegmentierungsrichtlinie zugelassen oder blockiert wird. Eine grüne Linie bedeutet, dass eine Richtlinie geschrieben wurde, um die Verbindung zuzulassen. Eine rote Linie bedeutet, dass keine Richtlinie vorhanden ist und die Verbindung blockiert wird, wenn in den Erzwingungsmodus gewechselt wird. Rote und grüne Linien machen es unglaublich einfach, Ihre Segmentierungsrichtlinie und Richtlinienverstöße zu visualisieren. Leiden Sie an Farbenblindheit? Illumio ASP bietet Benutzern eine Option für Farbsehschwächen .

Wenn der Agent von Illumio, der Virtual Enforcement Node (VEN), auf einem Workload installiert und mit dem PCE gekoppelt wird, sind Transparenz und Durchsetzung verfügbar. Das Koppeln eines VEN mit einem PCE wird mit Tools wie Ansible und Terraform automatisiert.

Wenn der VEN nicht auf einem Workload installiert ist, können Kunden mit Lösungen, die von Illumio Labs gemeinsam genutzt werden, die Anwendungsabhängigkeit von Workloads, die auf Microsoft Azure und Amazon AWS ausgeführt werden, auf dem PCE visualisieren.

3. Kann ich meine Cloud-Sicherheitskontrollen für Multi-Clouds validieren?

Das können Sie auf jeden Fall, ohne Ihre Anwendung zu beschädigen. Eine der größten Herausforderungen bei einer Multi-Cloud-Bereitstellung ist der Mangel an konsistenter Sicherheit, da jeder Anbieter eine Reihe von Kontrollen anbietet, die konzeptionell ähnlich sein können, sich aber in der Implementierung erheblich unterscheiden. Illumio abstrahiert die zugrunde liegende Cloud von der Anwendung, ohne sich auf das Wissen oder die Kontrolle der Infrastruktur zu verlassen, um Sicherheitsrichtlinien zu entwickeln.

Illumio bietet zwei Lösungen, um Ihre Sicherheitskontrollen zu validieren:

- Wechseln Sie die Beleuchtung in die Entwurfsansicht, um den Richtlinienentwurf zu visualisieren und zu sehen, was passiert, wenn Sie Änderungen bereitstellen.

- Wechseln Sie den Richtlinienstatus der Arbeitsauslastung in Test , um alle Regeln in Ihrem Regelsatz anzuwenden und den gesamten Datenverkehr zu visualisieren, der blockiert würde, wenn Sie die Arbeitslasten in den Status der erzwungenen Richtlinie versetzen. Im Testzustand wird kein Datenverkehr blockiert.

4. Ist Mikrosegmentierung auf Platform-as-a-Service (PaaS) möglich?

Ja. Illumio Labs hat gemeinsam genutzte Lösungen entwickelt, die Transparenz und Durchsetzung für Microsoft Azure SQL-Datenbanken und Amazon AWS RDS bieten.

Illumio Labs skizziert drei Schritte für Transparenz und Durchsetzung. Hier wird die Firewall auf Serverebene, die den Azure SQL-Datenbankserver schützt, mithilfe der auf dem PCE definierten Sicherheitsrichtlinien programmiert.

Illumio Labs skizziert außerdem sechs Schritte für Transparenz und Durchsetzung. S3-Buckets werden zum Speichern von Flow-Protokollen verwendet, die eine Lambda-Funktion auslösen, die die VPC-Sicherheitsgruppen basierend auf den auf dem PCE definierten Sicherheitsrichtlinien neu programmiert.

5. Kann Illumio bei einer größeren Cloud-Sicherheitsverletzung helfen?

Ohne Zweifel. Ein falscher Sicherheitshinweis kann Datenverlust, Datenschutzverletzungen, die Offenlegung sensibler Daten, Auswirkungen auf den Umsatz, dauerhafte Auswirkungen auf die Marke und sogar Strafen im Zusammenhang mit der Einhaltung von Vorschriften bedeuten. Die Sicherheit hat nicht mit der Entwicklung Schritt gehalten, die wir in Bezug auf Infrastruktur und Anwendungen gesehen haben. Sie müssen die Sicherheit auf eine neue Art und Weise angehen und anders über Anwendungsumgebungen und deren Schutz nachdenken.

Eine der größten Herausforderungen bei einer Sicherheitsverletzung ist die laterale Bewegung. Illumio wurde entwickelt, um seitliche Bewegungen zu stoppen und den Explosionsradius zu reduzieren. Illumio folgt einem "Positivlisten"-Modell, d. h. wenn ein Workload kompromittiert wird, werden die Sicherheitsrichtlinien für alle anderen Workloads automatisch aktualisiert, um den Datenverkehr des kompromittierten Workloads zu blockieren.

Die Initiativen des Center for Internet Security (CIS) Security Controls sind weit verbreitet und gibt es seit mehr als 10 Jahren. Die Kontrollen leiten sich von den gängigsten Angriffsmustern ab, die in den führenden Bedrohungsberichten hervorgehoben wurden, und werden von einer sehr breiten Gemeinschaft von Behörden und Branchenpraktikern überprüft. Sie spiegeln das kombinierte Wissen von kommerziellen und staatlichen Forensik- und Incident-Response-Experten wider. Die Funktionen von Illumio helfen Ihnen, grundlegende, grundlegende und organisatorische CIS-Kontrollen direkt zu erfüllen oder zu unterstützen.

Schnelle Zusammenfassung

Mikrosegmentierung ist ein sehr effektiver Ansatz, um unbefugte laterale Bewegungen innerhalb Ihres Unternehmens zu verhindern, und es ist kein Zufall, dass sie zu einem wichtigen Grundsatz eines Zero-Trust-Frameworks geworden ist.

Wenn Ihr Unternehmen skaliert, um die Geschäftsanforderungen zu erfüllen, wird die Schaffung konsistenter Sicherheitskontrollen, die bei allen Public-Cloud-Anbietern funktionieren, von entscheidender Bedeutung, um Ihr Risiko zu verringern und die Komplexität zu verringern. Sind Sie bereit, den ersten Schritt auf Ihrem Weg zur Mikrosegmentierung zu machen? Melden Sie sich für eine kostenlose 30-Tage-Testversion an.

.png)