Wie Zero-Trust-Segmentierung Ransomware 4-mal schneller stoppt als Erkennung und Reaktion allein

Es ist gut dokumentiert, dass Zero Trust eine Denkweise ist, und der Grundgedanke besteht darin, von einer Sicherheitsverletzung auszugehen. Das mag beängstigend klingen, bedeutet aber in Wirklichkeit, dass Sie davon ausgehen sollten, dass es wahrscheinlich passieren wird , wenn Ihr Unternehmen noch nicht verletzt wurde. Die Sicherheitslage muss sich von passiv und abwartend zu proaktiv und jagend ändern. Warum ist das wichtiger denn je?

Die Pandemie hat die Transformation von Unternehmen beschleunigt, die Einführung von Automatisierung und integrierten Lieferketten vorangetrieben, die traditionelle Struktur von Netzwerken und Systemen aufgebrochen und ein neues Maß an Hyperkonnektivität geschaffen. Der Gang ins Krankenhaus ist jetzt ein durchgängiges digitales Erlebnis. Sie können eine Einzelhandels- oder Bankfiliale betreten und verlassen, ohne mit einem Menschen zu interagieren.

Diese Verschiebung hat eine Reihe neuer Angriffsvektoren und Möglichkeiten für Cyberkriminelle geschaffen. Die Annahme der Denkweise "von einer Sicherheitsverletzung ausgehen", die zu einem proaktiveren Ansatz führt, ist jetzt der einzige Weg nach vorne.

Die gute Nachricht ist, dass es eine Reihe von Frameworks gibt, die Ihr Unternehmen bei diesem Ansatz unterstützen können. Und der Goldstandard für Frameworks ist das Cybersecurity Framework (CSF) des National Institute of Standards and Technology (NIST).

Aber wie kann die Implementierung von Praktiken im NIST CSF Ihrem Unternehmen helfen, die Auswirkungen einer unvermeidlichen Sicherheitsverletzung zu begrenzen?

Illumio beauftragte Bishop Fox, einen führenden Anbieter von offensiven Sicherheits- und Penetrationstests, durch die Durchführung einer Reihe von emulierten Ransomware-Angriffen quantitativ zu messen. In diesem Beitrag fassen wir die Angriffsszenarien und die wichtigsten Ergebnisse zusammen. Den vollständigen Bericht finden Sie hier.

Aufbau eines sichereren Modells: Identifizieren, Schützen, Erkennen, Reagieren

Die ersten beiden Schritte des NIST CSF-Frameworks sind gut etabliert und offensichtlich:

Identifizieren

- Ermitteln Sie, welche Assets am wahrscheinlichsten angegriffen werden und welche Assets die größten Auswirkungen haben, wenn sie kompromittiert werden.

- Bilden Sie die Datenflüsse zwischen allen Geräten, IT und OT ab.

- Ermitteln Sie die Schwachstellen auf jedem Gerät, um die Gefährdung dieses Geräts basierend auf den zugeordneten Verbindungen zu quantifizieren.

Schützen

- Blockieren Sie alle ungenutzten und risikoreichen Ports und Protokolle.

- Implementieren Sie Ringfencing von Assets und Anwendungen und erlauben Sie den Zugriff auf der Grundlage der geringsten Rechte.

Schritt 3 (Erkennen) und Schritt 4 (Reagieren) sind die Punkte, an denen die Dinge fragmentiert sind.

Wir haben uns seit den Tagen der Signaturen mit dem Aufkommen von maschinellem Lernen, Bedrohungs-Feeds und der Erkennung von Verhaltensanomalien enorm weiterentwickelt. Als Endpoint Detection and Response (EDR) zum ersten Mal auf den Markt kam, galt es als die Antwort auf alle Angriffe auf Endpunkte. Wie bei allen Cyber-Dingen haben die Kriminellen Zeit und Ressourcen investiert, um diese neuen Produkte zu umgehen. Zu viele Unternehmen verlassen sich derzeit auf Erkennung und Reaktion, ohne zuvor die Schritte 1 und 2 zu implementieren.

Bisher war das Verständnis für die potenzielle Schwäche dieses Ansatzes apokryph und Mundpropaganda.

Testen der Auswirkungen von Zero-Trust-Segmentierung und EDR gegen Ransomware

Im Rahmen der Angriffsepmulation, bei der die Implementierung aller vier Schritte im Gegensatz zur reinen Erkennung und Reaktion verglichen wurde, verwendete das Red Team eine Reihe von Taktiken, Techniken und Verfahren (TTP) aus den MITRE ATT&CK- und PRE-ATT&CK-Frameworks , um zu versuchen, Hosts zu infizieren. Das Blue Team nutzte Detection-and-Response-Technologien in Kombination mit der Zero-Trust-Segmentierung von Illumio, um die relative Wirksamkeit bei der Eindämmung eines aktiven Ransomware-Angriffs zu messen.

Angriffsszenarien erklärt

Zu den Testszenarien gehörten:

- Allein die Detektion

- Erkennung und Zero-Trust-Segmentierung für die Reaktion auf Vorfälle

- Erkennung und Zero-Trust-Segmentierung blockieren proaktiv bekannte Ports, die von Ransomware verwendet werden

- Erkennung und Zero-Trust-Segmentierung durch proaktive Implementierung eines vollständigen Anwendungs-Ringfencing

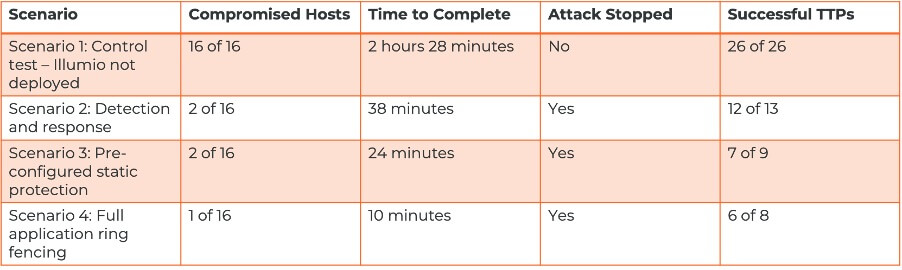

Bei jedem Test wurde gemessen, ob der Angriff gestoppt werden konnte und wie lange dies dauern würde, wie viele Hosts infiziert waren und wie viele TTPs ausgeführt wurden. Die Szenarien wurden von zwei Beratern von Bishop Fox durchgespielt: einer als rotes Team (Angriff) und einer als blaues Team (Verteidigung).

Ergebnisse des Angriffsszenarios

Szenario 1 — Erkennung allein: Dieses Szenario enthielt keine Zero-Trust-Segmentierungsfunktionen und führte zu einem vollen Erfolg für das Red Team. Sie waren in der Lage, alle TTPs auszuführen und alle Hosts nach 2 Stunden und 28 Minuten zu infizieren.

Szenario 2 – Erkennung und Zero-Trust-Segmentierung für die Reaktion auf Vorfälle: Bei diesem Modell wurde Illumio eingesetzt, aber zunächst im Sichtbarkeitsmodus, wobei Warnungen an das SIEM-System weitergeleitet wurden, das auch Ereignisdaten von EDR, Active Directory, Sysmon usw. sammelte. Bei der Erkennung anomaler Aktivitäten setzte das Blue Team eine Eindämmungsrichtlinie ein. Der Angriff wurde nach 38 Minuten gestoppt.

Szenario 3 – Erkennung und Zero-Trust-Segmentierung blockieren proaktiv bekannte Ports, die von Ransomware verwendet werden: In diesem Szenario wurden gängige Ports, die Ransomware verwendet, von Illumio blockiert, um laterale Bewegungen zu reduzieren. Der Angriff wurde nach 24 Minuten gestoppt, wobei nur 2 Hosts kompromittiert wurden.

Szenario 4 – Erkennung und Zero-Trust-Segmentierung proaktive Implementierung eines vollständigen Anwendungs-Ring-Fencing: Es wurde ein vollständiges Anwendungs-Ring-Fencing eingesetzt, was zu keiner Ausbreitung der Ransomware führte und der Angriff innerhalb von 10 Minuten gestoppt wurde. Dieses Ergebnis war 4-mal schneller als bei reaktiver Bereitstellung.

Zusätzliche Tests zeigten, dass Illumio Core "besonders nützlich" war, um blinde Flecken von EDR an Orten abzudecken, an denen das Verhalten von Angreifern durch vorkonfigurierte EDR-Warnungen nicht richtig erkannt wurde, was die Bedeutung von Erkennungs- und Reaktionstechnologien und Zero-Trust-Segmentierung für den Aufbau einer modernen, belastbaren Sicherheitsstrategie zur Eindämmung von Ransomware unterstreicht.

Diese Ergebnisse zusammen zeigen, dass EDR sollte mit Zero-Trust-Segmentierung gekoppelt werden um am effektivsten gegen Ransomware und andere Cyberangriffe zu sein.

Durch die Einführung der Zero-Trust-Mentalität "von einer Sicherheitsverletzung ausgehen" und "nur den Zugriff mit den geringsten Rechten zulassen" kann ein Unternehmen, das Zero-Trust-Segmentierung mit EDR einsetzt, seinen Schutz vor Ransomware drastisch verbessern. Dies kann den Unterschied zwischen der Funktionsfähigkeit während eines Cyberangriffs und einem größeren Geschäftsausfall ausmachen.

Laden Sie den vollständigen Bericht herunter, um weitere Informationen zu erhalten: Ransomware Scenario Emulation 2022: Assessment Report.

.png)

.webp)

.webp)

.webp)