Was Energieversorger aus Dänemarks bisher größtem Angriff auf kritische Infrastrukturen lernen können

Ein neuer Bericht des dänischen SektorCERT zeigt, dass Dänemark im Mai 2023 mit dem bisher umfangreichsten Cyberangriff auf kritische Energieinfrastrukturen konfrontiert war. Der koordinierte, gut geplante Angriff kompromittierte 22 Energiebetreiber, die für verschiedene Aspekte der dänischen Energieinfrastruktur im ganzen Land verantwortlich sind.

Hier erfahren Sie, was wir über den Angriff wissen und wie sich Energiebetreiber proaktiv auf ähnliche Verstöße vorbereiten können.

Was wir über den Angriff auf die dänische Energieinfrastruktur wissen

Basierend auf Informationen von SektorCERT, einer gemeinnützigen Organisation, die ein Sensornetzwerk zur Erkennung, Identifizierung und Erforschung von Bedrohungen für die kritische Energieinfrastruktur in Dänemark betreibt, wissen wir Folgendes über den Angriff:

- Beispiellose Skalierung: Ein so umfangreicher Cyberangriff auf die kritische Energieinfrastruktur Dänemarks wurde noch nie zuvor durchgeführt. Den Angreifern ist es gelungen, innerhalb kurzer Zeit in die Systeme von 22 Energiebetreibern einzudringen. Die Angreifer infiltrierten die industriellen Steuerungssysteme der Betreiber und zwangen mehrere dazu, sich vom nationalen oder lokalen Stromverteilungsnetz zu trennen und im "Inselmodus" zu arbeiten.

- Gut vorbereitete Angriffe: Die Angreifer legten eine akribische Planung an den Tag und zeigten ein hohes Maß an Vorbereitung und Recherche. Sie identifizierten ihre Ziele im Voraus genau und setzten ihren Plan präzise um. Dies spiegelt einen anhaltenden Trend zu konsequenten Cyberangriffen, insbesondere durch ausländische Akteure, wider, den das SektorCERT identifiziert hat.

- Mangelnde Sichtbarkeit: Während SektorCERT in der Lage war, den Angriff erfolgreich zu erkennen, bevor er sich weiter ausbreitete, stellte der Bericht fest, dass viele Mitgliedsbetreiber nichts von Schwachstellen in ihren einzelnen Netzwerken wussten – insbesondere zwischen IT- und OT-Systemen – oder dass ihre Netzwerke angegriffen wurden.

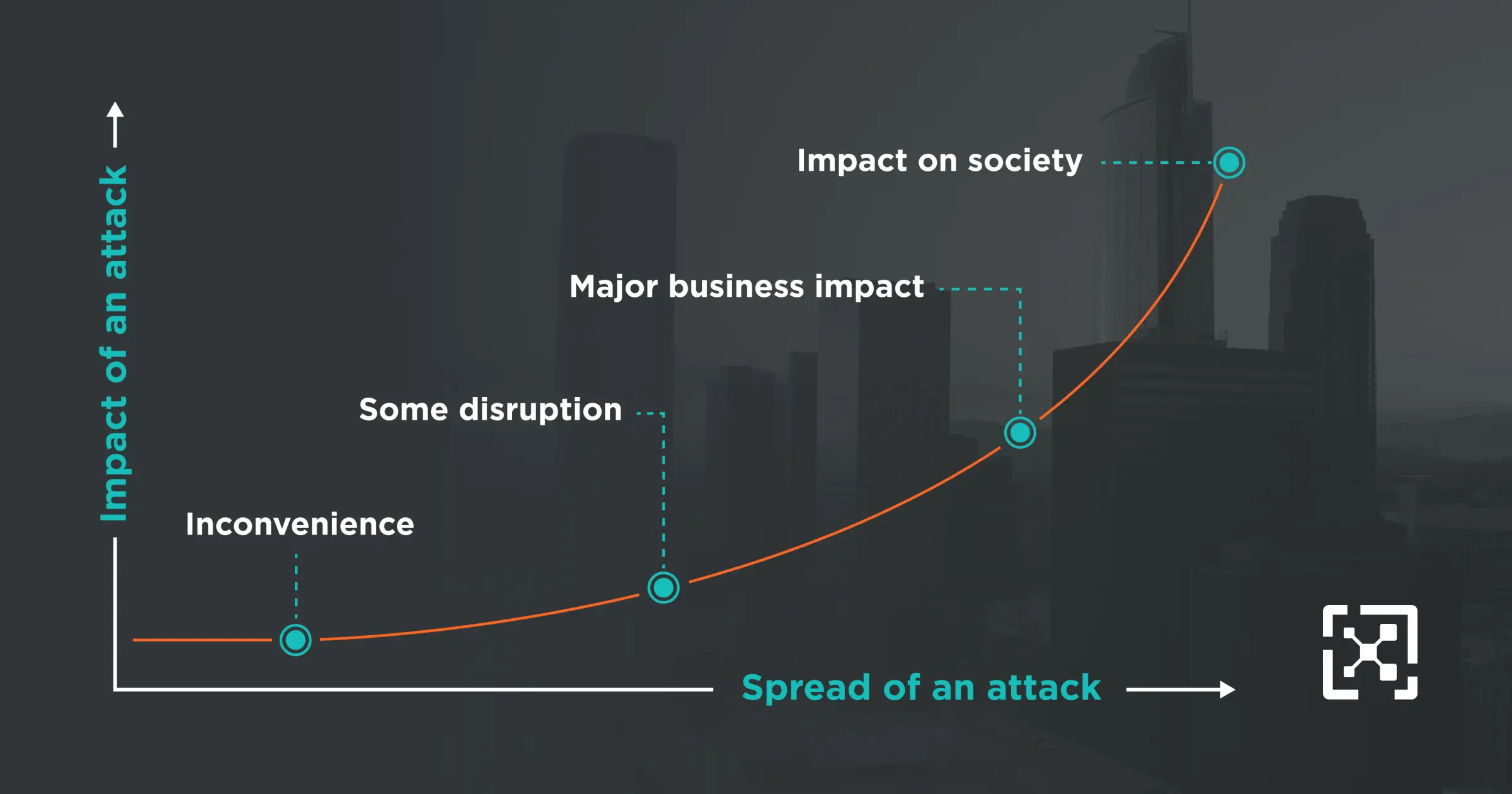

- Fehlende Segmentierung: Die Angreifer nutzten eine über die Ferne ausnutzbare Schwachstelle in den Perimeter-Firewalls der Betreiber aus, um ihren ersten Einbruch zu erleichtern. Sobald der Verstoß auf das Netzwerk zugriff, war es für sie einfach, sich seitlich zu bewegen, da die Betreiber nur über sehr wenig Segmentierung über ihren Netzwerkperimeter hinaus verfügten. Diese systematische Schwachstelle ermöglichte es Angreifern, mehrere Betreiber im ganzen Land auszunutzen, und hätte zu weit verbreiteten Infrastrukturausfällen führen können.

Wie Sie sich proaktiv auf Angriffe auf die Energieinfrastruktur vorbereiten können

In der heutigen Bedrohungslandschaft sind Sicherheitsverletzungen wie die, die die dänische Energieinfrastruktur erlitten haben, unvermeidlich. Betreiber kritischer Infrastrukturen müssen ihre Cyber-Resilienz verbessern, um sicherzustellen, dass sie den Betrieb bei Angriffen aufrechterhalten können. Die Einführung eines Ansatzes wie Zero Trust wird den Fortschritt zu einer verbesserten Resilienz vereinfachen, indem der Fokus auf die Identifizierung verifizierter Prozesse und deren Kommunikation verlagert wird.

Empfehlung 16 des Berichts zeigt die Notwendigkeit einer Segmentierung auf. Herkömmliche statische Firewalls bieten nicht die Agilität, um schnell zu reagieren, daher sollte Zero Trust Segmentation (ZTS), auch Mikrosegmentierung genannt, basierend auf Zero-Trust-Prinzipien in der gesamten Infrastruktur eingesetzt werden.

Dadurch verlagert sich der Fokus vom Schutz des Netzwerks auf den Schutz einzelner Assets innerhalb der Infrastruktur, einschließlich Anwendungen, Umspannwerke und Windkraftanlagen.

Sehen Sie sich das folgende Video an, um mehr darüber zu erfahren, wie Illumio ZTS den Energiebetrieb sichert:

5 Möglichkeiten, wie Illumio ZTS Energiebetreibern hilft, den Betrieb während einer Sicherheitsverletzung aufrechtzuerhalten

Die Illumio ZTS-Plattform stimmt mit vielen der Empfehlungen aus dem SektorCERT-Bericht überein. Durch die Implementierung von Illumio ZTS können Energiebetreiber Sicherheitsrisiken erkennen, granulare Segmentierungsrichtlinien festlegen und die Ausbreitung unvermeidlicher Sicherheitsverletzungen stoppen.

Exposition von Dienstleistungen

Illumio ZTS ermöglicht es Ihnen, alle Anwendungsabhängigkeiten zu sehen, einschließlich der Orte, an denen Ressourcen dem Internet ausgesetzt sind, so dass Sie alle Kommunikationen mit Ausnahme derjenigen, die für den Betrieb erforderlich sind, herunterfahren können. Dadurch wird die Angriffsfläche Ihres Betriebs erheblich reduziert und es wird verhindert, dass Sicherheitsverletzungen weiter in Ihr Netzwerk eindringen

Zuordnen von Netzwerkeingängen

Viele Mitgliedsbetreiber hatten keinen vollständigen Einblick in die Kommunikation und den Datenverkehr zwischen Workloads und Geräten in ihrem Netzwerk. Dadurch waren ihnen Sicherheitslücken nicht bekannt, die eine Ausbreitung des Angriffs ermöglichten. Das Application Dependency Mapping von Illumio ermöglicht es Unternehmen, einen leicht verständlichen Einblick in den Datenverkehr über alle Workloads, einschließlich Container, IoT und virtuelle Maschinen, in einer einzigen Konsole zu erhalten. Auf diese Weise können Sicherheitsteams Netzwerkrisiken lokalisieren und Sicherheitsrichtlinien erstellen, die unnötige Verbindungen zwischen Ports blockieren.

Segmentation

Während viele Betreiber Firewalls am Netzwerkrand installiert hatten, fehlte es ihnen an einer effektiven Segmentierung innerhalb des Netzwerkinneren. Dies ermöglichte es den Angreifern, sich nach dem ersten Verstoß schnell und leise über das Netzwerk zu verbreiten. Illumio ZTS bietet nicht nur End-to-End-Transparenz, sondern auch die Ausbreitung von Sicherheitsverletzungen über die gesamte Angriffsfläche. Durch die Erstellung granularer Segmentierungsrichtlinien mit Illumio können Sicherheitsteams proaktiv kritische Assets isolieren oder kompromittierte Systeme während eines aktiven Angriffs reaktiv isolieren.

Identifizieren von Geräten

Der Bericht des SektorCERT zeigte, dass viele Betreiber nicht wussten, welche Geräte in ihrem Netzwerk angegriffen wurden. Das bedeutete, dass viele Ressourcen offen und ungepatcht blieben – eine Schwachstelle, die sich die Angreifer zunutze machten. Illumio bietet einen vollständigen Überblick über die gesamte Kommunikation und den Datenverkehr zwischen Workloads und Geräten im gesamten Netzwerk, sodass die Betreiber nie überrascht sind, was in ihrem Netzwerk funktioniert.

Lieferantenmanagement

Das SektorCERT empfiehlt den Mitgliedsbetreibern eine enge Zusammenarbeit und gute Vereinbarungen mit ihren Lieferanten. Aber selbst die besten Bemühungen, mit Lieferanten im Bereich der Cybersicherheit zusammenzuarbeiten, können scheitern. Mit Illumio ZTS können sich die Betreiber darauf verlassen, dass ihre Systeme unabhängig von den Sicherheitspraktiken der Netzwerke ihrer Lieferanten sicher sind. Und selbst wenn es zu einem Angriff auf die Lieferkette kommt, stellt Illumio sicher, dass sich die Sicherheitsverletzung nicht weiter in die Systeme der Betreiber ausbreitet.

Erfahren Sie weiter, wie Illumio Energiebetreibern hilft, Sicherheitsverletzungen zu stoppen und den Betrieb aufrechtzuerhalten:

- 9 Gründe, warum Energiebetreiber die Zero-Trust-Segmentierung von Illumio implementieren sollten

- Hongkong Electric Company sichert kritische Infrastruktur mit Illumio

- Zero-Trust-Segmentierung für Energieversorger

Kontaktieren Sie uns noch heute für eine kostenlose Demo und Beratung.

.png)

.webp)

%20(1).webp)