Koppeln Sie ZTNA + ZTS für End-to-End-Zero Trust

Da sich die Cybersicherheitslandschaft verändert hat, um der Zunahme der Remote-Arbeit gerecht zu werden, ist es klar, dass ein vielschichtiger Sicherheitsansatz unerlässlich ist. Unternehmen wenden sich Zero-Trust-Sicherheitsstrategien zu, um ihre immer komplexer werdenden Netzwerke und verteilten Mitarbeiter zu schützen, da dies der beste Weg ist, die Cyber-Resilienz zu stärken.

Zwei Technologien, die für jede Zero-Trust-Strategie von grundlegender Bedeutung sind, sind Zero Trust Network Access (ZTNA) und Zero Trust Segmentation (ZTS).

ZTNA bietet zwar den Zugriff auf Kontrollen, eine grundlegende Ebene der Zero-Trust-Sicherheit, aber der Schwerpunkt liegt hauptsächlich auf dem Nord-Süd-Verkehr. An dieser Stelle wird die Zero-Trust-Segmentierung entscheidend, um die übermäßige Abhängigkeit von der Zutrittskontrolle mit umfassender Transparenz des Datenverkehrs und einer präzisen Ost-West-Lateral-Movement-Steuerung zu bekämpfen.

Lesen Sie weiter, um zu erfahren, warum Ihr Netzwerk Sicherheitslücken aufweist, wenn Sie ZTNA + ZTS nicht koppeln.

ZTNA lässt Sicherheitslücken

Laut Gartner schafft ZTNA eine Zugriffsgrenze um Anwendungen herum, die auf Identität und Kontext basiert. Bevor der Zugriff zugelassen wird, überprüft der Trust Broker der Lösung die Einhaltung von Identität, Kontext und Richtlinien. Dadurch wird die laterale Bewegung im Netzwerk gestoppt und die Angriffsfläche reduziert.

Leider verlassen sich viele Unternehmen zu sehr auf die Nord-Süd-Zugangskontrolle von ZTNA und greifen auf die veraltete Idee zurück, dass Cyberangriffe daran gehindert werden können, vollständig in den Netzwerkperimeter einzudringen.

In der heutigen Bedrohungslandschaft sind Sicherheitsverletzungen jedoch unvermeidlich – die Sicherheit nur für den Nord-Süd-Datenverkehr übersieht das Risiko einer lateralen Bewegung innerhalb eines Netzwerks, wenn es zu einer Sicherheitsverletzung kommt. Hier wird ZTS, insbesondere am Endpunkt, unverzichtbar.

Endpunkte erfordern ZTS

Endbenutzer sind ein Hauptziel für Bedrohungsakteure, da sie durch Social Engineering, Phishing oder Gerätemanipulation dazu verleitet werden können, Aktionen auszuführen. Herkömmliche Endpunktsicherheitslösungen behaupten, Sicherheitsverletzungen zu verhindern, aber die Realität ist, dass Geräte immer noch verletzt werden. Laut ESG-Studie haben 76 Prozent der Unternehmen in den letzten 2 Jahren einen Ransomware-Angriff erlebt.

Sobald ein Angriff ein Endgerät durchdringt, können sich Angreifer frei zu anderen Endpunkten oder durch den Rest des Netzwerks bewegen, um nach Ihren wichtigsten Assets und Daten zu suchen. Ohne ZTS kann dies tage-, wochen- oder sogar monatelang passieren, ohne dass dies erkannt oder behoben wird.

ZTS verhindert laterale Bewegungen – wenn die Ports nicht geöffnet sind, können sich Angriffe nicht ausbreiten.

ZTNA + ZTS: Ein umfassenderer Ansatz für Zero-Trust-Sicherheit

Es ist von entscheidender Bedeutung, dass Unternehmen ihre Nord-Süd-ZTNA-Lösung mit dem Ost-West-Schutz von ZTS koppeln. Durch die Steuerung und Begrenzung des Ost-West-Verkehrs schließt ZTS die Lücken, die ZTNA-Lösungen offen lassen können.

ZTNA sichert den Zugriff auf den Perimeter und begrenzt den Zugriff, während ZTS die interne Netzwerkabwehr stärkt und sowohl externe als auch interne Bedrohungen für eine mehrschichtige Zero-Trust-Sicherheitslage bekämpft.

Wählen Sie Illumio ZTS, um es mit Ihrer ZTNA-Lösung zu koppeln

Illumio Endpoint erweitert ZTS auf Endbenutzergeräte und kann problemlos in Ihre bestehende ZTNA-Lösung integriert werden. Sehen Sie sich hier eine Demo an.

Endpunkt-Traffic anzeigen

Illumio Endpoint geht über die herkömmliche Netzwerktransparenz hinaus, indem es Einblick in den Endpunktverkehr bietet, nicht nur für Geräte in der Unternehmensumgebung, sondern auch für Remote-Geräte.

Transparenz ist entscheidend für die Überwachung nicht nur der Endpunkt-zu-Server-Interaktionen, sondern auch der oft übersehenen Endpunkt-zu-Endpunkt-Kommunikation. Eine solche umfassende Transparenz ermöglicht es Unternehmen, Risiken im Zusammenhang mit lateralen Bewegungen innerhalb des Netzwerks zu identifizieren und zu mindern.

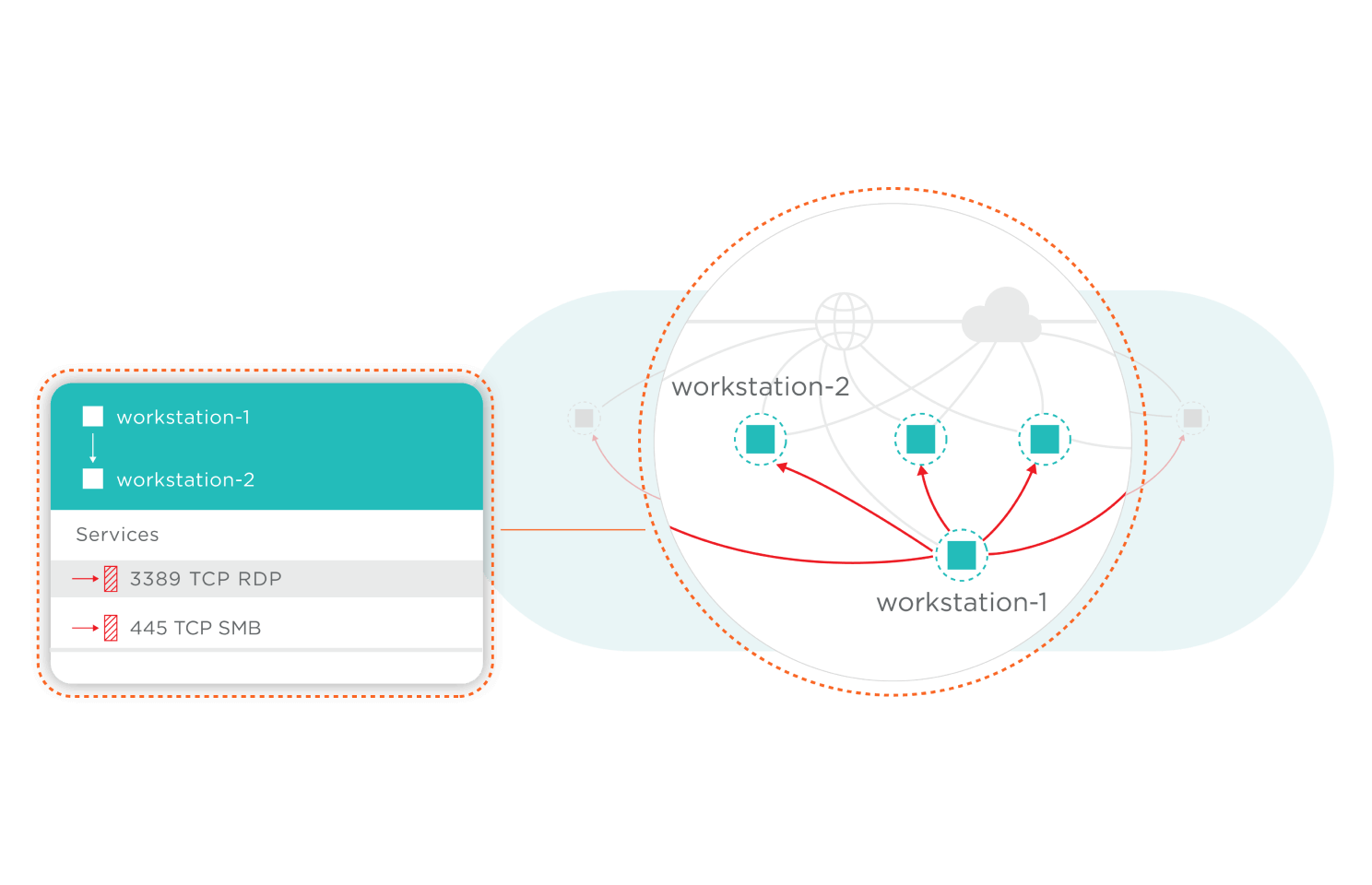

Kontrollieren Sie den Datenverkehr von Endpunkt zu Endpunkt

Die Kontrolle des Datenverkehrs zwischen Endpunkten ist in einer Welt von entscheidender Bedeutung, in der ein falscher Klick eines Benutzers der Beginn einer größeren Sicherheitsverletzung sein kann, da sich ein Angreifer seitlich über das Netzwerk bewegen kann. Illumio Endpoint ermöglicht es Unternehmen, Richtlinien auf der Grundlage von Labels zu definieren und durchzusetzen, um granular zu steuern, welche Kommunikation erlaubt ist, und sicherzustellen, dass nur notwendiger Datenverkehr zugelassen wird.

Sichere Konnektivität zwischen Endpunkt und Rechenzentrum

Wenn ein Angriff unweigerlich in die Geräte der Endbenutzer eindringt, besteht sein Ziel darin, sich über den Rest des Netzwerks auszubreiten, einschließlich Ihrer Cloud- und Rechenzentrumsumgebungen. Illumio Endpoint in Kombination mit Illumio Core und Illumio CloudSecure stoppt laterale Bewegungen und stellt sicher, dass Ihr Unternehmen widerstandsfähig gegen Angriffe ist.

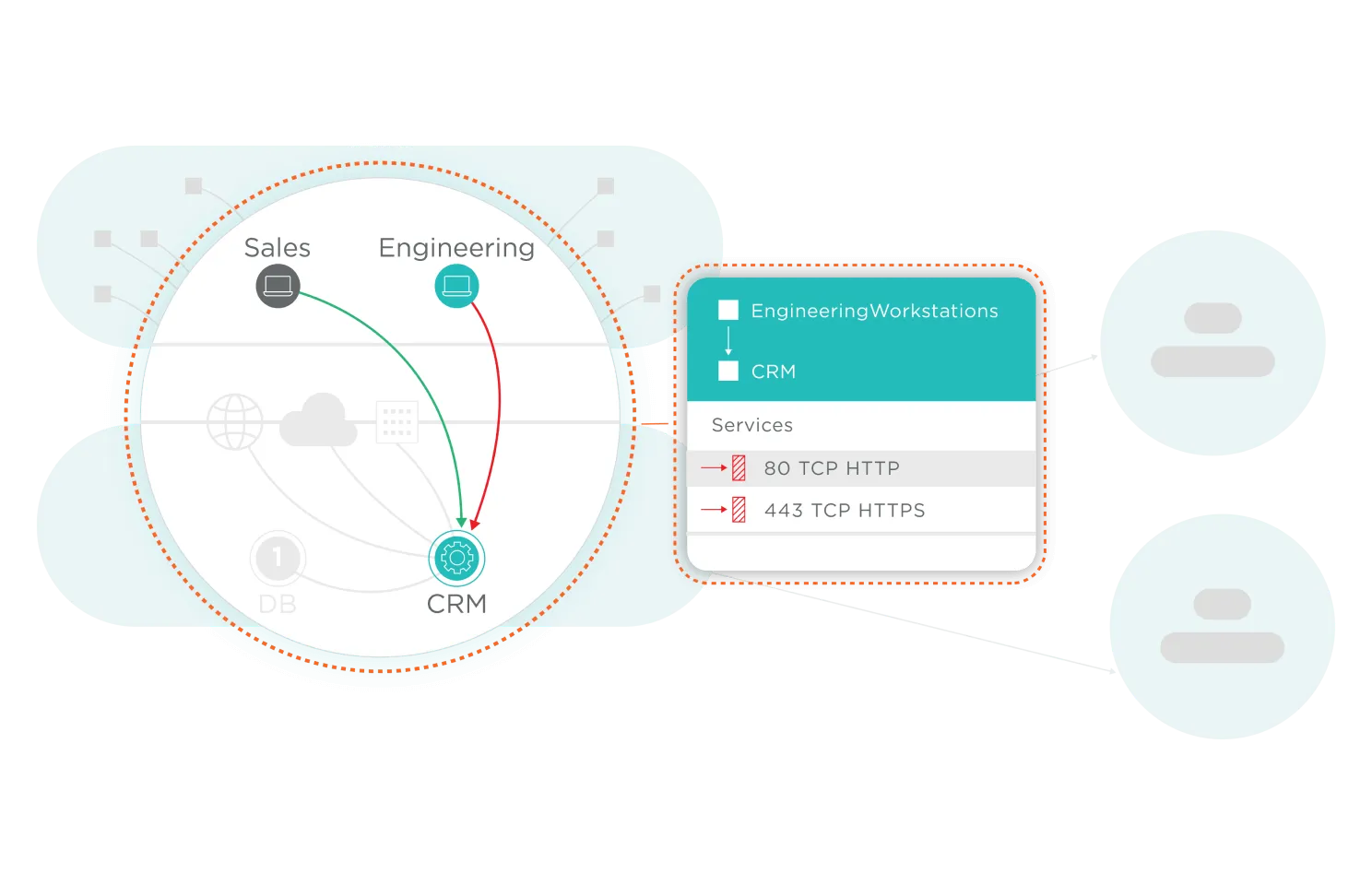

Teilen Sie Richtlinienbeschriftungen mit Ihrer ZTNA-Lösung

Das Richtlinienmodell von Illumio Endpoint ist ein Label-basiertes System, was bedeutet, dass die von Ihnen geschriebenen Regeln nicht die Verwendung einer IP-Adresse oder eines Subnetzes erfordern, wie dies bei herkömmlichen Firewall-Lösungen der Fall ist. Sie steuern den Bereich Ihrer Richtlinie mithilfe von Bezeichnungen. Sie können diesen Kontext mit Ihrer ZTNA-Lösung teilen, sodass Sie auf einfache Weise Regeln erstellen und den Datenverkehr zwischen den beiden Lösungen verstehen können.

Neugierig, mehr zu erfahren? Testen Sie Illumio Endpoint mit unserem praxisorientierten Labor zum Selbststudium.

.png)