Grenzen der Durchsetzung: 7 Anwendungsfälle jenseits von Ransomware

Enforcement Boundaries sind das Schweizer Taschenmesser der Risikominderung. Diese berühmten roten Tools können viel mehr als nur Käse und Äpfel in Scheiben schneiden, und Enforcement Boundaries kann viel mehr als nur Ransomware bekämpfen.

In einem früheren Blogbeitrag haben wir erläutert, wie Enforcement Boundaries Ihnen helfen kann, Ransomware zu bekämpfen – sowohl proaktiv als auch reaktiv. Nun möchten wir Ihnen weitere Anwendungsfälle für diesen innovativen Zero-Trust-Ansatz aufzeigen.

Erzwingungsgrenzen funktionieren, indem eine virtuelle Firewall um jedes Betriebssystem oder jede Anwendungsinstanz erstellt wird. Im Wesentlichen transformieren sie Workloads in Zero-Trust-Segmente. Auf diese Weise können Sie einen Schutzperimeter um jeden Port, jede Workload, jede Gruppe von Workloads oder jeden IP-Bereich platzieren. Und das viel schneller und einfacher als mit einem vollwertigen Zero-Trust-Setup.

Hier ist unsere Liste mit sieben Möglichkeiten, wie Sie neben der Bekämpfung von Ransomware auch Durchsetzungsgrenzen nutzen können:

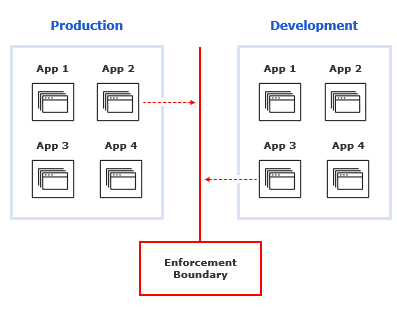

1. Getrennte Umgebungen

Eine bidirektionale Erzwingungsgrenze kann eine virtuelle Wand zwischen zwei Umgebungen erstellen. Dies ist besonders hilfreich für die Trennung von Produktion, die Kundendaten verarbeitet, und Entwicklung, die dies nicht tut.

Diese beiden Umgebungen sollten im Allgemeinen nicht miteinander sprechen. In einem Krankenhaus würden Sie Entwicklern beispielsweise keinen Zugriff auf Patienteninformationen gewähren. Der traditionelle Ansatz bestand darin, verschiedene Geräte in verschiedenen Netzwerksegmenten zu platzieren. Dies setzt jedoch voraus, dass das Gerät und seine IP-Adresse konstant sind, eine Annahme, die heute nicht mehr sicher ist.

Sobald eine Erzwingungsgrenze eingerichtet ist, werden die Datenflüsse innerhalb jeder Umgebung normal fortgesetzt, und die Teammitglieder können ungehindert arbeiten. Aber keine Flüsse können die definierte Grenze überschreiten – es sei denn, sie sind explizit in der Zulassungsliste definiert.

2. Isolieren Sie neue Umgebungen

Wenn ein Unternehmen erworben oder fusioniert wird, möchte die übernehmende Organisation möglicherweise die Datenflüsse der neuen Einheit einschränken. Eine Erzwingungsgrenze kann verwendet werden, um sicherzustellen, dass nur sehr bestimmter Datenverkehr von der neuen Niederlassung überquert werden darf.

Das könnte bedeuten, dass die Rechtsabteilung des neu erworbenen Unternehmens mit der Rechtsabteilung des übernehmenden Unternehmens kommunizieren muss. Es kann aber auch bedeuten, dass der gesamte andere unternehmensinterne Datenverkehr blockiert wird.

3. PCI-DSS segmentation

Der Payment Card Industry Data Security Standard (PCI-DSS) schreibt vor, dass Kontrollen um die Karteninhaberdatenumgebung (CDE) herum platziert werden müssen, um sicherzustellen, dass die Zahlungskartendaten enthalten sind.

Um die Anforderungen schnell zu erfüllen, kann eine Organisation eine Erzwingungsgrenze zwischen ihrer Sammlung von PCI-DSS-Anwendungen und anderen Systemen definieren. Dadurch wird verhindert, dass der gesamte Datenverkehr von der CDE an außerhalb der CDE weitergeleitet wird – mit Ausnahme bestimmter Datenflüsse, die die Organisation ihrer Zulassungsliste hinzufügt.

4. Admin-Zugriff auf Jump-Hosts sperren

Ein Jump-Host ist ein System in einem Netzwerk, das zur Verwaltung von Geräten in einer separaten Sicherheitszone verwendet wird. Sobald sich ein Administrator bei einem Jump-Host angemeldet hat, kann er sich bei anderen Servern anmelden. Aus diesem Grund möchte eine Organisation sicherstellen, dass nur bekannte Systemadministratoren die Admin-Zugriffsprotokolle verwenden können.

Eine Erzwingungsgrenze kann hilfreich sein, indem Produktions-, Test-, Integrations- und Entwicklungsgruppen getrennt werden. Dabei wird eine adaptive Benutzersegmentierung verwendet, um den Zugriff auf interne Apps basierend auf Active Directory-Mitgliedschaften einzuschränken.

Die Erzwingungsgrenze kann auch den Zugriff sowohl auf Remote Desktop Protocol (RDP) als auch auf Secure Shell (SSH) einschränken. Der Zugriff kann dann nur bestimmten Gruppen gewährt werden.

5. Durchsetzung nur für eingehenden Datenverkehr

Eine Erzwingungsgrenze kann verwendet werden, um einen unidirektionalen Datenfluss festzulegen. Dies kann zu Beginn eines Segmentierungsprojekts hilfreich sein, wenn das Unternehmen definiert, wer und was Zugriff auf geschützte Anwendungen erhalten kann.

Der erschwerende Faktor besteht darin, dass diese Anwendungen Daten von anderen Anwendungen nutzen können, die nicht im Gültigkeitsbereich liegen. Dies kann dazu führen, dass Organisationen eine Richtlinie für ausgehenden Datenverkehr festlegen müssen, was zu zusätzlicher Arbeit führt.

Eine Erzwingungsgrenze kann diese Anforderung beseitigen, indem nur eingehende Datenflüsse an die geschützte Anwendung zugelassen werden.

6. Steuern Sie die IT/OT-Konnektivität

Es gibt kritische Ressourcen in Unternehmen, die dringend geschützt werden müssen. Auf diesen können virtuelle Erzwingungsknoten (Virtual Enforcement Nodes, VENs) installiert sein.

Eine Erzwingungsgrenze kann zwischen nicht verwalteten Arbeitslasten und einem definierten Satz von VENs angewendet werden. Beispielsweise könnte eine Organisation mit einem Mainframesystem eine Erzwingungsgrenze verwenden, um Verbindungen zwischen diesem System und nicht autorisierten Apps zu blockieren.

7. Isolieren Sie den Ost-West-Datenverkehr innerhalb einer DMZ

Obwohl die meisten demilitarisierten Zonen (DMZs) mit Firewalls verbunden sind, können Kriminelle kompromittierte DMZ-Hosts nutzen, um auf andere Hosts in derselben Zone umzuschwenken.

Eine Erzwingungsgrenze kann hilfreich sein, indem alle Workloads innerhalb der DMZ getrennt werden. Dann kann der Datenverkehr nur dann bestanden werden, wenn er zwei Tests erfüllt: Erstens, er entspricht der definierten Zulassungsliste. Und zweitens können andere Anwendungsrichtlinien in einem angemesseneren Zeitrahmen überprüft und bestätigt werden.

Der Ansatz von Illumio

Der "Enforce and Expand"-Ansatz von Illumio mit Enforcement Boundaries ist schnell und einfach zu implementieren. Während eine Zulassungslistenrichtlinie perfekt sein muss, bevor sie erzwungen werden kann, können Erzwingungsgrenzen im Gegensatz dazu in nur wenigen Minuten bis Stunden festgelegt, bereitgestellt und durchgesetzt werden.

Illumio verwendet ein deklaratives Modell, mit dem Sie nur das "Was" definieren können – d. h. was Sie blockieren möchten – und Illumio sich um das "Wie" kümmern muss. Es ist, als würde man ein Alexa-Gerät bitten: "Spiele Musik." Sie müssen nicht wissen, wie das System funktioniert, sondern nur, was Sie möchten.

Sie können Durchsetzungsgrenzen auch vor der Bereitstellung testen und simulieren – verabschieden Sie sich von "Bereitstellen und beten" und begrüßen Sie "das funktioniert einfach".

Um mehr darüber zu erfahren, wie Illumio Core die Sicherheit von Workloads beschleunigt:

- Lesen Sie "Vereinfachte Zero-Trust-Segmentierung mit Illumio".

- Sehen Sie sich das Webinar "Automated Enforcement Advances: Protecting Against Ransomware and Cyberattacks" an.

.png)