Die versteckte Schwachstelle in der Sicherheit von Rechenzentren: Endpunktkonnektivität

Viele Unternehmen wissen, wie wichtig es ist, ihre Umgebungen zu segmentieren, aber es besteht nach wie vor ein gefährliches Versehen, das die Verteidigungsschichten entwirren kann, an deren Aufbau sie so hart arbeiten.

Dieses Versehen bezieht sich nicht auf die externen Bedrohungen, auf die sich Unternehmen täglich vorbereiten, oder auf die Zero-Trust-Segmentierungskontrollen (ZTS), auf die über 60 Prozent der Unternehmen hinarbeiten. Vielmehr ist es Teil der internen Bedrohungslandschaft, insbesondere der Art und Weise, wie sich Angreifer innerhalb eines Rechenzentrums durch kompromittierte Endbenutzergeräte wie Laptops und Workstations von einem Segment zum anderen ausbreiten können.

In diesem Blogbeitrag erfahren Sie, warum Endpunkte Ihr Unternehmen exponieren und wie Sie mit der Illumio Zero Trust Segmentation Platform die laterale Bewegung zwischen Endpunkten und dem Rechenzentrum stoppen können.

Endgeräte sind eine Bedrohung für die Cyber-Resilienz

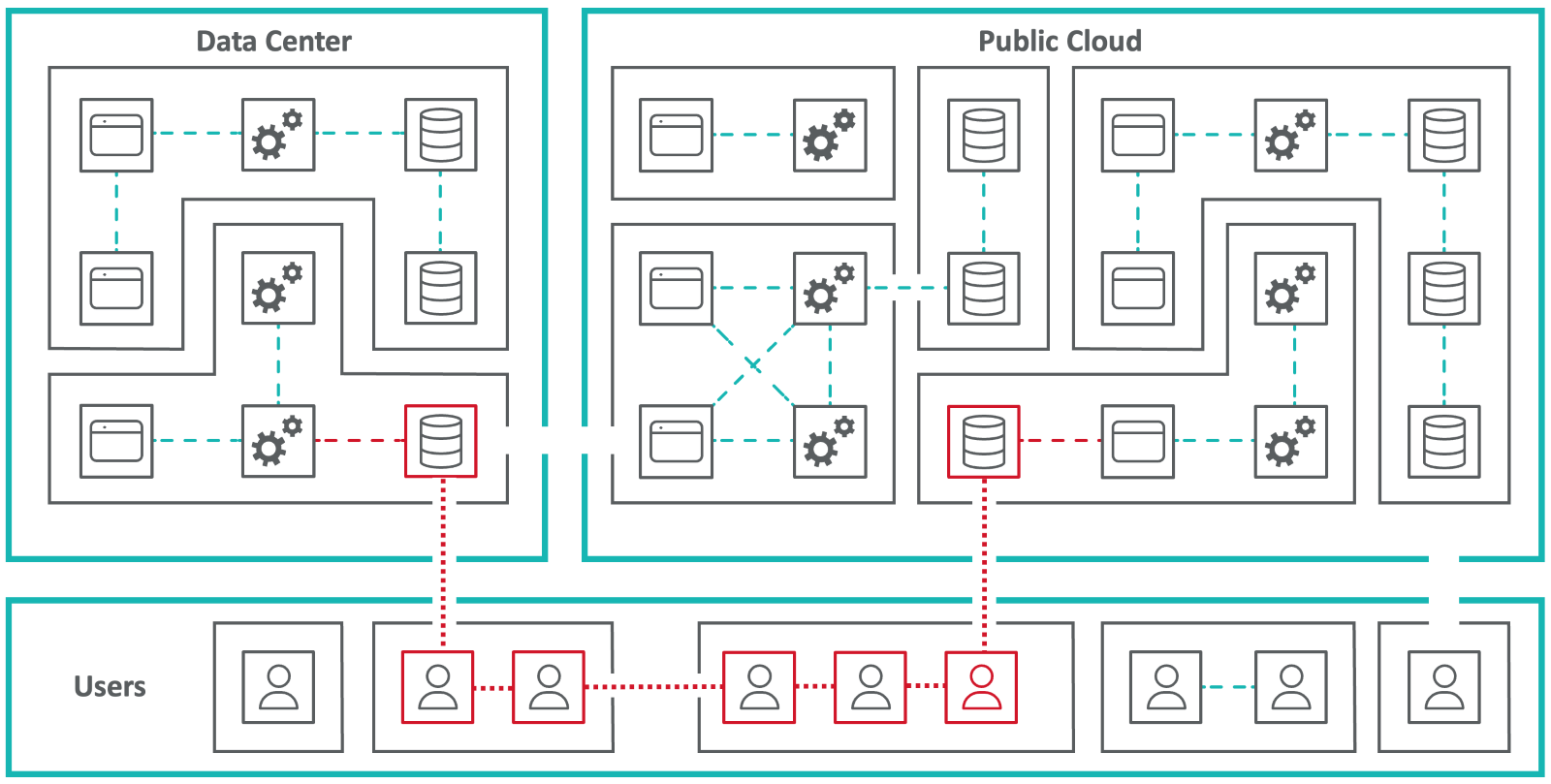

Moderne hybride Multi-Cloud-Umgebungen sind ein Bienenstock voller Aktivitäten, in denen Daten in alle möglichen Richtungen verschoben werden. Angesichts dieser Komplexität sind Unternehmen bestrebt, Cyber-Resilienz aufzubauen, und viele wenden sich dazu Zero-Trust-Sicherheitsstrategien zu. Eine grundlegende Technologie jeder Zero-Trust-Architektur ist die Segmentierung. Durch die Unterbindung der lateralen Bewegung ermöglicht die Segmentierung Unternehmen, sich darauf zu konzentrieren, den Explosionsradius des nächsten potenziellen Cyberangriffs so klein wie möglich zu begrenzen.

Während sich viele Unternehmen auf die Segmentierung ihrer Rechenzentrums- und Cloud-Umgebungen konzentrieren, lauert immer noch eine stille Bedrohung. Viele denken nicht an ihre Endpunkte, und diese Sicherheitslücke ermöglicht es Angreifern, kompromittierte Laptops, Workstations und Betriebstechnologien als Sprungbrett in tiefere, kritischere Segmente des Rechenzentrums zu nutzen.

Endpunkte: Versteckte Wege für Angreifer

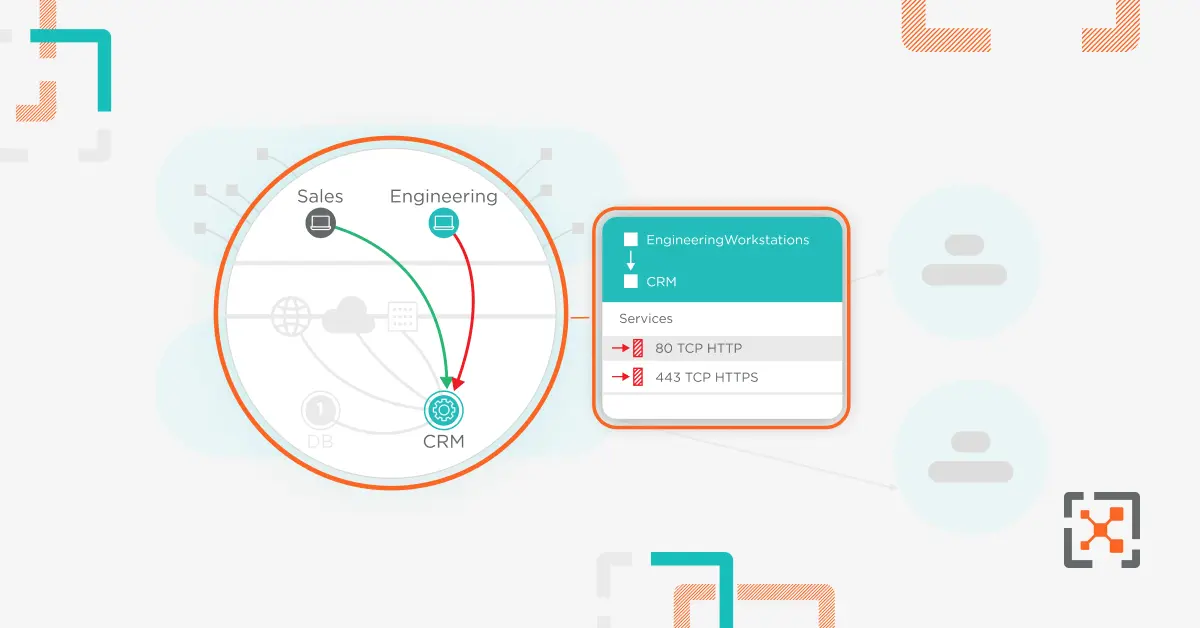

Durch die Segmentierung können Sicherheitsteams laterale Bewegungen zwischen Segmenten sperren, so dass es unwahrscheinlich ist, dass Angreifer beispielsweise von einer Entwicklungsumgebung zu einer Hochsicherheitsanwendung wechseln können.

Es kann jedoch einen Weg von der Entwicklungsumgebung zum Laptop eines Ingenieurs, zu einem Netzwerkadministrator und schließlich zu dieser wichtigen Anwendung mit hoher Sicherheit geben. Das Fehlen strenger Kontrollen für den Datenverkehr zwischen Endpunkt und Rechenzentrum in Kombination mit einer begrenzten Kontrolle von Endpunkt zu Endpunkt macht es Angreifern leicht, versteckte Wege für laterale Bewegungen zu finden.

Ohne eine angemessene, moderne Segmentierung können Angreifer offene interne Wege ausnutzen, wenn sie im Rechenzentrum Fuß fassen. Um dieser Bedrohung zu begegnen, ist ein anderer Ansatz erforderlich, der über herkömmliche Segmentierungsmethoden hinausgeht.

Die Illumio ZTS-Plattform: Segmentierung in jeder Umgebung

Um diese Sicherheitslücke zu schließen, ist es erforderlich, die Segmentierungskontrollen auf Geräte auszuweiten, die mit dem Rechenzentrum verbunden sind. Es erfordert eine Lösung, die in der Lage ist, granulare Transparenz und Kontrolle über den Datenverkehr innerhalb des Rechenzentrums zu bieten – und über alles, was damit verbunden ist.

Illumio Zero Trust Segmentation (ZTS) bietet eine einzige Plattform, die entwickelt wurde, um die moderne Segmentierung auf die Cloud, das Rechenzentrum und die Endpunkte auszuweiten. Die Illumio ZTS-Plattform schränkt nicht nur die laterale Bewegung innerhalb und zwischen Anwendungen ein, sondern stellt auch sicher, dass jeder Versuch, sich quer durch das Rechenzentrum durch den Endpunktbestand zu bewegen, verhindert wird.

Argumente für die Endpunktsegmentierung

Illumio Endpoint wurde nicht nur entwickelt, um Sicherheitsverletzungen einzudämmen, die ihren Ursprung auf dem Endpunkt haben, sondern ist auch ein integraler Bestandteil der ZTS-Plattform von Illumio. Durch die Ausweitung der Segmentierung über die Grenzen des Rechenzentrums hinaus auf Endbenutzergeräte mit Illumio Endpoint können Unternehmen ihren Endpunkt-zu-Server-Datenverkehr auf einer einzigen Plattform vollständig kontrollieren.

So hilft Illumio Endpoint:

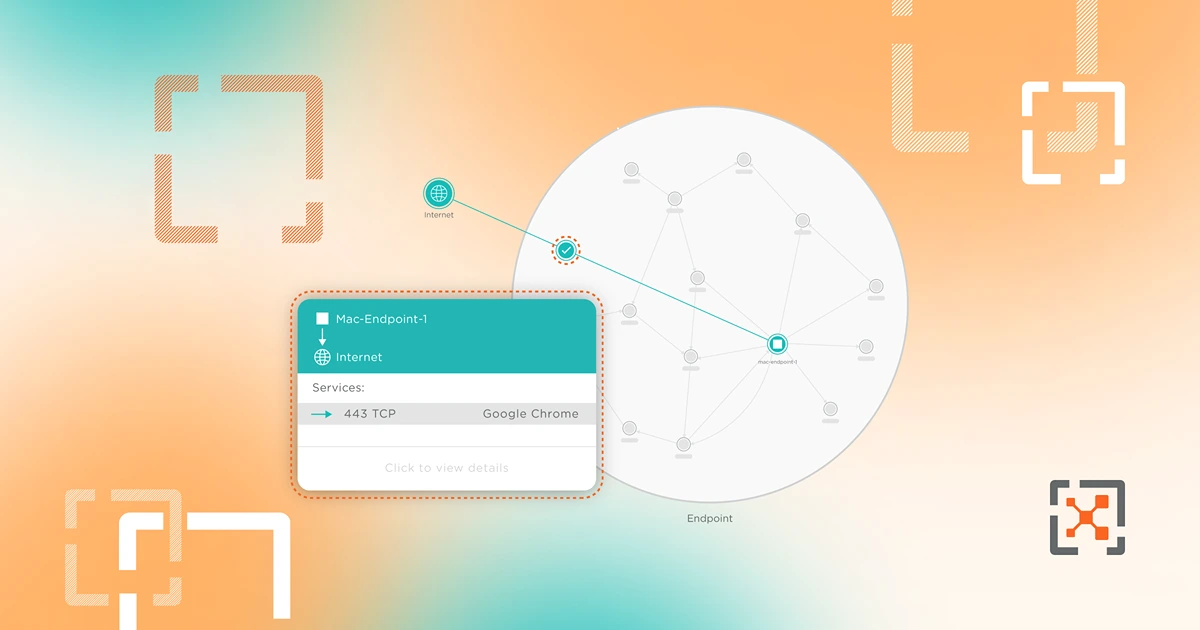

- Den gesamten Endpunktverkehr anzeigen: Illumio Endpoint bietet sofortige Klarheit über die Netzwerkaktivitäten und bietet Transparenz über die Verkehrsströme, unabhängig davon, ob sich die Endpunkte im Büro oder aus der Ferne befinden. Diese Transparenz ist für die Erstellung von Segmentierungsrichtlinien unerlässlich – und für jedes Sicherheitsteam von entscheidender Bedeutung.

- Kontrolle des Anwendungszugriffs: Durch die Beschränkung des Endpunktzugriffs auf die benötigten Server minimiert Illumio Endpoint die Möglichkeiten, die Angreifern bei Datenschutzverletzungen zur Verfügung stehen, erheblich. Dieser gezielte Ansatz stellt sicher, dass der Datenverkehr, der sensible Bereiche des Rechenzentrums erreichen kann, stark eingeschränkt wird, wodurch das von Benutzergeräten ausgehende Risiko reduziert wird.

- Sichere Gefährdung von Endpunkten: In Vorbereitung auf eine mögliche Sicherheitsverletzung ist Illumio Endpoint so konzipiert, dass die Auswirkungen auf ein einzelnes Gerät begrenzt werden. Diese Strategie zur Eindämmung von Sicherheitsverletzungen ist entscheidend, um die Integrität des gesamten Netzwerks zu wahren und die Ausbreitung von Angriffen auf das Rechenzentrum zu verhindern.

Erfahren Sie mehr in einer Demo auf Illumio Endpoint:

Die Antwort: Eine einzige Plattform

Die Entwicklung von Cyberbedrohungen erfordert eine entsprechende Weiterentwicklung der Cybersicherheitsstrategien. Mit Illumio Endpoint und der gesamten Illumio ZTS-Plattform können Unternehmen einen zukunftsorientierten Ansatz verfolgen, um die Ausbreitung von Sicherheitsverletzungen im Rechenzentrum zu verhindern. Durch das Erkennen und Mindern der mit der Endpunktkonnektivität verbundenen Risiken können Unternehmen auf die Zukunft vorbereitet sein.

Sind Sie bereit, mehr über Illumio Endpoint zu erfahren? Kontaktieren Sie uns noch heute.

.png)

%20(1).webp)