Wenig bekannte Funktionen von illumio core: Vulnerability Maps

In dieser fortlaufenden Serie beleuchten die Sicherheitsexperten von Illumio die weniger bekannten (aber nicht weniger leistungsfähigen) Funktionen von Illumio Core.

Die moderne Computing-Landschaft ist ein sehr verlockendes Ziel für Cyberkriminelle, mit dem Potenzial für erhebliche Gewinne aus Ransomware, Finanzdiebstahl durch Sicherheitsverletzungen, der Exfiltration von geistigem Eigentum und Störungen der Infrastruktur.

Da traditionelle Sicherheitskontrollen in hybriden Multi-Cloud-Architekturen oft weit hinter der Priorität zurückbleiben, nehmen die Möglichkeiten für Cyberkriminelle immer mehr zu. Viele Unternehmen verwenden Schwachstellen-Scanner, um Echtzeit-Updates zu anfälligen Ports zu erhalten, aber diese Scanner liefern nur Einblicke – keine Fehlerbehebungen.

In diesem Blogbeitrag erfahren Sie, wie Sie Ihre Schwachstellen-Scanner-Daten mit der Leistungsfähigkeit der Vulnerability Map von Illumio kombinieren können, um Schwachstellen sofort zu sichern und Ihr Risiko zu reduzieren.

Die Komplexität des Netzwerks erschwert die Absicherung vor Zero-Day-Bedrohungen

Heute sind Daten überall. Daten können dynamisch innerhalb und zwischen Clouds, zu und von verteilten Rechenzentren sowie zu und von Endpunkten verschoben werden, die von überall auf der Welt eine Verbindung zu Cloud-Diensten herstellen können, wobei sie von Daten abhängig sind, die auf SaaS-Plattformen gehostet werden.

Diese moderne dynamische Architektur ist zwar praktisch, aber der Kompromiss besteht darin, dass es eine Explosion möglicher Einstiegspunkte in Ihre Umgebung gibt. Alle diese Clouds, Rechenzentren und Endpunkte beruhen auf einer dynamischen Reihe externer Abhängigkeiten, von denen jede als potenzielle offene Tür dient, die durchbrochen werden kann.

.webp)

Der moderne Cyberkriminelle kann all diese Einstiegspunkte leicht auf eine Gelegenheit scannen, und trotz der Abhängigkeit von Endpunkt-Identitätskontrollen, Cloud-Perimeter-Tools wie virtuellen Firewalls, SASE und ZTNA-Durchsetzungspunkten erfolgen die meisten Verstöße durch diese Tools aufgrund menschlicher Konfigurationsfehler oder Anbieterfehler.

Viele der großen Sicherheitsverletzungen der letzten Jahre sind auf das schwächste Glied in jeder Sicherheitsarchitektur zurückzuführen: die Person zwischen Tastatur und Stuhl. Unternehmen müssen davon ausgehen, dass es irgendwann zu einer Sicherheitsverletzung kommen wird, und sie benötigen eine Möglichkeit, das Risiko von Arbeitslasten angesichts des ständigen Ansturms von Zero-Day-Malware klar zu quantifizieren.

Schwachstellen-Scanner allein reichen nicht aus, um sich vor neu entdeckten Bedrohungen zu schützen

Schwachstellen-Scanner bieten Echtzeit-Updates zu anfälligen Ports, die von der neuesten Malware verwendet werden, um bösartige Nutzlasten zu verbreiten. Gängige Beispiele für solche Scanner sind Qualys, Rapid7 und Tenable. Schwachstelleninformationen, die von diesen Scannern empfangen werden, können dazu beitragen, Workloads in Ihrer Umgebung zu identifizieren, die möglicherweise diese gefährdeten Ports verwenden und zum Schutz vor gemeldeten Sicherheitslücken gepatcht werden müssen.

Diese Scanner bieten ein Common Vulnerability Scoring System (CVSS) zur Quantifizierung von Risiken, indem gefährdete Gefährdungen anhand einer numerischen Skala eingestuft werden. Schwachstellenbewertungen von Scannern sind eindimensional und werden auf einen Port oder eine Reihe von Ports angewendet, die von einem bestimmten Betriebssystem verwendet werden. Dies überlässt es dem Security Operations Center, zu bestimmen, welche Workloads und Abhängigkeiten gepatcht werden müssen und wie viel Ausfallzeit kritische Workloads tolerieren können, um sie rechtzeitig zu aktualisieren.

Dies führt oft zu Echtzeitinformationen über Expositionen – allerdings mit Verzögerungen bei der Behebung. Warum? Da diese Scanner keine Transparenz in Ihrer Umgebung haben, berücksichtigen sie nicht die Konnektivität eines Workloads oder Abhängigkeiten zwischen anderen Workloads in Ihrer Umgebung und können keinen sofortigen Schutz vor neu erkannten Bedrohungen bieten.

Koppeln Sie Schwachstellenscanner mit Illumio, um Sicherheitsverletzungen schnell einzudämmen

Um Schwachstellenscanner effektiver zu machen, benötigen Sie eine Möglichkeit, die Sicherheit als Reaktion auf die Ergebnisse der Scanner zu automatisieren. Hier kommen die Vulnerability Maps von Illumio ins Spiel. Kombinieren Sie die Daten Ihres Schwachstellenscanners mit der Echtzeitkarte von Illumio, um die Risikoexposition zu messen und zu reduzieren.

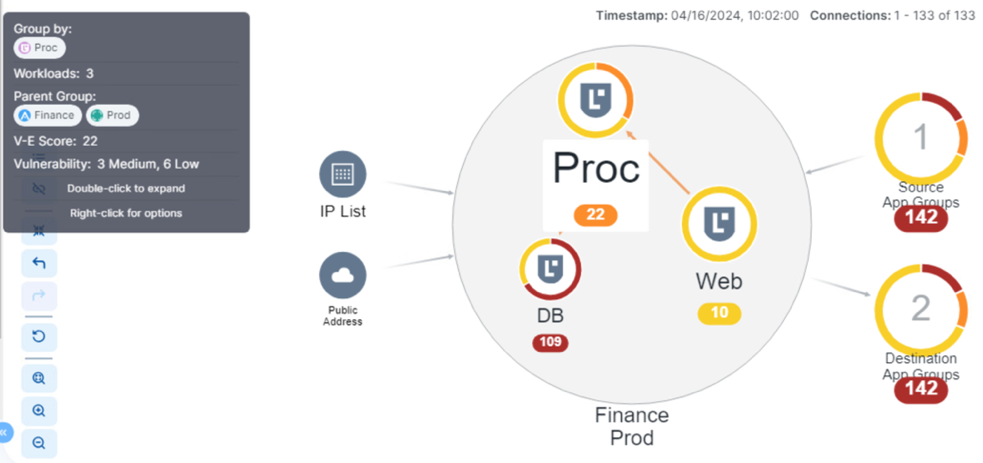

Diese Funktion kombiniert die von diesen Scannern empfangenen CVSS-Scores mit den Informationen, die Illumio Core kontinuierlich in Ihrer Umgebung erkennt, um einen Vulnerability Exposure Score (VES) zu berechnen. Dies ist eine Zahl entlang einer Risikoskala, die manchmal auch als V-E-Score bezeichnet wird: Höhere Scores bedeuten ein höheres Risiko, während niedrigere Scores ein geringeres Risiko bedeuten. Diese V-E-Bewertung berechnet, wie viele Workloads in Ihrer Umgebung in der Lage sind, diese anfälligen Ports zwischen gehosteten Anwendungen zu verwenden, und empfiehlt dann eine geänderte Richtlinie, um zu verhindern, dass diese Ports zwischen Workloads verwendet werden.

Das bedeutet, dass Illumio das Netzwerk im Wesentlichen für Sie patcht, wenn Sie derzeit nicht in der Lage sind, einen anfälligen Host zu patchen. Da davon ausgegangen werden muss, dass ein ungepatchter Host in Ihrer Umgebung unweigerlich durch Malware kompromittiert wird, die diesen anfälligen Port verwendet, verhindert Illumio, dass dieser ungepatchte Host Malware lateral auf andere Hosts ausbreitet.

Illumio isoliert Angriffe und verhindert, dass sie sich in Ihrem Netzwerk ausbreiten, ohne dass Sie die Konfiguration oder die Absichten des Angriffs verstehen müssen. Es ist zwar immer noch wichtig, anfällige Workloads zu patchen, aber Illumio ermöglicht sofortige Sicherheit, während Ihre Abhilfemaßnahmen möglicherweise einem langsameren Arbeitsablauf folgen.

Wie Vulnerability Maps das Sicherheitsrisiko in 3 Schritten quantifizieren

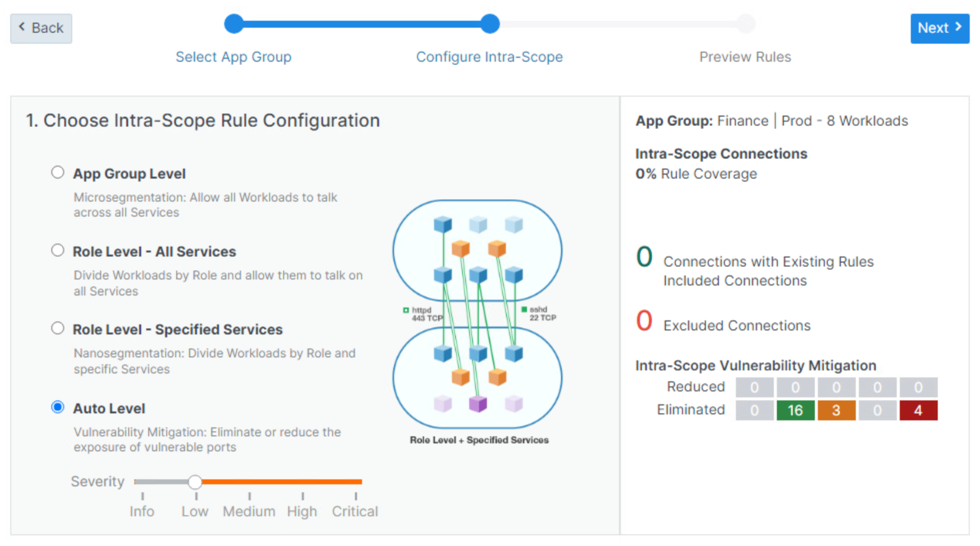

Illumio Core ermöglicht es Sicherheitsteams, Risiken zu quantifizieren, Segmentierungsrichtlinien zu erstellen und die Richtlinie dann vor der Bereitstellung zu modellieren und zu testen. Durch die Möglichkeit, das erwartete Netzwerkverhalten nach der Bereitstellung der Richtlinie zu testen und zu überwachen, können Teams sicherstellen, dass neue Bereitstellungen die Anwendungsworkflows nicht unterbrechen.

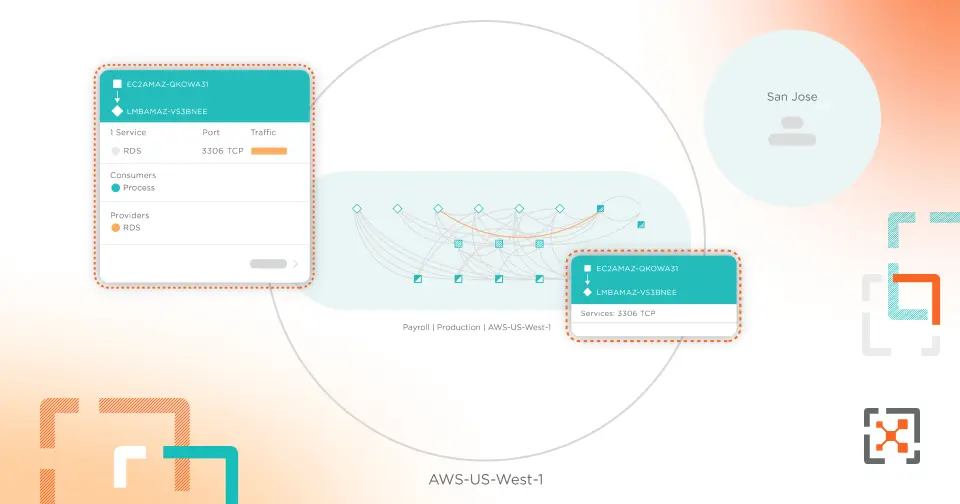

Wenn Illumio Core Datenverkehr erkennt, der versucht, eine Verbindung zu einem Port mit einer bekannten Schwachstelle herzustellen, sendet es eine Verkehrswarnung, die das SOC informiert, einschließlich des Kontexts für Schwachstellen und Schweregrad, und blockiert sofort die Einrichtung dieses Datenverkehrs.

Dieser Prozess folgt diesen drei Schritten:

1. End-to-End-Transparenz zeigt auf, wo Risiken bestehen

Die Vulnerability Map visualisiert alle Workloads und Netzwerkflüsse, die anfällig für Risiken sind, die von Scannern empfangen werden, und berechnet einen V-E-Score für jede App-Gruppe und alle in App-Gruppen enthaltenen Workloads mithilfe von Farben, die den Risikostufen bestimmter Ports zugeordnet sind.

2. Verschärfte politische Empfehlungen

Als Reaktion auf neue Bedrohungen empfiehlt Illumio Core dann eine modifizierte Richtlinie, die das Workload-Risiko für die gemeldete Schwachstelle reduziert. Dazu gehören mehrere Ebenen zunehmender Segmentierung, die die Gefährdung von Workloads reduzieren, die verschiedenen Labels zugeordnet sind, um potenzielle Verstöße zu stoppen und einzudämmen.

3. Stoppen Sie die Ausbreitung neuer Bedrohungen über das Netzwerk

Die Karte zeigt die gleichen Farben an, die zum Identifizieren von Gefährdungsrisiken verwendet werden, und Sicherheitsteams können auswählen, ob die empfohlene Richtlinie ein- oder ausgeschlossen werden soll. Wenn die empfohlene Segmentierungsrichtlinie eingeführt wird, zeigt die Karte niedrigere Expositionsbewertungen an.

Die Möglichkeit, Risiken vor und nach der Bereitstellung einer geänderten Workload-Richtlinie klar zu quantifizieren, ist ein wertvolles Tool, um SOC-Vorgängen, Anwendungsbesitzern und Sicherheitsprüfern Risiken und Abhilfemaßnahmen zu demonstrieren. Anwendungsbesitzer haben oft kein umfassendes Bild davon, wie sich ihre Anwendungen über alle Abhängigkeiten hinweg verhalten. Illumio stellt sicher, dass selbst unentdeckte Bedrohungen an der Ausbreitung gehindert werden, indem es ihre Fähigkeit blockiert, offene Ports zu fälschen.

Der agentenlose Ansatz von Illumio Core für die Workload-Sicherheit

Netzwerksicherheitstools, die in der Cloud und im Rechenzentrum eingesetzt werden, werden nie zu 100 Prozent effektiv sein. Aus diesem Grund ist es wichtig, dass Unternehmen eine Zero-Trust-Technologie zur Eindämmung von Sicherheitsverletzungen wie die Illumio Zero Trust Segmentation Platform implementieren.

Mit Illumio können Sie alle Sitzungen zwischen allen Workloads in jeder Größenordnung sichern. Illumio Vulnerability Maps erweitert die Schwachstellenbewertungen auf Ihre gesamte hybride Multi-Cloud-Infrastruktur, nicht nur auf einzelne Hosts, um zu verhindern, dass sich Malware über Ports von ungepatchten Workloads über das Netzwerk ausbreitet.

Um mehr über Illumio ZTS zu erfahren, kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)

.webp)