Wenig bekannte Funktionen von illumio core: Virtuelle Dienste

In dieser fortlaufenden Serie beleuchten die Sicherheitsexperten von Illumio die weniger bekannten (aber nicht weniger leistungsfähigen) Funktionen von Illumio Core.

Mit dem Wert exfiltrierter Daten , die auf dem Schwarzmarkt landen, ist der Wert kritischer Ressourcen und der Lösegeldzahlung für ihre Daten dramatisch gestiegen – und hat sich zu einem sehr erfolgreichen kriminellen Geschäftsmodell entwickelt. Heutzutage ist die Störung der Infrastruktur eines Unternehmens ein sehr verlockendes Ziel für böswillige Akteure.

Infrastrukturressourcen können auf der Host- und Anwendungsebene gekapert und unterbrochen werden, und beide Arten von Ressourcen müssen unabhängig voneinander und auf einer granularen Skala visualisiert und durchgesetzt werden.

In diesem Blogbeitrag erfahren Sie, wie Sie die virtuellen Services von Illumio Core nutzen können, um Ihre Hosts und deren Anwendungen und Prozesse mit und ohne Agenten zu sichern. Dies bietet eine durchgängige Zero-Trust-Architektur ohne blinde Flecken.

Der agentenlose Ansatz von Illumio Core für die Workload-Sicherheit

Illumio Core verwaltet Workloads direkt auf dem Betriebssystem, indem es den Illumio VEN-Agenten bereitstellt, der dann mit dem Illumio PCE gekoppelt wird. Dies ermöglicht es Illumio, anwendungsorientierten Datenverkehr mithilfe von Firewall-Funktionen zu visualisieren und durchzusetzen, die für jedes Betriebssystem nativ sind, unabhängig von herkömmlichen Sicherheitslösungen. Die workload-zentrierte Segmentierung erfordert eine Lösung, die unabhängig von der zugrunde liegenden Hosting-Umgebung ist.

Dieser Ansatz, bei dem die Workload-Sicherheitslösung direkt auf die Workload übertragen wird, ist zwar am idealsten, aber es gibt auch andere Arten von Workloads, die in die Workload-Sichtbarkeit und -Durchsetzungsarchitekturen einbezogen werden müssen, aber die Bereitstellung von Agents von Drittanbietern nicht zulassen, z. B. Load Balancer, IoT und OT-Geräte.

Agentenlose Sicherheitslösungen werden oft mit Public-Cloud-Plattformen in Verbindung gebracht, die Illumio mit Illumio CloudSecure ermöglicht. In einer On-Premises-Umgebung gibt es verschiedene Private-Cloud-Lösungen, die unterschiedliche Sicherheitsoptionen bieten, aber die meisten dieser Lösungen sind auf Hypervisoren oder virtuelle Overlay-Netzwerkarchitekturen angewiesen. Das Erstellen von Segmenten in einer Hypervisor- oder Overlay-Netzwerkumgebung ist nach wie vor eine netzwerkzentrierte Lösung, während die Workload-zentrierte Segmentierung eine Lösung erfordert, die unabhängig von der zugrunde liegenden Hosting-Umgebung ist. Wie kann Illumio dies ohne den VEN-Agenten ermöglichen?

3 Möglichkeiten, wie Illumio Core Umgebungen ohne Agenten absichert

Illumio Core erweitert seine Transparenz- und Durchsetzungslösung über verwaltete Workloads hinaus mit diesen agentenlosen Entitäten:

- Nicht verwaltete Workloads

- Virtuelle Server

- Virtuelle Dienstleistungen

Nicht verwaltete Workloads

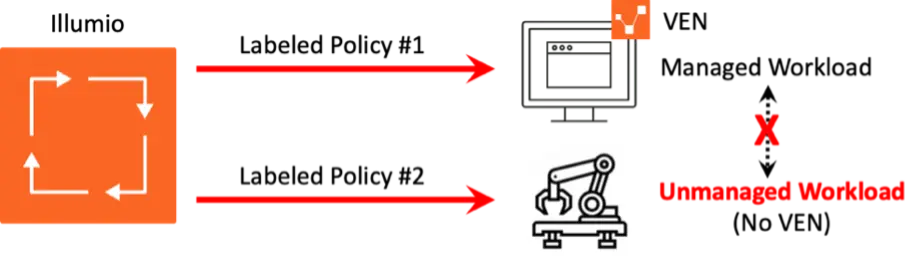

Illumio kann nicht verwaltete Workloads ohne einen VEN-Agenten anhand seines Hostnamens und seiner IP-Adresse identifizieren. Illumio weist diesem Workload dann Labels zu, die es Illumio ermöglichen, den Zugriff darauf von allen anderen verwalteten Workloads zu visualisieren und zu erzwingen.

Illumio empfängt keine Telemetriedaten von dieser nicht verwalteten Workload, da kein VEN-Agent darauf bereitgestellt ist. Stattdessen kann Illumio sehen, mit welchen verwalteten Workloads es kommuniziert, so dass Illumio diese nicht verwalteten, agentenlosen Workloads vollständig in seine Illumination Map und sein Richtlinienmodell einbeziehen kann.

Illumio verwaltet sowohl verwaltete als auch nicht verwaltete Workloads auf die gleiche Weise:

Virtuelle Server

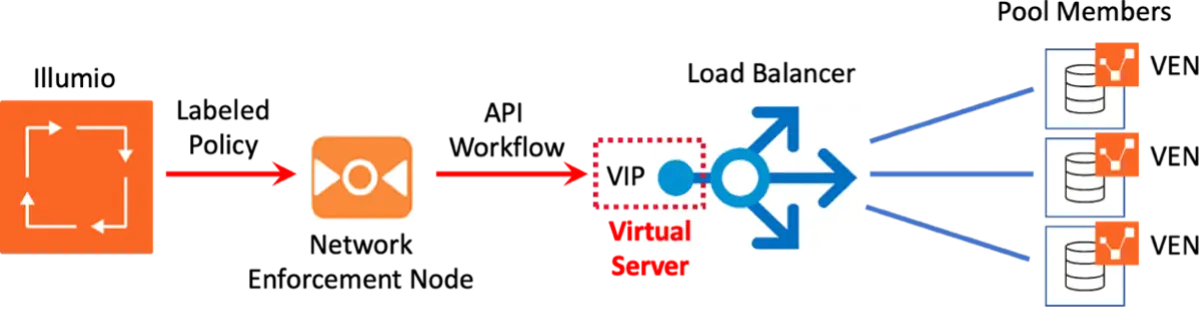

Ein virtueller Server wird verwendet, um den Datenverkehr über einen Load Balancer zu erzwingen. Illumio definiert jeden virtuellen Server durch die VIP, die auf dem F5- oder AVI-Loadbalancer verfügbar gemacht wird. Illumio erstellt auch Labels für Poolmitglieder, die hinter dem Load Balancer bereitgestellt werden, der dieser VIP zugeordnet ist.

Das Network Enforcement Node (NEN)-Modul von Illumio hilft dabei, Sicherheitsrichtlinien mithilfe eines API-gesteuerten Workflows direkt auf den Load Balancer zu lesen und zu schreiben. Auf diese Weise kann Illumio den Datenverkehr zu und von virtuellen Servern über einen Load Balancer visualisieren und durchsetzen, ohne auf den Einsatz eines VEN-Agenten angewiesen zu sein.

Überschrift: Illumio erzwingt virtuelle Dienste durch die Konfiguration des Load Balancers und die Verwaltung von Pools.

Virtuelle Dienstleistungen

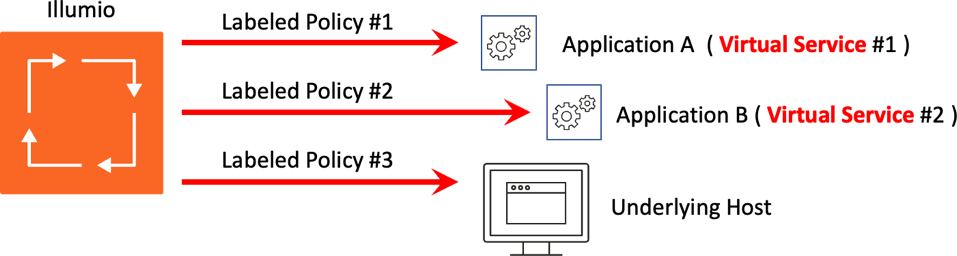

Ein virtueller Dienst wird verwendet, um Richtlinien für einen oder mehrere bestimmte Prozesse oder Anwendungen zu bezeichnen und zu definieren, die sich auf demselben Host befinden, wobei jeder virtuelle Dienst unabhängig von den Bezeichnungen und Richtlinien des zugrunde liegenden Hosts ist. Wenn beispielsweise zwei Anwendungen auf einem einzigen Host bereitgestellt werden, erstellt Illumio zwei verschiedene virtuelle Dienste, die jeweils unterschiedliche Richtlinien voneinander und vom zugrunde liegenden Host durchsetzen.

Wenn Illumio einen virtuellen Dienst verwendet, um einen bestimmten Prozess oder eine bestimmte Anwendung als Workload zu definieren, unabhängig davon, auf welchem Host er bereitgestellt wird, "bindet" es diesen virtuellen Dienst an die Ports, die von diesem Prozess verwendet werden. Ein virtueller Dienst kann entweder einem einzelnen Prozess oder einer Sammlung bestimmter TCP-Ports auf einem Host zugeordnet werden.

Illumio kann verschiedenen Anwendungen auf einem Host unterschiedliche Labels zuweisen. Wenn ein Host beispielsweise sowohl einen Datenbankprozess als auch eine Postgres-Instanz auf Port 5678 bereitgestellt hat, kann Illumio zwei verschiedene virtuelle Dienste erstellen und jeden an die relevanten Ports binden, die von jedem Prozess verwendet werden. Dann kennzeichnet Illumio sie mit der gleichen mehrdimensionalen Beschriftung wie bei verwalteten Workloads.

Für jede Anwendungsbezeichnung können dann unterschiedliche Richtlinien definiert werden, die sich von den Bezeichnungen und Richtlinien unterscheiden, die für den zugrunde liegenden Host definiert sind:

Wenn der Dienst oder die Anwendung von einem Host auf einen anderen verschoben wird, was bei Private-Cloud-Plattformen der Fall sein kann, muss die für diese Anwendung in Illumio definierte Richtlinie nicht geändert werden. Illumio berechnet die Regeln für die aktualisierte Arbeitslast, wie z. B. die neue IP-Adresse auf dem Host, auf den die Anwendung migriert wurde, dynamisch neu, damit dieser virtuelle Dienst seine anwendungszentrierte Richtlinie während der Migration mitbringen kann.

Auf diese Weise können Anwendungen beispielsweise dynamisch über verschiedene VMs hinweg migriert werden. Die Anwendungsrichtlinie bleibt stabil und erfordert keine Sicherheitsänderungskontrollprozesse, die mit Anwendungsmigrationen einhergehen, unabhängig davon, wie dynamisch Anwendungen zwischen Hosts migriert werden.

Virtuelle Services für verwaltete und nicht verwaltete Workloads

Virtuelle Dienste werden häufig für verwaltete Workloads verwendet, können aber auch für nicht verwaltete Workloads verwendet werden. Wenn auf einer nicht verwalteten Workload mehrere Prozesse oder Anwendungen bereitgestellt sind, kann Illumio jeden von ihnen mit einem anderen virtuellen Dienst verknüpfen und jeden von den anderen unterscheiden und bezeichnen und durchsetzen.

Auf diese Weise können Sicherheitsteams sehr detaillierte Richtlinien definieren, die für Prozesse und Anwendungen für verschiedene Arten von Workloads spezifisch sind. Daher sind Visualisierung und Richtlinien nicht nur auf ein Betriebssystem-/Host-Workload-Modell beschränkt.

An dieser Stelle wird die hohe Skalierung der unterstützten Workloads von Illumio wichtig – die Befolgung dieses Modells in großem Maßstab kann zu einer Explosion von Entitäten führen, die visualisiert und durchgesetzt werden müssen und die Illumio leicht bewältigen kann.

Schützen Sie sich vor Bedrohungen, die auf Hosts und Anwendungen abzielen

Illumio ermöglicht die Durchsetzung von Abhängigkeiten zwischen Anwendungen und Host-Netzwerken und bietet eine klare Transparenz darüber, wer mit was spricht, und die Möglichkeit, laterale Bewegungen zwischen Ressourcen ohne Komplexität zu sperren. Illumio sichert Ihre Hosts und deren Anwendungen und Prozesse mit und ohne Agenten. Dies bietet eine durchgängige Zero-Trust-Architektur ohne blinde Flecken.

Um mehr über Illumio ZTS zu erfahren, kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)

_(1).webp)

.webp)