Wenig bekannte Funktionen von illumio core: Analyse von Netzwerkflüssen mit Mesh

In dieser Serie beleuchten die Sicherheitsexperten von Illumio die weniger bekannten (aber nicht weniger leistungsfähigen) Funktionen von Illumio Core.

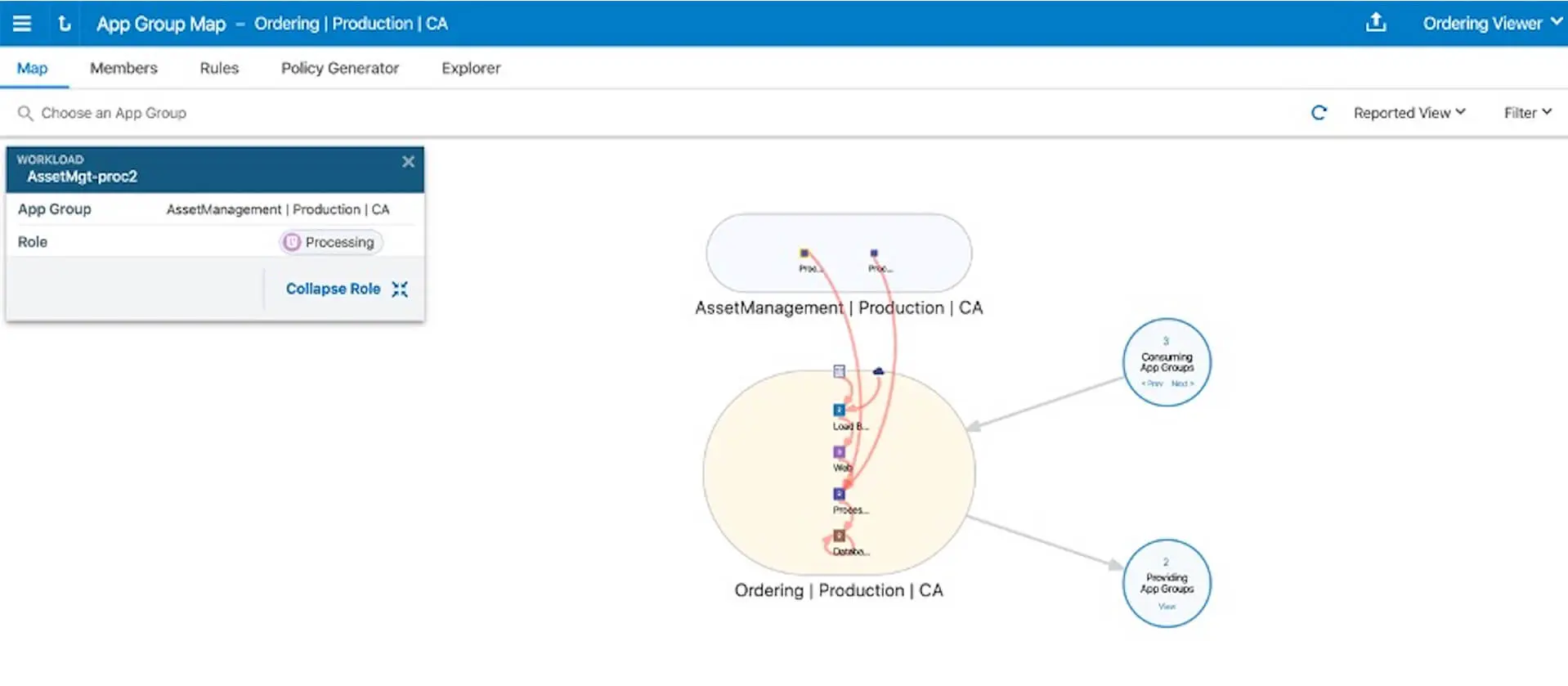

Die komplexen Umgebungen von heute erfordern einen genauen, leicht verständlichen Einblick in die Netzwerkflussdaten. Diese Art von Netzwerkdiagrammen hilft bei der Veranschaulichung der Gesamttopologie des Netzwerks und bietet ein intuitives Layout der Netzwerkinteraktion.

Bei Illumio sind wir immer auf der Suche nach innovativen Wegen, um die Netzwerkkommunikationsflüsse zu verstehen – welche vorhandenen Schichten könnten zurückgenommen werden, um detailliertere Verbindungen, Muster und Beziehungen aufzudecken?

Aus diesem Grund haben wir die Mesh-Visualisierung entwickelt, um die Illumio Map zu begleiten. In diesem Blogbeitrag erfahren Sie mehr über die Visualisierungsfunktionen von Mesh und wie Ihr Team davon profitieren kann.

Die wichtigsten Vorteile von Mesh

Mesh zeigt mehrere Datendimensionen gleichzeitig an, sodass Teams ein klareres Bild davon erhalten, wie jeder Datenpunkt mit anderen in ihrer Umgebung interagiert. Hier sind die Vorteile, die Mesh bietet:

- Hochdimensionale Datendarstellung: Eine herausragende Stärke von Mesh ist seine Fähigkeit, hochdimensionale Daten darzustellen. Jede Dimension manifestiert sich als vertikale Achse, und Datenpunkte werden als Linien visualisiert, die diese Achsen schneiden. Mesh visualisiert Netzwerkverkehrsdaten, die Quelle, Ziel, Port und Prozesse umfassen – alles in einer Ansicht.

- Cluster-Identifikation: In Mesh können Muster (wie Cluster oder Ausreißer) entstehen, wenn mehrere Linien einem ähnlichen Pfad über die Achsen folgen. Dies kann Teams dabei helfen, bestimmte Muster oder Anomalien in den Netzwerkflussdaten schnell zu identifizieren.

- Einfache Darstellung: Mesh bietet eine strukturierte, organisierte Ansicht der Verkehrsflüsse, insbesondere wenn die Dimensionen (oder Achsen) logisch angeordnet sind.

- Kompaktheit: Ein Netz kann eine große Datenmenge auf kompaktem Raum darstellen, indem es den Abstand und die Reihenfolge der Achsen anpasst.

- Vermeiden Sie Knoten-Kanten-Überlappungen: In Mesh stellt jede Linie einen Datenpunkt dar, und obwohl sich Linien überlappen können, haben sie keine potenziell verwirrenden überlappenden Knoten und Kanten.

- Verbesserte Datenstrukturierung: Mesh platziert Datenpunkte methodisch entlang der Achsen in sequenzieller Reihenfolge, wodurch die Zufälligkeit und Unordnung in Knoten-Verknüpfungsdiagrammen, in denen Knoten und Verknüpfungen normalerweise zufällig angeordnet sind, erheblich reduziert werden. Diese übersichtliche Reihenfolge trägt direkt zu einer schärferen, verständlicheren Visualisierung bei.

Die 4 Erkenntnisachsen des Netzes

Mit Mesh können Sie mehrere Einblicksachsen in Ihr Netzwerk in einer einzigen Ansicht anzeigen, darunter:

- Quell- und Zielprozesse: Diese Achsen bilden die Sender und Empfänger im Netzwerkdatenverkehrsszenario ab und geben Einblicke in die ein- und ausgehenden Pfade von Daten.

- Quelle: Durch die Angabe des Ursprungs des Netzwerkverkehrs gibt diese Achse wichtige Informationen über den Ausgangspunkt des Verkehrsflusses preis.

- Portnummer: Verstehen Sie die spezifischen Ports, über die Daten fließen, und weisen Sie auf potenzielle Schwachstellen oder Engpässe hin.

- Ziel: Diese Achse zeigt den Kulminationspunkt Ihres Netzwerkverkehrs an und zeigt an, wo Ihre Datenpakete landen, unabhängig davon, ob es sich um einen erwarteten Endpunkt handelt oder nicht.

7 Möglichkeiten, wie Mesh personalisierte Netzwerkeinblicke liefert

Mesh bietet eine Fülle von Funktionen, die Benutzern vollständige, granulare Einblicke in ihre Endpunkte und Server ermöglichen:

1. Sofortige Dateneinblicke

Bewegen Sie den Mauszeiger über Datenpunkte, um sofortige, detaillierte Einblicke ohne zusätzliche Klicks oder Navigationsschritte zu erhalten.

- Details auf Anfrage: Extrahieren Sie weitere Informationen aus Datenpunkten, wenn Sie den Mauszeiger darüber bewegen.

- Effiziente Erkundung: Interagieren Sie direkt mit Daten, wodurch der Bedarf an zusätzlichen Schritten reduziert wird.

2. Granularer Datentauchgang

Tauchen Sie ein in tiefere Datenschichten, von gruppierten Labels bis hin zur Granularität einzelner IP-Adressen.

- Hierarchische Erkundung: Tauchen Sie tief in die Datenschichten ein, von gruppierten Labels bis hin zu einzelnen IP-Adressen basierend auf der Gruppierungsreihenfolge.

- Strukturierte Navigation: Fließender Übergang zwischen übergreifenden Ansichten und detaillierten Datensegmenten.

3. Pinselbasierter Datenfokus

Markieren Sie bestimmte Intervalle auf einer Achse, um sich auf unterschiedliche Datensegmente zu konzentrieren und diese zu isolieren.

- Gezielte Analyse: Isolieren Sie bestimmte Datenbereiche, um sich auf Segmente zu konzentrieren, die Ihnen wichtig sind.

- Schnelle Datenantwort: Ändern Sie die Perspektive mit einer einzigen Interaktion, indem Sie die Länge Ihres Bereichswählers ziehen, vergrößern oder verkleinern.

- Effiziente interaktive Erkundung: Sichern Sie sich Ihren perfekten Story Point und wechseln Sie in den Erkundungsmodus, um jeden Verkehrsfluss ununterbrochen und reflektiert zu überprüfen.

4. Anpassungsfähigkeit der dynamischen Achsen

Ordnen Sie die Achsen basierend auf den Benutzerpräferenzen neu an, um verschiedene Perspektiven zu ermöglichen und neue Erkenntnisse zu gewinnen.

- Discovery-Potenzial: Entdecken Sie unerwartete Datenmuster durch flexible Achsenanordnungen und passen Sie Layouts einfach an spezifische analytische Anforderungen an.

- Effizienz: Ändern Sie Ansichten schnell per Drag-and-Drop, wodurch der Bedarf an vollständigen Neustarts reduziert wird.

- Befähigung der Benutzer: Navigieren Sie frei, ohne Grenzen durch ein festes Layout, um sich ändernden analytischen Anforderungen gerecht zu werden.

- Dynamisches Reporting: Transition-Visualisierung in Echtzeit während Präsentationen, Beantwortung von Anfragen oder Hervorhebung von Datennuancen.

5. Anpassung der Achsen

Passen Sie das Netz an, indem Sie unnötige Achsen entfernen und nur die Bemaßungen beibehalten, die für Ihre aktuelle Erkundung relevant sind.

- Maßgeschneiderter Workflow und Schnittstelle: Fügen Sie Achsen dynamisch hinzu oder entfernen Sie sie, um sie an spezifische Anforderungen anzupassen, während Sie sich auf die wesentlichen Quell- und Zielachsen verankern und so abstimmen, dass sie optimal mit Ihren Vorlieben übereinstimmen.

- Fokussierte Analyse: Spezialisieren und optimieren Sie das Objektiv, um wichtige Datenpunkte hervorzuheben.

6. Intelligente Datenbestellung

Organisieren Sie die Daten entweder nach den Namen der Hilfsstriche oder der Häufigkeit der Verbindungen, um ein intuitives Visualisierungslayout zu ermöglichen.

- Priorisierte Einblicke: Heben Sie stark frequentierte Verbindungen oder bestimmte Endpunkte hervor.

- Vergleichende Verständnis: Identifizieren Sie Ausreißer oder Gemeinsamkeiten in Daten auf einfache Weise.

7. Reaktionsfähiges Richtlinienfenster

Entwerfen Sie schnell Richtlinien zur Verkehrskontrolle mithilfe eines Panels, das Datenverbindungen in Tabellenformat anzeigt und sie basierend auf gebürsteten Links dynamisch aktualisiert.

- Data-to-Action: Nahtloser Übergang von der Visualisierung von Verbindungen zur Implementierung von Richtlinien in einer einheitlichen Oberfläche.

- Dynamische Updates: Die Tabelle passt sich in Echtzeit basierend auf ausgewählten Datenintervallen an, um sicherzustellen, dass nur relevante Verkehrsdetails angezeigt werden.

- Schnelle Richtlinienerstellung: Beschleunigen Sie den Prozess der Richtlinienerstellung, indem Sie Datenverkehr mühelos zulassen oder blockieren.

Unterstützen Sie Ihre Traffic-Erkundung

Lassen Sie Mesh die Feinheiten Ihres Netzwerkflusses beleuchten. Anstatt sich durch überwältigende Tabellen oder stark vereinfachte Diagramme zu wühlen, verwenden Sie Mesh für Folgendes:

- Entdecken Sie versteckte Muster in Ihrem Netzwerkfluss

- Schnelle Identifizierung von Ausreißern oder potenziellen Sicherheitsbedrohungen

- Optimieren Sie die Netzwerkleistung, indem Sie Engpässe oder überlastete Ports identifizieren

Kontaktieren Sie uns noch heute , um mehr darüber zu erfahren, wie Sie mit Illumio eine vollständige End-to-End-Transparenz Ihrer gesamten hybriden Angriffsfläche erhalten.

.png)

.webp)