Bereiten Sie sich auf Zero-Day-Exploits wie MOVEit vor? Erhalten Sie Anwendungstransparenz

Anfang dieses Jahres wurden Tausende von Unternehmen von den größten Hacks des Jahres getroffen, bei denen das MOVEit-Transfertool von Progress Software ausgenutzt wurde.

Die Sicherheitsverletzung hat Unternehmen auf der ganzen Welt betroffen, darunter mehr als 60 Millionen Einzelpersonen, und diese Zahlen werden wahrscheinlich weiter steigen. Erst letzte Woche gab eine andere US-Organisation bekannt, dass der Angriff 55 ihrer Gesundheitspraxen in mehr als 20 Bundesstaaten betroffen hat. Bedrohungsakteure haben sensible Patientendaten wie Sozialversicherungsnummern, Geburtsdaten und Krankenakten kompromittiert.

Man kann mit Fug und Recht sagen, dass der Schaden umfangreich war und jeden vertikalen Markt weltweit betraf – und die CLOP-Ransomware-Gruppe steht im Mittelpunkt des Schadens. Mit einem geschätzten Gewinn von 100 Millionen US-Dollar für die Gruppe ist es leicht zu verstehen, warum diese Bedrohungen weiterhin auftreten.

In diesem Beitrag erkläre ich, warum eine umfassende Anwendungstransparenz unerlässlich ist, um sich auf Zero-Day-Exploits wie MOVEit vorzubereiten, und wie Illumio dabei helfen kann.

Proaktive Sicherheitsmaßnahmen verschaffen sich mehr Zeit während eines Angriffs

In einem früheren Beitrag meines Kollegen Raghu Nandakumara über die MOVEit-Angriffe hat er Lehren und Empfehlungen für die Folgen dieses Verstoßes gegeben. Eine dieser Empfehlungen bestand darin, die Grundlagen richtig zu machen, einschließlich regelmäßiger Patches und Einschränkungen des Zugriffs. Es versteht sich von selbst, dass diese Best Practices eingehalten werden sollten.

Aber was ist, wenn kein Patch bereit ist?

Ihre Währung wird zu Zeit – und diejenigen, die sich auf diese Szenarien vorbereitet haben, werden sich mit tieferen Taschen oder, in diesem Beispiel, mehr Zeit wiederfinden. Eine ausfallsichere Architektur, die auf Transparenz basiert, sorgt für schnellere Reaktionszeiten und bietet die erforderliche Währung, um die Auswirkungen zu reduzieren.

Die Vorbereitung und Behebung von Angriffen erfordert eine vollständige Anwendungstransparenz

Zero-Day-Exploits wie MOVEit sind in diesem modernen Zeitalter der Technologie unvermeidlich. Die Art und Weise, wie Sie sich auf diese Ereignisse vorbereiten, ist entscheidend, um ausfallsicher zu bleiben und sicherzustellen, dass Sie Ihre Daten schützen.

Eine Zero-Trust-Denkweise sollte jetzt als obligatorisch angesehen werden und daher sollten alle Anwendungsabläufe verstanden und bewertet werden.

Eine Behebung kann nur dann erfolgreich erreicht werden, wenn der wahre Fußabdruck eines Angriffs verstanden wird. Dies führt zu der vielleicht kritischsten von Raghus Empfehlung: Sichtbarkeit ist der Schlüssel.

3 Möglichkeiten, wie Illumio Transparenz bietet, um sich auf Zero-Day-Exploits vorzubereiten

Die Unterbrechung des Handels und des Betriebs, die durch die MOVEit-Sicherheitsverletzung verursacht wurde, zeigt, wie extrem wichtig die Anwendungstransparenz in unserem Unternehmen ist.

Hier sind drei Möglichkeiten, wie Illumio es einfach macht, vollständige Transparenz zu erhalten. Sie können sicher sein, dass es sich bei MOVEit oder einem ähnlichen Angriff eher um einen geringfügigen Sicherheitsvorfall als um eine Katastrophe für Ihr Unternehmen handelt.

1. Sicherheitsrisiken mit Application Dependency Mapping erkennen

Die Verwendung von Anwendungssprache zur Identifizierung und Klassifizierung Ihrer Risiken bringt wieder Kontrolle in das Unternehmen. Exploits treten bei Angriffen wie MOVEit bei der Arbeitslast auf, weshalb Transparenz besonders wichtig ist.

Durch die Entkopplung Ihrer Sicherheit vom Netzwerk und deren Verankerung am Ziel erhalten Sicherheitsteams die Informationen, die erforderlich sind, um die Auswirkungen dieser schwerwiegenden Sicherheitsverletzungen zu reduzieren. Hier hilft das Kennzeichnungsmodell von Illumio Unternehmen, ihre Risiken zu visualisieren und Resilienz aufzubauen.

Tools wie MOVEit können für die Lieferkette Ihres Unternehmens von entscheidender Bedeutung sein. Unabhängig davon, ob sie über Cloud-Dienste genutzt oder vor Ort bereitgestellt werden, bietet die risikobasierte Sichtbarkeitskarte von Illumio Einblicke in den Fußabdruck dieser Art von Anwendungen und ermöglicht es dem Unternehmen, die Gefährdung zu verstehen und blinde Flecken zu beseitigen.

Schließlich kann man nicht sichern, was man nicht sehen kann.

Holen Sie sich unten eine kurze Demo der Anwendungsabhängigkeitskarte von Illumio :

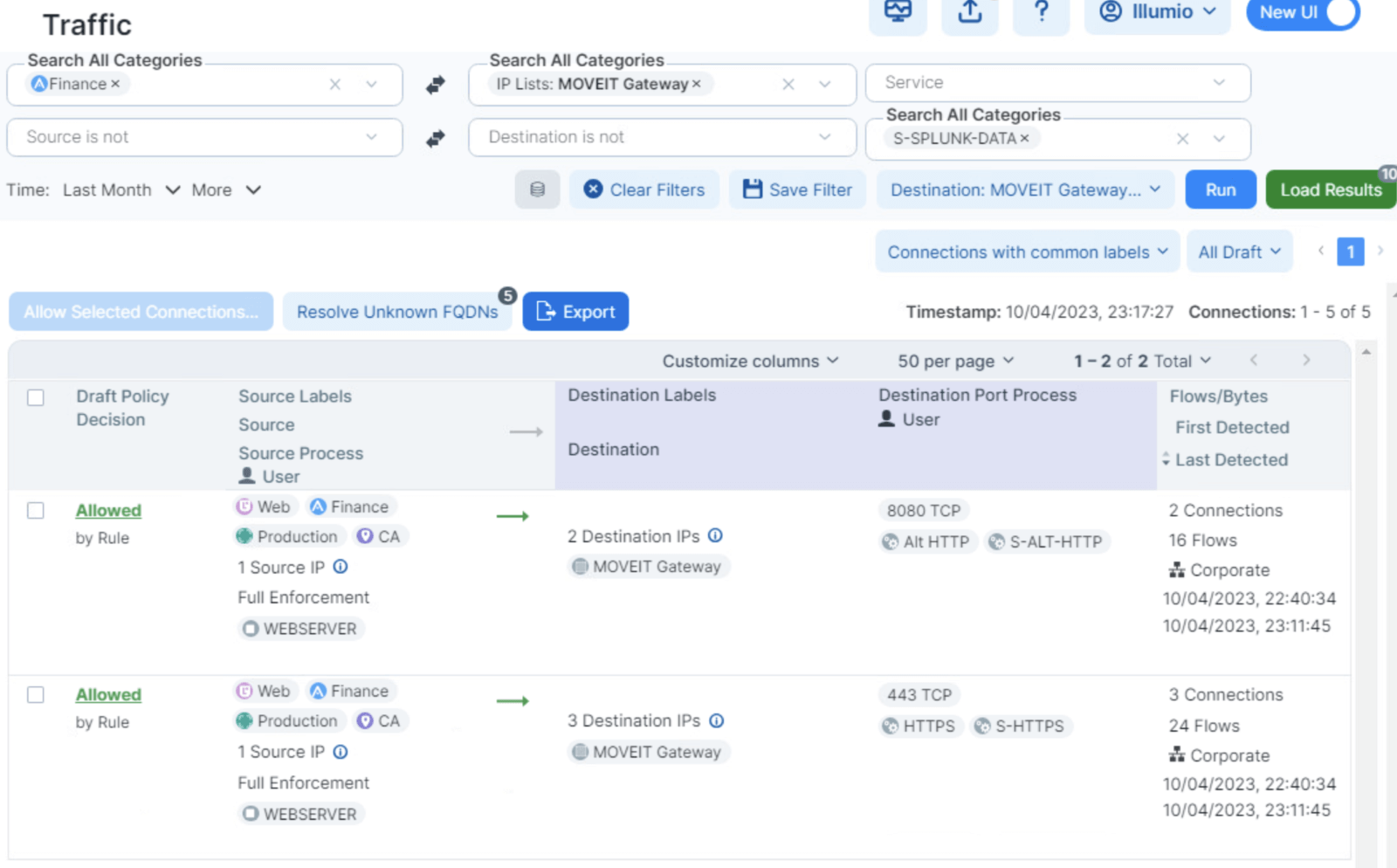

2. Schnelles Verständnis von Echtzeit-Kommunikationsflüssen mit anwendungsorientierter Etikettierung

Anwendungsorientierte Transparenz bedeutet, dass Sie Ihre Umgebung schnell abfragen können, um das Risiko mithilfe der anwendungsorientierten Kennzeichnung von Illumio zu visualisieren. Diese Informationen ermöglichen es Sicherheits- und IR-Teams, die Risikominderung zu koordinieren, die Gefährdung zu reduzieren und die Wiederherstellungsgeschwindigkeit zu beschleunigen.

Im folgenden Beispiel für die anwendungsorientierte Beschriftung von Illumio zeigt eine einfache Abfrage der Bezeichnung der Finanzanwendung als Quelle und der Bezeichnung des MOVEit Gateways als Ziel Echtzeitflüsse an.

3. Ergreifen Sie Maßnahmen gegen Sicherheitsrisiken mit einem dynamischen Zero-Trust-Segmentierungsrichtlinienmodell

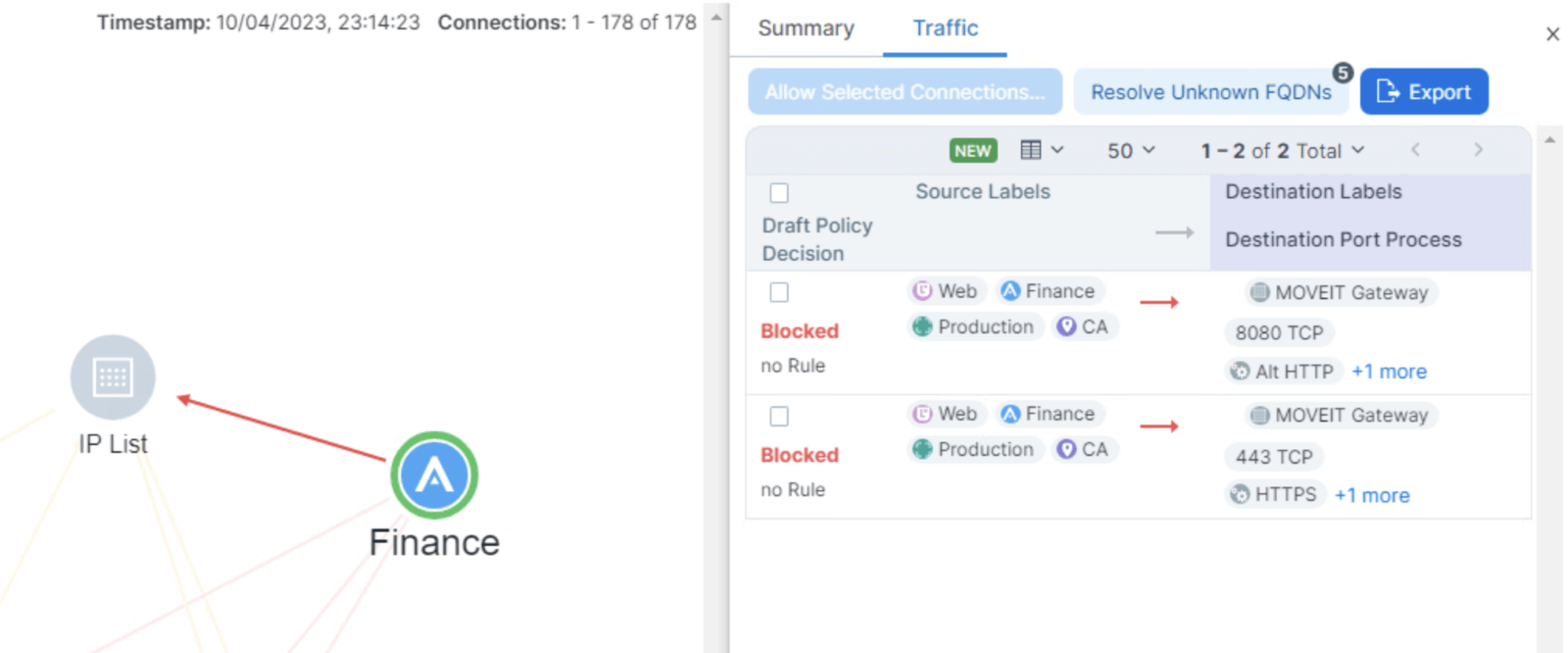

Die Nutzung der Labels von Illumio liefert dann Einblicke in die Anwendungen und Umgebungen, die diese Flows nutzen.

Mit diesen Informationen können Sicherheitsteams mithilfe des dynamischen Richtlinienmodells von Illumio geeignete Maßnahmen für die risikoreichsten Ressourcen ergreifen, um infizierte Hosts zu isolieren oder unter Quarantäne zu stellen. Dadurch wird sichergestellt, dass andere Assets nicht kompromittiert werden.

Im folgenden Beispiel blockiert Illumio Zero Trust Segmentation den Fluss vorgelagert zum MOVEIT-Gateway.

Bei einer aktiven Sicherheitsverletzung wird Illumio parallel zu Erkennungs- und Reaktionstools eingesetzt, wobei Transparenz und Segmentierung genutzt werden, um infizierte Assets zu isolieren und gestörte Geschäftsbereiche wiederherzustellen.

Wenn diese Aufgaben in Ihr Sicherheitsframework integriert sind, können sie über Runbooks automatisiert werden, um eine Reihe von Bedingungen auszuführen, um die Auswirkungen zu verringern und den gesamten Reaktionsprozess zu beschleunigen – selbst wenn der Angreifer noch vorhanden ist.

Wie sieht die Zukunft von MOVEit aus? Bereiten Sie sich proaktiv und transparent vor

Bis Ende September 2023 wurden weitere CVEs (Common Vulnerabilities and Exploits) in WS_FTP Modulen von Progress Software entdeckt. Diese neuen Entdeckungen erfordern eine sofortige Behebung, da einige von ihnen von entscheidender Bedeutung sind.

Ein robuster Sicherheitsrahmen erfordert einen integrierten Ansatz. Das Layering auf Illumio Vulnerability Maps zeigt Fortschritte bei der risikobasierten Sichtbarkeit, um potenzielle Wege aufzuzeigen, die Angreifer ausnutzen können. Die Integration des Schwachstellenmanagements ermöglicht es Sicherheitsteams, Segmentierungsrichtlinien anzuwenden, um die Auswirkungen zu kontrollieren und verwertbare Informationen für die Wiederherstellung bereitzustellen.

Sobald die Forensik verstanden ist, kann dann eine Analyse nach einer Sicherheitsverletzung durchgeführt werden, und die Segmentierung wird dann verwendet, um kritische Anwendungen weiter zu härten.

Es ist wichtig zu beachten, dass die Empfehlungen in diesem Beitrag mit dem Zero Trust Maturity Model der CISA übereinstimmen. Tatsächlich gehen sie über die traditionellen und ursprünglich empfohlenen Kontrollen hinaus, um sich an den fortschrittlichen und optimalen Prinzipien auszurichten. Die Einführung dieser Kontrollen war mit Illumio Zero Trust Segmentation noch nie so einfach.

Möchten Sie mehr darüber erfahren, wie Sie End-to-End-Anwendungstransparenz erhalten? Kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)

.webp)

.webp)

_(1).webp)