Erkenntnisse aus MOVEit: Wie Unternehmen Resilienz aufbauen können

In der vergangenen Woche wurden die Nachrichten von Details der MOVEit-Datenschutzverletzung dominiert. Bei dem Massenangriff nutzten Cyberkriminelle eine Schwachstelle in der Dateiübertragungsanwendung MOVEit aus – einem Tool, das von Tausenden von Unternehmen auf der ganzen Welt verwendet wird, um Dateien sicher mit Kollegen oder externen Parteien zu teilen. Zumindest dachten sie das... Was ist also schief gelaufen?

Was wissen wir?

Der Angriff entstand, weil böswillige Akteure in der Lage waren, eine neue und bisher unbekannte Schwachstelle im Dateiübertragungstool MOVEit auszunutzen – einen sogenannten Zero-Day-Angriff. Dies führte dazu, dass eine Instanz von MOVEit, die von Zellis, einem Anbieter von IT-Dienstleistungen für Lohn- und Gehaltsabrechnungs- und Personalabteilungen, verwendet wurde, zusammen mit Daten seiner Kunden wie BBC, Boots, Aer Lingus und Ofcom, kompromittiert wurde. Und der Angriff ist nicht nur auf Großbritannien beschränkt – auch Organisationen in Kanada und den USA sind nachweislich betroffen.

Die Clop-Ransomware-Bande hat die Verantwortung für den Angriff übernommen und droht damit, alle gestohlenen Daten der betroffenen Organisationen bis zum 14. Juni zu veröffentlichen, wenn die Unternehmen kein Lösegeld zahlen. Aber abgesehen davon, dass sie von Strafverfolgungsbehörden auf der ganzen Welt abgeschreckt werden, führt die Zahlung von Lösegeldern nur zu mehr Angriffen. Was können und sollten Unternehmen also tun, um sich in Zukunft vor ähnlichen Angriffen zu schützen?

Was können wir daraus lernen?

Der Angriff ist eine gute Erinnerung an die Risiken, die sowohl von der Lieferkette als auch von der Software-Lieferkette ausgehen. Unternehmen setzen oft zu viel implizites Vertrauen in ihre Lieferanten, um sensible Daten zu schützen und zu speichern, wenn sie Systeme oder Funktionen wie die Gehaltsabrechnung auslagern. Wird der Zulieferer jedoch angegriffen, können Unternehmen schnell indirekt kompromittiert werden.

In diesem Fall hatte Zellis eindeutig eine Abhängigkeit von der MOVEit-Software entwickelt – einer Software, die aufgrund ihrer Verbindung zum Internet einem hohen Risiko ausgesetzt ist. Durch ein Software-Update können jedoch jederzeit Zero-Day-Angriffe eingeführt werden, die oft blind oder automatisch hingenommen werden.

5 Schritte zum Aufbau von Resilienz gegen Angriffe wie MOVEit

Strenge Tests aller Updates werden niemals möglich sein, daher müssen Unternehmen Resilienz und Ausfallsicherheiten aufbauen, um sicherzustellen, dass Schwachstellen keinen erheblichen Schaden anrichten.

Im Folgenden sind die wichtigsten Schritte aufgeführt, die Unternehmen unternehmen sollten, um die Ausfallsicherheit zu erhöhen:

1. Gehen Sie immer von einer Sicherheitsverletzung aus

Das erste, was man aus dem MOVEit-Angriff lernen kann, ist, dass kein Unternehmen vor Cyberangriffen gefeit ist. Ransomware ist heute die häufigste Art von Angriffen, daher müssen Sie eine "Assume Breach"-Mentalität annehmen, bei der der Schwerpunkt auf der Eindämmung von Sicherheitsverletzungen und nicht auf der Prävention liegt, um sicherzustellen, dass Ransomware am Eintrittspunkt isoliert wird.

2. Machen Sie die Grundlagen richtig

Zweitens: Vernachlässigen Sie nicht die Grundlagen. Die meisten Risiken entstehen durch schlechte Hygiene, schlechte Prozesse und menschliches Versagen. Denken Sie daran, dass Verteidiger in 100 Prozent der Fälle richtig liegen müssen, aber der Angreifer nur in 1 Prozent der Fälle richtig liegen muss, um erfolgreich zu sein, also gibt es keinen Raum für Fehler.

Zero-Day-Angriffe hat es schon immer gegeben – und wird es immer geben –, aber zu viele Unternehmen machen die Grundlagen immer noch nicht richtig. Der beste Weg, das Risiko zu reduzieren, besteht darin, eine gute Sicherheitshygiene und einen Defense-in-Depth-Ansatz zu verfolgen, was mindestens regelmäßiges Patchen, die Einschränkung des Zugriffs auf Systeme und Dienste mit bekannten Schwachstellen und die Einführung einer Strategie der geringsten Privilegien bedeutet.

3. Sichtbarkeit ist das A und O

Ein entscheidender Schritt zum Aufbau von Resilienz ist die Verbesserung der Transparenz. Die Sichtbarkeit ermöglicht es Ihnen, zu verstehen, wie Ihr Normalzustand aussieht, so dass Sie im Falle einer unerwarteten Verbindung oder bei der Übergabe eines unerwartet hohen Datenvolumens mithilfe vorhandener SIEM-Technologien (Security Information and Event Management) erkennen und Maßnahmen ergreifen können.

Die Transparenz ermöglicht es Ihnen auch, die mit diesem System verbundenen Abhängigkeiten zu verstehen und sich ein Bild von "bekanntermaßen gut" zu machen. Jedes Unternehmen, das von der MOVEit-Sicherheitsverletzung betroffen ist, muss über alle ein- und ausgehenden Verbindungen verfügen, für die MOVEit installiert ist.

4. Implementieren Sie eine Strategie des Zugriffs mit den geringsten Rechten

In den Bereichen, in denen Sie weniger Kontrolle haben, wie z. B. in der Software-Lieferkette, sollten Sie eine gute Segmentierung vom Rest Ihrer Umgebung sicherstellen. Implementieren Sie sehr restriktive Richtlinien für Zulassungslisten , die sicherstellen, dass die Workload nur sehr wenig Zugriff auf den Rest Ihres Netzwerks hat, und die Anzahl der Angreifer einschränken, die das Netzwerk ermitteln und sich lateral bewegen können.

Wenden Sie im Fall von MOVEit eine Zulassungsliste vor der iMOVEit-Arbeitslast an, um den Zugriff auf die Anwendungs- und Aktivitätsebene einzuschränken.

5. Ringfence für hochwertige Anwendungen

Ergreifen Sie Maßnahmen, um hochwertige Anwendungen abzugrenzen, die mit geistigem Eigentum, nicht öffentlichen Finanzdaten, rechtlichen Dokumenten oder vertraulichen und persönlichen Informationen umgehen. Durch Ringfencing wird der Sicherheitsperimeter von einem Subnetz oder VLAN auf eine einzelne Anwendung verkleinert. Es bietet die größten Auswirkungen bei geringstem Arbeitsaufwand, da nur eine Zeile Sicherheitsrichtlinie pro Anwendung erforderlich ist, um 90 Prozent der potenziellen Angriffsfläche für Ost-West-Datenverkehr zu schließen.

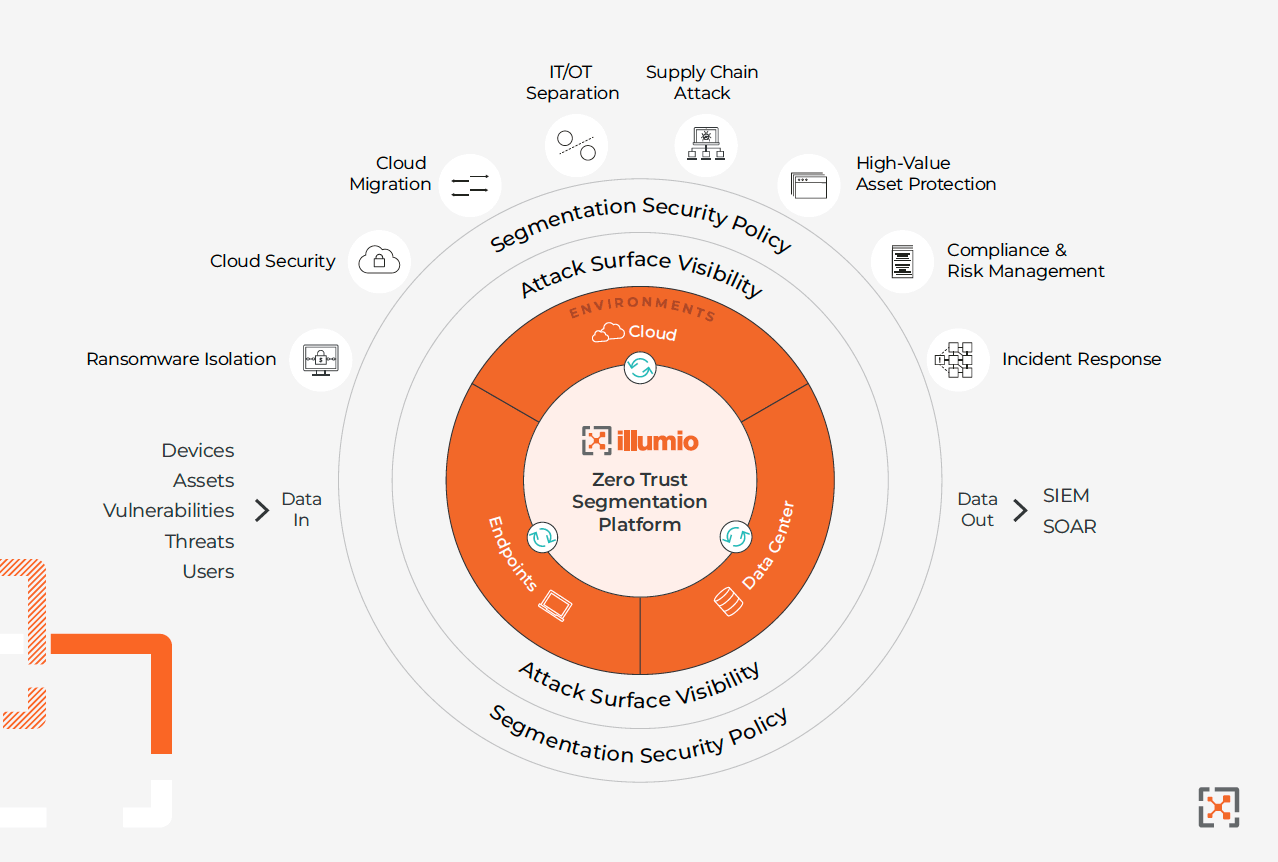

Wie kann Illumio Zero Trust Segmentation (ZTS) helfen?

Illumio ZTS macht es schnell und einfach, Ihre Schwachstellen zu erkennen und einfache Schritte zu unternehmen, um Ihr Unternehmen zu schützen. Illumio ZTS kann zwar einen Angriff auf die Software-Lieferkette nicht verhindern, aber es kann Ihnen helfen, Transparenz über die Angriffsfläche zu gewinnen, verdächtiges Verhalten zu ermitteln und die Ausbreitung von Sicherheitsverletzungen einzudämmen .

Mit Illumio ZTS können Sie:

- Legen Sie fest, wie "normales" oder "erwartetes" Verhalten von und zu jeder Workload aussieht.

- Identifizieren Sie jede Abweichung von den akzeptablen Normen (z. B. eine Änderung des Verbindungsvolumens oder der übertragenen Daten oder neue und ungewöhnliche IPs oder Domänen, auf die zugegriffen wird).

- Isolieren Sie Workloads schnell, bis Sie während eines aktiven Angriffs Vertrauen in ihren Status haben.

- Beschränken Sie proaktiv den Zugriff auf und von Workloads, um sicherzustellen, dass kein Zugriff außerhalb dessen möglich ist, was durch die Richtlinie autorisiert wurde.

Aufbau von Resilienz gegen Software- und Supply-Chain-Angriffe

Hyperkonnektivität hat zu so reichhaltigen, dichten und kritischen Abhängigkeiten geführt, dass Angreifer wissen, dass sie die Effizienz und Rentabilität steigern können, indem sie die Software-Lieferkette kompromittieren. Infolgedessen müssen Unternehmen ihre Software-Lieferkette schnell in den Griff bekommen oder ähnliche Verstöße riskieren.

Auch heute noch werden 99 Prozent des Aufwands und des Budgets in der Cybersicherheit darauf verwendet, Schlimmes zu verhindern (Erkennung und Behebung). Dennoch könnten Unternehmen ihr Budget für Cybersicherheit verdreifachen und es kommt immer noch zu Sicherheitsverletzungen.

Unternehmen müssen die Resilienz proaktiv stärken, indem sie stets von einer Sicherheitsverletzung ausgehen und Eindämmungsfunktionen einbauen, um die Ausbreitung eines Angriffs zu begrenzen. Das bedeutet, dass ein risikobasierter Ansatz verfolgt werden muss, der sich auf das Verständnis des Datenflusses über die erweiterte Angriffsfläche für Assets und die Trennung von Schlüsselfunktionen innerhalb des Netzwerks konzentriert, um zu verhindern, dass sich Sicherheitsverletzungen auf kritische Assets ausbreiten.

Möchten Sie mehr erfahren? Kontaktieren Sie uns noch heute für eine kostenlose Demo und Beratung.

.png)

.webp)