Begleiten Sie Illumio auf der HIMSS 2023 in Chicago

Illumio freut sich, vom 17. bis 21. April auf der HIMSS 2023 in Chicago vertreten zu sein. Sie finden uns am Stand 2678.

- Melden Sie sich noch heute für die Konferenz an

- Buchen Sie ein 1:1-Meeting mit Illumio-Experten per E-Mail an [email protected]

- Erfahren Sie mehr über Illumio auf der HIMSS und

Suchen Sie nach Möglichkeiten, sich während der Konferenz zu vernetzen, Kontakte zu knüpfen und Sicherheitsexperten für das Gesundheitswesen zu treffen? Kommen Sie zu uns:

Illumio + Cylera Happy Hour

Moody Tongue Brauerei Unternehmen

18. April, 17-19:30 Uhr CT

2515 S Wabash Ave, Chicago, IL 60616

Registrieren Sie sich noch heute für die Happy Hour und erfahren Sie mehr über unsere Integration mit Cylera.

Die Cybersicherheit im Gesundheitswesen befindet sich in einem kritischen Zustand

Ransomware-Angriffe im Gesundheitswesen haben in der ersten Hälfte des Jahres 2022 um 328 % zugenommen, wie das HIPAA Journal berichtet.

Und die durchschnittlichen Kosten einer Sicherheitsverletzung im Gesundheitswesen belaufen sich auf 10,1 Millionen US-Dollar, verglichen mit durchschnittlich 4,35 Millionen US-Dollar, so der IBM Cost of a Breach Report 2022.

Während die Gesamtzahl der Angriffe auf kritische Infrastrukturen im Allgemeinen zugenommen hat, ist das Wachstum bei Angriffen im Gesundheitswesen deutlich höher. Auch wenn viele der kriminellen Banden behaupteten, dass sie keine Ziele im Gesundheitswesen angreifen würden, erwies sich das Einnahmepotenzial in Kombination mit der im Vergleich zu anderen Sektoren offeneren Natur des Gesundheitswesens als zu verlockend.

Das Gesundheitswesen ist ein Top-Ziel für Cyberangriffe

Das sehr kritische Umfeld des Gesundheitswesens auf Leben und Tod bedeutet, dass die langen Lösegeldverhandlungen, die in anderen Sektoren möglich sind, den Krankenhausbesitzern nicht zur Verfügung stehen. Die Zahlung so schnell wie möglich ist die einzige Option.

Darüber hinaus schafft die sehr offene Umgebung eines Krankenhauses mit erheblichem öffentlichen Zugang Angriffsvektoren, die in anderen Sektoren möglicherweise nicht existieren würden.

All diese Dinge zusammen machen das Gesundheitswesen zu einem sehr verlockenden Ziel für böswillige Akteure.

Weltweit arbeiten Regierungen daran, die Sicherheit kritischer Infrastrukturen zu erhöhen. Wir sehen, dass neue Gesetze den Fokus stärker auf die Erstellung von Plänen legen, um einen Angriff zu überleben, und darauf, wie man darauf reagiert. Dazu gehören die neue NIS2-Richtlinie in Europa, Aktualisierungen der SOCI in Australien und neue Sicherheitsgesetze in Dubai und Japan.

Während viele in diesen staatlichen Sicherheitsrichtlinien eine Erhöhung der Belastung für bereits überlastete Budgets und Ressourcen sehen, sind sie in Wirklichkeit eine Chance, Sicherheitsansätze zu vereinfachen und Kosten zu senken.

Was Sie auf der HIMSS 2023 erwartet

Eine der größten Sicherheitsbedrohungen für das Gesundheitswesen ist die zunehmende Vernetzung von Medizinprodukten mit verschiedenen IT-Systemen. Dies führt möglicherweise zu einer weiteren Komplexitätsebene der Cybersicherheit. Durch die Zusammenführung der Funktionen des Medizinproduktemanagements und der IT-Sicherheit kann jedoch ein einziger Zero-Trust-Ansatz über das gesamte System hinweg angewendet werden.

Auf der diesjährigen HIMSS-Konferenz ist mit einer zunehmenden Anzahl vernetzter und intelligenter Systeme zu rechnen, um die Versorgung der Patienten zu optimieren. Viele dieser Systeme werden mit Patientenaktensystemen verbunden, die sich in der Cloud befinden könnten. Und der Zugriff auf Systeme und Daten könnte von Ärzten aus der Ferne erfolgen.

Diese Feinheiten – und die zunehmenden Angriffsvektoren – unterstreichen die Tatsache, dass es nicht mehr ausreicht, das Netzwerk zu schützen. Stattdessen muss der Schutz der Ressourcen in den Fokus rücken.

Stellen Sie sicher, dass Sie sich für die HIMSS 2023 registrieren , um die Experten für Illumio Zero Trust Segmentation zu treffen. Erfahren Sie, wie Sie die Ausbreitung von Sicherheitsverletzungen und Ransomware eindämmen und die Cyber-Resilienz stärken können. Seien Sie zuversichtlich, dass Sie die Patientenversorgung auch im Falle eines Cyberangriffs aufrechterhalten können.

Moderne Sicherheit im Gesundheitswesen: Verschaffen Sie sich Transparenz und kontrollieren Sie den Zugriff

Alle neuen Sicherheitsrichtlinien für kritische Infrastrukturen fördern den Aufbau eines risikobasierten Sicherheitsansatzes. Durch das Verständnis von Risiken und Schwachstellen ist es einfacher, den Zugriff einer Anwendung, eines Systems oder eines Geräts auf andere zu kontrollieren. Die Kontrolle dieses Zugriffs ermöglicht es Sicherheitsteams, die Auswirkungen eines Cyberangriffs zu kontrollieren und Dienste aufrechtzuerhalten.

Es gibt 2 Aspekte bei der Zugriffskontrolle:

Die erste ist, wer mit was sprechen kann. Es gibt offensichtliche Schritte, wie z. B. zu verhindern, dass jemand an einem Online-Shopping über das Bildgebungssystem teilnimmt.

Und mit der modernen Art und Weise, wie wir arbeiten, wird es viel mehr Remote-Benutzer geben, sowohl Ärzte als auch Patienten, die Zugang zu Informationen und Ressourcen benötigen. Indem sichergestellt wird, dass diese Benutzer nur Zugriff auf die Anwendungen haben, die sie benötigen, verfügt das System über eine gewisse Schutzebene. Diese Rolle wird von Zero Trust Network Access (ZTNA) übernommen, aber das ist nur ein Teil der Lösung.

Sobald die Verbindung hergestellt ist, treten zwei neue Probleme auf:

- Steuerung des Weiterflusses des Datenverkehrs

- Kontrollieren, wie Dinge kommunizieren

Wenn Malware von einem Benutzer unschuldig in das System eingeschleust wird, müssen wir verhindern, dass sich dieser Angriff durch das System bewegt.

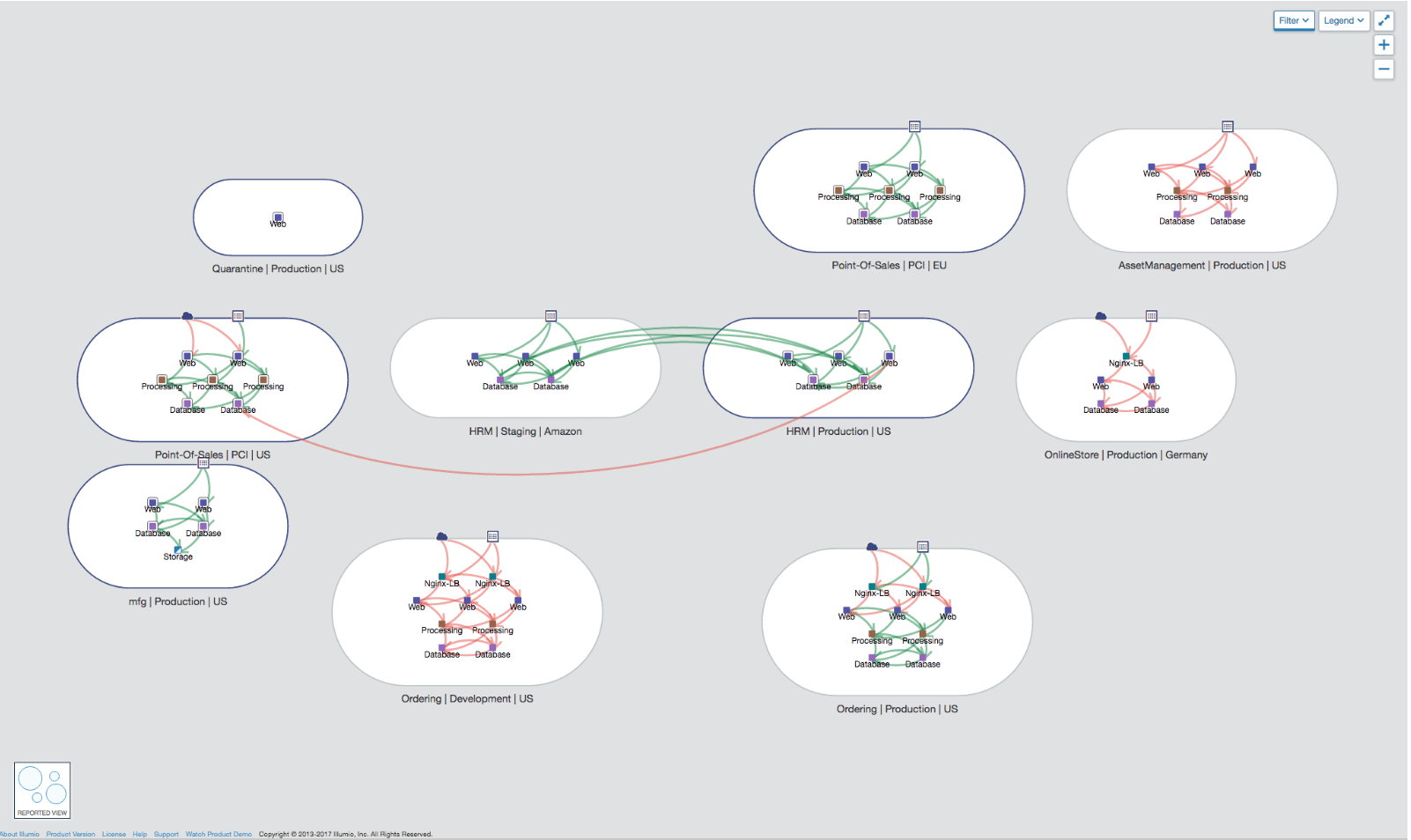

Das Erreichen dieser Sichtbarkeit ist der Schlüssel. Wenn wir diese drei Schlüsselaspekte verstehen, können wir eine fundierte Entscheidung über die Sicherheitspolitik treffen:

- Welche Anlage ist mit welcher anderen Anlage verbunden?

- Welche Protokolle benötigen sie, um zu kommunizieren?

- Was ist die Schwachstelle der einzelnen Assets?

Mit diesen Informationen ist es möglich, Regeln anzuwenden, um zu verhindern, dass die von Ransomware verwendeten Protokolle auf Assets zugelassen werden, wo sie nicht benötigt werden. In der Vergangenheit hätten wir netzwerkbasierte Technologien verwendet, um dies zu erreichen, aber in der modernen Umgebung lassen sich diese Techniken nicht skalieren und werden komplex zu verwalten.

Durch die Möglichkeit, eine Karte aller Verbindungen nicht nur von Anwendungen, sondern auch von medizinischen Geräten zu erstellen, können wir potenzielle Risiken erkennen, die durch nicht autorisierte Konnektivität verursacht werden.

Diese Karte zeigt nicht nur die Abhängigkeiten und verwendeten Protokolle, sondern auch Integrationsdetails zu medizinischen Geräten und die Schwachstellen der einzelnen Geräte. Dies ermöglicht es uns, die potenzielle Gefährdung durch ungepatchte Systeme zu erkennen. In Anlehnung an den "Jetzt, Nächste, Nie"-Ansatz für das Patchen können wir Regeln anwenden, um die Bedrohung für nicht gepatchte oder nicht patchbare Geräte zu minimieren.

Was wir bei einem Cyberangriff vermeiden müssen, ist, die Erbringung von Dienstleistungen zu stoppen oder Patienten in andere Einrichtungen zu verlegen. Indem wir einen Angriff an der Quelle eindämmen, können wir unsere Krankenhäuser widerstandsfähig gegen Angriffe machen und weiterhin Leben retten.

Melden Sie sich noch heute für die HIMSS 2023 an.

.png)

.webp)