Cyber Resilience, der strategische Plan der CISA und der Nachweis der Zero-Trust-Segmentierung

Cyberangriffe werden von Tag zu Tag häufiger und ausgefeilter – warum halten die Cybersicherheitsstrategien nicht Schritt?

Die Berichterstattung in diesem Monat konzentrierte sich auf Lösungen für dieses ständig wachsende Problem: den CISA-Strategieplan 2023-2025, Zero-Trust-Sicherheitsstrategien und die Wirksamkeit der Zero-Trust-Segmentierung.

Risikominderung und Resilienz: Der neue Nordstern der Cybersicherheit

Mit dem CISA-Strategieplan 2023-2025 , der diesen Monat veröffentlicht wurde, sprach Andrew Rubin, CEO und Mitbegründer von Illumio, in seinem Fortune-Artikel " Die USA sind überfällig für eine dramatische Änderung ihrer Cybersicherheitsstrategie – aber der Wandel kommt endlich" auf die Bedeutung des Dokuments im Kontext der heutigen Bedrohungslandschaft ein.

Rubin erklärt: "Wir haben immer noch blutende Verluste durch Ransomware. Es ist klar, dass die Art und Weise, wie wir mit Cyber umgehen, falsch ist – und es geht uns alle an."

Er skizziert einige wichtige Ransomware-Statistiken, die die Auswirkungen der Art und Weise aufzeigen, wie wir derzeit an die Sicherheit herangehen:

- Nach Angaben des FBI wurden 649 US-amerikanische Unternehmen kritischer Infrastrukturen von Ransomware-Angriffen getroffen.

- Fast 90 Prozent aller kritischen Infrastruktursektoren in den USA waren im Jahr 2021 von einem erfolgreichen Ransomware-Angriff betroffen, wie das Internet Crime Complaint Center (IC3) des FBI mitteilte.

- Mehr als 76 Prozent der Unternehmen wurden von Ransomware angegriffen, und 66 Prozent haben allein in den letzten zwei Jahren mindestens einen Angriff auf die Software-Lieferkette erlebt.

- Die Welt wird im Jahr 2022 fast 170 Milliarden US-Dollar für Cybersicherheit ausgeben, wobei fast 20 Milliarden US-Dollar davon von der US-Bundesregierung ausgegeben werden.

Trotz der anhaltenden Weckrufe an die Führungsrolle im Bereich Cybersicherheit in Form von unaufhörlichen Ransomware-Angriffen glaubt Rubin, dass "wir uns in einer Bedrohungslandschaft, die sich jeden Tag schneller verändert, viel zu langsam bewegen".

Der CISA-Strategieplan 2023-2025 sei so wichtig, weil er anerkenne, was wir in Bezug auf die Sicherheit falsch machen, aber auch "einen neuen Weg nach vorne skizziert: einen, der auf Resilienz basiert", erklärte er.

"Dies ist eine offensichtliche und bewusste Abkehr von den traditionellen Sicherheitsansätzen , die darauf abzielen, Angriffe fernzuhalten (Prävention) und sie schnell zu erkennen, wenn sie den Perimeter durchbrechen", sagte er. "Die traditionellen Sicherheitsmodelle, auf die wir uns seit Jahrzehnten verlassen, sind nicht darauf ausgelegt, die Probleme zu lösen, die sich aus einer hypervernetzten, digitalen Landschaft ergeben."

Es ist unvermeidlich , dass die heutigen Ransomware- und anderen Malware-Angriffe den Perimeter durchbrechen und der Erkennung entgehen. Unternehmen müssen darauf vorbereitet sein, agilen Angreifern mit ebenso dynamischen Sicherheitsstrategien zu begegnen. Dies ist es, was Rubin als "die Ära der Eindämmung und Widerstandsfähigkeit von Sicherheitsverletzungen" definiert.

"Unternehmen konzentrieren sich darauf, Sicherheitsverletzungen zu isolieren und zu minimieren, um die Auswirkungen zu verringern und sich viel schneller zu erholen. Wir konzentrieren uns darauf, die Transparenz über Netzwerke, Workloads, Endpunkte und kritische Infrastrukturen hinweg zu verbessern, da Sie nicht verteidigen können, was Sie nicht sehen können. Risikominderung und Resilienz dienen endlich als Nordstern für die Cybersicherheit", sagte er.

Rubin sieht den neuen Plan der CISA als Beweis dafür, dass die Sicherheitsbranche sowie die Sicherheitsführerschaft des öffentlichen und privaten Sektors sich auf die neuen Realitäten einstellen, die sich aus der sich ständig weiterentwickelnden Ransomware und anderen Cyberangriffen ergeben. Er bekräftigte diese Ansicht in seinem Kommentar für den Bloomberg Law-Artikel "Nation-Backed Cyberattacks Escalate Push to Bolster Data Shields".

"Wir alle sprechen über öffentlich-private Partnerschaften als den ganzen Schlüssel zur Cybersicherheit", sagte Rubin gegenüber Bloomberg Law. "Die Regierung muss mit der Privatwirtschaft zusammenarbeiten, die Privatwirtschaft muss mit der Regierung zusammenarbeiten, und ich denke, wir sind in dieser Hinsicht wahrscheinlich in einer besseren Position als je zuvor. Die CISA leistet großartige Arbeit, um sich in dieses Gespräch einzubetten, insbesondere in letzter Zeit."

Der Strategieplan der CISA zeigt den Wandel der Bundesregierung hin zu resilienzbasierter Cybersicherheit

Gary Barlet, CTO von Illumio, diskutierte auch den CISA-Strategieplan 2023-2025 mit Grace Dille in dem Artikel von MeriTalk, CISA Sets Strategic Plan for 2023-2025, Eyes Unity of Efforts.

Der Plan ist der erste umfassende Strategieplan dieser Art der CISA seit der Gründung der Agentur im Jahr 2018. Dille skizzierte die vier Hauptziele des Plans:

- Gewährleisten Sie die Verteidigung und Widerstandsfähigkeit des Cyberspace.

- Reduzieren Sie das Cyberrisiko und stärken Sie die Widerstandsfähigkeit kritischer Infrastrukturen in den USA.

- Stärkung der "landesweiten operativen Zusammenarbeit und des Informationsaustauschs" zwischen Regierung und Privatsektor.

- Vereinheitlichen Sie die Agentur intern, indem Sie organisatorische Silos aufbrechen, den Wert der Dienstleistungen der Agentur steigern und die Zufriedenheit der Stakeholder erhöhen.

Barlet von Illumio lobte das Ziel der CISA, die Agentur zu vereinen. Er betonte aber auch, dass die Ziele ohne kontinuierliche Finanzierung und ausreichende Ressourcen nur schwer zu erreichen sein werden.

"Das Ziel der CISA, die Behörden zu vereinheitlichen, wird den Informations- und Ressourcenaustausch stärken, aber ohne einen klaren Überblick über die Finanzierungsprioritäten werden Cyberangreifer immer einen Schritt voraus sein, während die Regierung mit Gewichten auf ihren Knöcheln läuft", sagte Barlet.

Trotz dieser Herausforderungen bleibt Barlet optimistisch, was die Richtung der Cybersicherheit auf Bundesebene angeht, wie sie sich im neuen Plan der CISA widerspiegelt.

"Die CISA ist noch eine neue Behörde, und die Veröffentlichung dieses strategischen Plans unterstreicht ihr Engagement, den Wandel in großem Umfang voranzutreiben", sagte er. "Ich freue mich, dass die Bundesregierung beginnt, zu einer auf Resilienz basierenden Cybersicherheitsstrategie überzugehen."

Zero-Trust-Segmentierung ist die Grundlage für echtes Zero Trust

Die Ziele der CISA für Cyber Resilience werden mit einem Zero-Trust-Sicherheitsansatz erreicht. Und die Grundlage für Zero Trust ist die Implementierung von Mikrosegmentierung, auch Zero-Trust-Segmentierung genannt.

Das Sicherheitsanalystenhaus ESG hat herausgefunden, dass 81 Prozent der befragten Sicherheitsverantwortlichen die Zero-Trust-Segmentierung als Schlüssel für jede erfolgreiche Zero-Trust-Initiative, einschließlich Cyber Resilience, betrachten.

In dem VentureBeat-Artikel "Why Getting Microsegmentation is Key to Zero Trust" erklärte Louis Columbus, wie die Zero-Trust-Segmentierung als Teil einer Zero-Trust-Strategie funktioniert. In seinem Beitrag erläuterte er auch Erkenntnisse zur Zero-Trust-Segmentierung aus einem kürzlich durchgeführten Webinar mit PJ Kirner, CTO und Mitbegründer von Illumio, und Forrester Senior Analyst David Holmes.

Laut Columbus ist Zero Trust zu einer wichtigen Priorität für Sicherheits- und Unternehmensleiter geworden, die eine bessere Sicherheitsstrategie benötigen als ständige "Feuergefechte" mit Ransomware und anderen Cyberangriffen. Columbus sagt, dass die Zero-Trust-Planung von einer "Annahme einer Sicherheitsverletzung" angetrieben wird, einschließlich der Implementierung von Sicherheitskontrollen wie Zero-Trust-Segmentierung.

"Herkömmliche Netzwerksegmentierungstechniken können mit der dynamischen Natur von Cloud- und Rechenzentrums-Workloads nicht Schritt halten, so dass Tech-Stacks anfällig für Cyberangriffe sind", erklärt Columbus. "Es sind anpassungsfähigere Ansätze für die Anwendungssegmentierung erforderlich, um laterale Bewegungen in einem Netzwerk zu unterbinden."

Die Implementierung von Zero-Trust-Segmentierung kann jedoch eine Herausforderung sein. In ihrem jüngsten Webinar "The Time for Microsegmentation is Now" gaben Kirner und Holmes Unternehmen, die ihre Zero-Trust-Reise beginnen, drei wichtige Ratschläge.

1. Klein anfangen, erstellen Sie zuerst grundlegende Richtlinien und vermeiden Sie eine übermäßige Segmentierung eines Netzwerks.

Wie Holmes erklärte: "Möglicherweise möchten Sie zuerst Kontrollen für einen nicht kritischen Dienst durchsetzen, damit Sie ein Gefühl dafür bekommen, wie der Workflow aussieht. Wenn Sie einen Teil der Richtlinie falsch verstanden haben, können Sie lernen, wie Sie damit umgehen, bevor Sie es in der gesamten Organisation verbreiten."

2. Richten Sie sich an die wichtigsten Assets und Segmente, wenn sie die Implementierung von Zero Trust-Segmentierung planen.

Kirner sagte, Illumio habe gelernt, dass die Abstimmung des Mikrosegmentierungsstils, der sowohl den Standort der Workloads als auch die Art der Umgebung abdeckt, ein wesentlicher Schritt bei der Planung ist.

3. Stützen Sie Segmentierungsrichtlinien nicht auf IP-Adressen.

Dies ist auf die Art und Weise zurückzuführen, wie Microservices-Containerarchitekturen das Volumen des Ost-West-Datenverkehrs in Rechenzentren erhöhen.

Stattdessen rieten Holmes und Kirner, dass das Ziel von Unternehmen darin bestehen sollte, einen anpassungsfähigeren Zero-Trust-Segmentierungsansatz zu definieren und zu implementieren, der sich kontinuierlich an die Bedürfnisse eines Unternehmens anpassen kann.

Um Cyber Resilience zu erreichen, verweisen Sicherheitsverantwortliche auf Zero Trust und die Implementierung von Zero Trust Segmentation.

"Die richtige Mikrosegmentierung ist der Eckpfeiler eines erfolgreichen Zero-Trust-Frameworks", so Columbus. "Eine adaptive Mikrosegmentierungsarchitektur, die sich flexibel und flexibel ändern kann, wenn ein Unternehmen wächst und neue Geschäftseinheiten oder Abteilungen hinzufügt, kann ein Unternehmen wettbewerbsfähiger halten und gleichzeitig das Risiko einer Sicherheitsverletzung verringern."

Weitere Einblicke in Zero Trust von Kirner und Holmes erhalten Sie in diesem Webinar Q&A.

Bishop Fox: Zero Trust Segmentation stoppt Angreifer in weniger als 10 Minuten

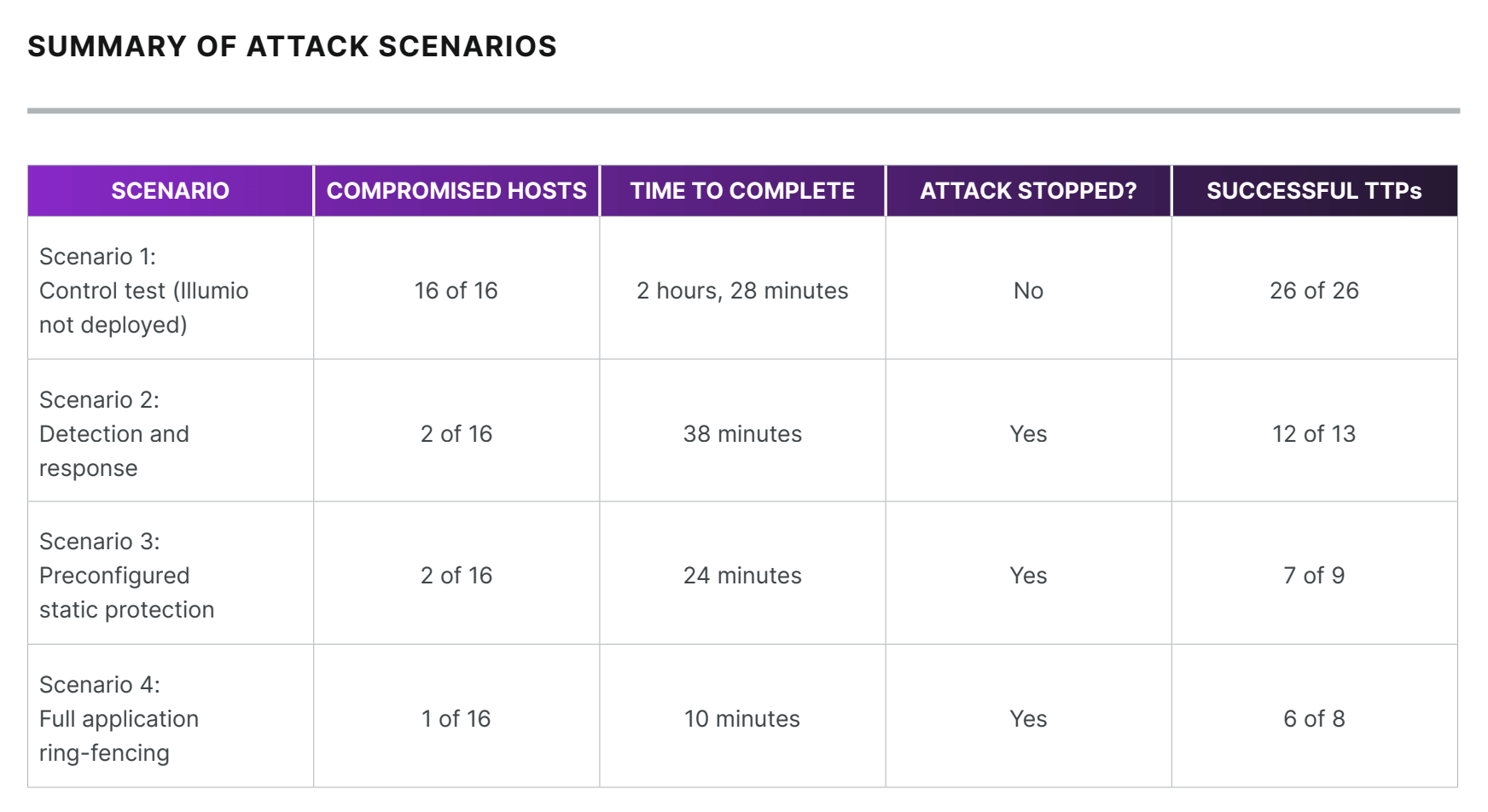

Eine kürzlich von Bishop Fox durchgeführte Emulation von Ransomware-Angriffen ergab, dass Zero Trust Segmentation eine bewährte Strategie zur Bekämpfung von Ransomware ist, insbesondere in Kombination mit Endpoint Detection and Response (EDR)-Diensten.

Nancy Liu erläuterte die Ergebnisse der Emulation in ihrem Artikel für SDxCentral, Ransomware Attack Emulation Unveils Effectiveness of Zero-Trust Segmentation.

Laut Liu basierte die Emulation von Bishop Fox auf dem MITRE ATT&CK-Framework und basierte auf den Taktiken, Techniken und Verfahren (TTPs) echter Bedrohungsakteure.

Liu berichtet über die wichtigsten Erkenntnisse von Bischof Fox, die auch in der folgenden Tabelle zusammengefasst sind:

- In dem Szenario ohne Sicherheitsschutz durchbrach der Angreifer innerhalb von 2,5 Stunden alle Hosts in einem Netzwerk ohne jeglichen Schutz, und alle 26 TTPs, die dem Hacker zur Verfügung standen, wurden ausgeführt.

- In dem Szenario, in dem nur EDR verwendet wurde, brach der Angreifer innerhalb von 38 Minuten in das Netzwerk ein, und 12 der 13 verfügbaren TTPs wurden ausgeführt

- Aber in dem Szenario mit EDR und Illumio Zero Trust Segmentation wurde der Angreifer in nur 10 Minuten gestoppt und 6 der 8 TTPs, die dem Hacker zur Verfügung standen, wurden ausgeführt.

Liu sprach mit Trevin Edgeworth, Red Team Practice Director bei Bishop Fox, um Einblicke in die Ergebnisse von Bishop Fox zu erhalten. Während die Zeit, die benötigt wird, um einen Hacker zu stoppen, wichtig ist, weist Edgeworth auch auf die Möglichkeit hin, die Anzahl der TTPs zu begrenzen, die ein böswilliger Akteur verwenden kann.

"Ich würde sagen, dass das Maß für die Anzahl der TTPs, die sie tatsächlich durchbringen können, eine großartige Kennzahl ist. Aber die Zahlen sollten in diesem [Test] auch nicht außer Acht gelassen werden. Das waren zwei Stunden Aktivitäten, die wir auf 10 Minuten reduzieren konnten", sagte Edgeworth.

Wie Liu erklärt, wird Zero Trust oft als "Philosophie, Ansatz oder Sicherheitsstrategie" beschrieben. Die Emulation von Bishop Fox zeigt jedoch, dass bestimmte Zero-Trust-Kontrollen wie die Zero-Trust-Segmentierung reale, kennzahlengesteuerte Beweise haben.

Erfahren Sie mehr über die Illumio Zero Trust Segmentation Platform:

- Laden Sie unseren ausführlichen Leitfaden herunter , wie Sie mit Illumio eine Zero-Trust-Segmentierung erreichen können.

- Erfahren Sie, warum Forrester Illumio sowohl im Bereich Zero Trust als auch in der Mikrosegmentierung als führend eingestuft hat.

- Erfahren Sie, wie HK Electric durch den Einsatz von Illumio Zero Trust Segmentation seine tadellose Versorgungszuverlässigkeit von 99,999 % sicherstellt.

- Kontaktieren Sie uns , um herauszufinden, wie Illumio Ihnen helfen kann, Ihre Abwehr gegen Cybersicherheitsbedrohungen zu stärken.

.png)

.webp)