4 Grundlagen der Cybersicherheit, die jede Bundesbehörde umsetzen sollte

Da sich die Cybersicherheitslandschaft weiter verändert, mussten Unternehmen auf der ganzen Welt ihre Prioritäten neu setzen und ihren Sicherheitsansatz neu bewerten. Die Ausweitung der Angriffsflächen, die durch hybride Netzwerke verursacht werden, und die anhaltende Betonung der Remote-Arbeit haben Angreifern neue Möglichkeiten eröffnet, Unternehmen aus unzähligen verschiedenen Branchen zu infiltrieren und zu schädigen.

Die Bundesregierung ist nicht anders, und die Cybersicherheitsverantwortlichen des Bundes betonen den notwendigen Wandel hin zu einer Zero-Trust-Denkweise, um sich an neue Bedrohungen anzupassen.

Um diese sich verändernde Landschaft zu erkunden, setzte sich Gary Barlet, Federal Field CTO bei Illumio, mit Rob Thorne, CISO für die US-Einwanderungs- und Zolldurchsetzung, und Jennifer Franks, Director of Information and Technology for Cybersecurity beim U.S. Government Accountability Office (GAO), zu einer Diskussion zusammen, die von FedInsider moderiert wurde.

Sehen Sie sich die vollständige Podiumsdiskussion hier an.

Lesen Sie weiter, um die 4 wichtigsten Sicherheitsfaktoren zu erfahren, die jeder Cybersicherheitsführer auf Bundesebene jetzt kennen sollte.

1. Zero-Trust-Segmentierung: Der Schlüssel, um laterale Bewegungen zu stoppen

Rob Thorne, CISO für U.S. Immigrations and Customs Enforcement, sprach über die wichtigsten Unterschiede zwischen Netzwerksegmentierung und Mikrosegmentierung. Er erklärte, dass die Bundesbehörden zum größten Teil eine Netzwerksegmentierung implementiert haben. Es ist jedoch wichtig, dass sie einen Schritt weiter gehen, indem sie Mikrosegmentierung implementieren, die auch als Zero Trust Segmentation (ZTS) bezeichnet wird. Laut Thorne ist ZTS die unverzichtbare Sicherheitstechnologie für eine moderne Zero-Trust-Strategie der Regierung.

"Aus Sicht der Netzwerksegmentierung gilt jemand, der Zugriff auf dieses Netzwerksegment hat, als vertrauenswürdig", erklärt Thorne. "Wenn Sie eine Sicherheitsverletzung haben und sie Zugang zu diesem Segment haben, können sie sich innerhalb dieser Zone frei bewegen. Wenn man sich die Mikrosegmentierung ansieht, geht sie noch einen Schritt weiter und moderiert den lateralen Datenverkehr zwischen den Servern selbst."

Laut Thorne ergibt sich der Wert von Zero-Trust-Lösungen wie Netzwerksegmentierung und ZTS zusammen aus ihrer Fähigkeit, laterale Bewegungen zu stoppen und Sicherheitsverletzungen einzudämmen.

2. Zero Trust: Resilienz gegen komplexe Bedrohungen aufbauen

Thorne betonte auch, warum eine Zero-Trust-Denkweise die einzigartigen Sicherheitsanforderungen des Bundessektors erfüllt hat.

"Zero Trust war für uns insofern ein Geschenk des Himmels, als wir auf mehr Mikrosegmentierung drängen. Wir haben bei der Netzwerksegmentierung gute Arbeit geleistet, aber wir sind noch nicht auf die nächste Stufe der Mikrosegmentierung vorgedrungen", sagte Thorne.

Thorne ermutigte die Behörden, jetzt mit dem Aufbau von ZTS zu beginnen, um die zunehmende Zahl komplexer Cyberangriffe auf Bundesbehörden zu bekämpfen.

"Es ist etwas, das Sie sich ansehen und mit der Planung beginnen sollten, insbesondere wenn Sie die jüngsten Verstöße und die von ihnen verwendeten Taktiken berücksichtigen. Das ist neu in der Regierung", erklärte er.

3. Eindämmungsstrategien: Stopp der lateralen Bewegung in komplexen Netzwerken

Jennifer Franks, Direktorin für Information und Technologie für Cybersicherheit beim U.S. Government Accountability Office (GAO), schloss sich Robs Meinung über den Bedarf der Bundesregierung an Mikrosegmentierung an. Franks skizzierte die besonderen Herausforderungen, die sich aus der Struktur der Bundesregierung ergeben.

"Wie wir alle wissen, sind IT-Systeme, die unsere Behörden unterstützen, von Natur aus gefährdet", sagte Franks. "Das liegt wirklich daran, dass sie komplex, dynamisch und geografisch verstreut sind."

Cybersicherheit ist nie eine Einheitslösung – und das gilt insbesondere für Bundesbehörden. Laut Franks müssen sich die Behörden ihrer Bedürfnisse und Herausforderungen bewusst sein, um sicherzustellen, dass ihre Sicherheitsstrategie effektiv ist.

"Unsere Agenturen sind von Natur aus föderiert. Aus diesem Grund und aufgrund unserer Umstellung auf Remote-Arbeit aufgrund der Pandemie arbeiten viele von uns immer noch in diesem erweiterten Arbeitsbereich. Für unsere Behörden ist es immer schwieriger geworden, unsere Netzwerke, Systeme, Ressourcen und natürlich Daten mit dieser traditionellen Perimeter-Strategie zu schützen", sagte Franks.

Franks plädiert dafür, dass die Behörden schnell zu einer Denkweise zur Eindämmung von Sicherheitsverletzungen übergehen. Bei diesem Ansatz wird davon ausgegangen, dass Sicherheitsverletzungen unvermeidlich sind, und es werden Abwehrmaßnahmen aufgebaut, um ihre laterale Bewegung innerhalb des Netzwerks zu stoppen.

4. Netzwerktransparenz: Unterstützung von Behörden bei der Bewältigung der Komplexität

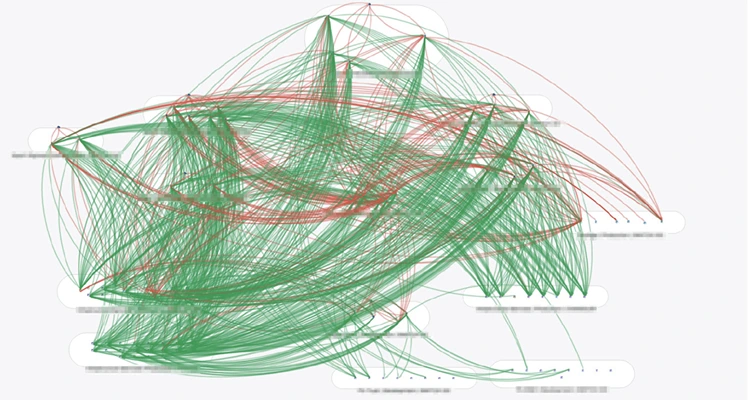

Als Antwort auf Diskussionen über die Komplexität der Cybersicherheit auf Bundesebene veranschaulichte Gary Barlet die einzigartigen Fähigkeiten von ZTS zur Visualisierung und Anpassung an die einzigartige Anwendungslandschaft der Behörden.

"Jeder, der in diesem Geschäft tätig ist, weiß, wie kompliziert Unternehmen werden. Es gibt öffentliche Menschenmengen, private Clouds, Rechenzentren und vieles mehr", erklärt Barlet. "Und die Zeiten, in denen man sagen konnte: 'Dieser Vermögenswert befindet sich an diesem Ort', sind vorbei. Anwendungen haben einen Wildwuchs. In der Lage zu sein, zu sehen, wie diese Anwendungen tatsächlich kommunizieren, ist absolut entscheidend, um ein Unternehmen mit Zero Trust zu schützen."

Ein hartnäckiges Teil des Cybersicherheitspuzzles ist laut Barlet die Unsicherheit in Bezug auf das Anwendungsverhalten. Entgegen der Intuition haben Entwickler nicht immer den festen Griff in das Innenleben ihrer Anwendungen.

"Viele Leute gehen davon aus, dass Entwickler genau wissen, wie ihre Anwendungen aufgebaut sind und wie sie kommunizieren, und ich bin hier, um Ihnen zu sagen, dass sie das nicht tun", sagte Barlet.

Das bedeutet, dass Sicherheitsteams in der Lage sein müssen, einen detaillierten Einblick in ihre Anwendungsabhängigkeiten zu erhalten.

"Manchmal erledigen Anwendungen viele Dinge im Hintergrund, die nicht notwendig sind, daher ist es absolut entscheidend, visualisieren zu können, was tatsächlich vor sich geht und wie sie interagieren, wenn Sie eine Chance haben wollen, Ihr Unternehmen intern tatsächlich zu schützen."

Als Teil der Illumio ZTS-Plattform können Unternehmen eine Anwendungsabhängigkeitskarte verwenden, um die Netzwerkkommunikation zu visualisieren, Sicherheitslücken zu lokalisieren und Sicherheitsrichtlinien basierend auf ihren individuellen Anforderungen zu erstellen.

- Sehen Sie sich das vollständige Seminar an und hören Sie sich die Fragen des Podiumspublikums an.

- Illumio befindet sich auf dem FedRAMP-Marktplatz in Arbeit. Erfahren Sie hier mehr.

- Erfahren Sie, wie Illumio ZTS Ihrer Behörde helfen kann , illumio.com/solutions/government

.png)

.webp)

.webp)