Menschen können nicht gepatcht werden: Warum menschliches Versagen ein großes Cloud-Sicherheitsrisiko darstellt

"Assume breach" ist ein grundlegendes Prinzip von Zero Trust. Und es gilt für Menschen genauso wie für Ihre Arbeitslast. Genauso wie wir von einer Sicherheitsverletzung in der IT-Umgebung ausgehen müssen, müssen wir auch von menschlichem Versagen in Ihrer Belegschaft ausgehen.

Die Forschung bestätigt diese Annahme. Laut einer aktuellen Studie machen Fehler von Menschen fast die Hälfte aller Datenschutzverletzungen in der Cloud aus.

Der Mensch ist immer das schwächste Glied

Ressourcen in der Cloud sind dynamisch und kurzlebig. Die Sicherung einer Hybrid-Cloud-Architektur kann eine Herausforderung darstellen. Dies gilt insbesondere, wenn die Architektur mehrere Cloud-Anbieter, lokale Rechenzentren und mobile Endpunkte umfasst.

Und alle Cybersicherheitsarchitekturen enthalten ein schwaches Glied im Arbeitsablauf. (Hinweis: Er befindet sich zwischen der Tastatur und dem Stuhl.)

Kein Mensch kann die Sicherheit in einer komplexen Umgebung verwalten, ohne gelegentlich einen Fehler zu machen. Wenn man genug Zeit hat, macht jeder Fehler.

Die Durchsetzung von Richtlinien ist mit Menschen unmöglich, selbst in den robustesten Zero-Trust-Architekturen. Menschliche Entscheidungen und Fehler lassen sich nicht auf einen verlässlichen Algorithmus reduzieren. Menschen sind unberechenbar. Und keine noch so große Schulung wird jemanden davon abhalten, auf Links zu klicken, versehentlich Bedrohungen herunterzuladen oder schließlich ein Sicherheitsgerät falsch zu konfigurieren.

Die Zero-Trust-Architektur muss vor unvorhersehbaren Szenarien schützen. Menschliches Versagen sollte ganz oben auf dieser Liste stehen.

Das Segment schützt Sie vor sich selbst

Menschliches Versagen ermöglicht das Eindringen von Sicherheitsverletzungen in Cloud-Ressourcen. Aus diesem Grund ist die Durchsetzung von Richtlinien für alle Ressourcen die einzige Möglichkeit, die Bewegung der Sicherheitsverletzung einzuschränken, unabhängig davon, wie komplex oder mysteriös diese Bedrohung ist.

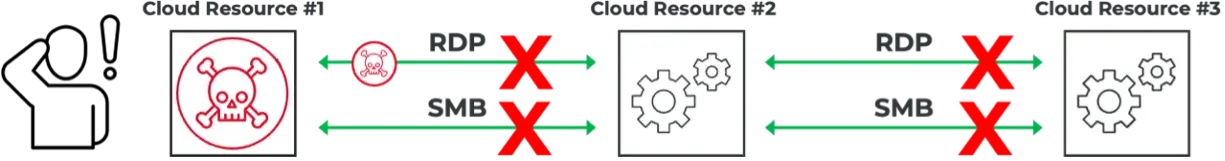

Sobald diese erste Cloud-Ressource kompromittiert ist, versucht diese Bedrohung, zur nächsten Ressource zu gelangen, um ihr ultimatives Ziel zu erreichen. Und die einzige Möglichkeit, wie sich eine Bedrohung zwischen Ressourcen bewegen kann, ist ein Netzwerksegment.

Das Überwachen und Erzwingen aller Segmente zwischen Ressourcen kann unentdeckte Bedrohungen basierend auf dem Netzwerkverhalten zwischen Anwendungsabhängigkeiten aufdecken. Die Verlagerung einer Bedrohung von einer Ressource zu einer anderen führt fast immer zu Spitzen im normalen Traffic-Verhalten. Diese Spitzen können erkannt und erzwungen werden.

Beispielsweise kann ungewöhnliches Verhalten in verschiedenen Segmenten, wie z. B. plötzliche Spitzen im lateralen Netzwerkverkehr zwischen Ressourcen, ein Zeichen für bösartigen Datenverkehr unterwegs sein. Dies kann auch dann der Fall sein, wenn Ihre Tools zur Bedrohungssuche noch keine Bedrohung auf dieser Ressource entdeckt haben.

Die Überwachung und Durchsetzung des Segments schützt Ihre Umgebung vor unvermeidlichen Fehlern, menschlichen oder anderen Fehlern.

Die Fehler, die Ihre Cloud gefährden

In der Cloud-Sicherheit gibt es eine Vielzahl von Arten von menschlichem Versagen:

- Schwache Zugangspasswörter

- Verfügbar gemachte Speicherinstanzen

- Fehler beim Rotieren von SSH-Schlüsseln

- Seitliches Offenlassen von Ports zwischen Ressourcen

- Das Betriebssystem wird auf diesen Ressourcen nicht gepatcht

- Davon ausgehen, dass Sicherheit die Aufgabe eines anderen ist

- Vertrauen Sie Cloud-Anbietern bei der Sicherung von Ressourcen, die Sie in ihrer Umgebung hosten

All diese Fehler werden Bedrohungsakteuren die Tür öffnen, um sich Zugang zu verschaffen.

Darüber hinaus können Menschen leicht manipulierbar sein. Für Angreifer ist Social Engineering eine effektive Low-Tech-Lösung, um die Anmeldeinformationen von Unternehmen zu kompromittieren.

KI-generierte Tools beginnen die Möglichkeiten zu erweitern, mit denen Bedrohungsakteure sich als Autoritätsperson ausgeben und Passwörter von einem Untergebenen oder Kollegen anfordern können. Angreifer können LinkedIn auch nutzen, um einen Mitarbeiter eines Zielunternehmens zu finden und zu bestechen, um an Anmeldeinformationen zu gelangen. Zero Trust muss diese unglücklichen, aber häufigen Szenarien berücksichtigen.

Die Segmentierung gilt für Menschen genauso wie für Arbeitslasten – vielleicht sogar noch mehr. Ob absichtlich oder versehentlich, menschliches Versagen muss angenommen werden. Humans muss die gleiche Vertrauensebene zugewiesen werden wie jeder anderen Workload: null.

Auch Anbieter machen Sicherheitsfehler

Nehmen wir an, dass Ihre Mitarbeiter alle umfassend geschult und zuverlässig sind und eine gute Zero-Trust-Hygiene praktizieren. Aber was ist mit Drittanbietern, die ebenfalls alle Arten von Zugriff auf Ihre Umgebung haben?

Vertrauen Sie darauf, dass Auftragnehmer, Lieferanten, Auditoren, Niederlassungen, Agenturen oder Lieferanten die Best Practices für die Sicherheit befolgen?

Bei Zero Trust lautet die Antwort immer nein. Diese externen Instanzen können behaupten, sicher zu sein, und sie glauben vielleicht wirklich, dass sie es sind. Aber ohne volle Kontrolle durch externe Parteien müssen Sie davon ausgehen, dass deren Sicherheit potenziell schwach ist.

Das Schlüsselwort in Zero Trust ist null – egal ob es sich um Workloads, Personen oder Entitäten von Drittanbietern handelt.

Eindämmung von Sicherheitsverletzungen mit Illumio

Die Durchsetzung der Segmentierung schützt die hybride Multi-Cloud vor Fehlern, die selbst von den wohlmeinendsten Mitarbeitern begangen werden.

Eine Zero-Trust-Architektur verschiebt die Vertrauensgrenze auf jede Ressource und jeden Menschen. Anschließend überwacht es kontinuierlich alle Segmente zwischen ihnen.

Das Segment ist der gemeinsame Nenner für die Ausbreitung von Bedrohungen über Workloads hinweg, unabhängig davon, wie sie in die Umgebung gelangt sind. Menschen können nicht effektiv gesichert, gepatcht oder unter Quarantäne gestellt werden. Von einem eventuellen Scheitern muss ausgegangen werden.

Illumio Zero Trust Segmentation hilft Ihnen, Bedrohungen zu visualisieren, zu erkennen und zu verhindern, die sich zwischen Ressourcen in jeder Größenordnung und unabhängig von der Quelle ausbreiten. Auf diese Weise wird eine konsistente Cybersicherheitsarchitektur aufgebaut, die Ressourcen vor jeder Art von Bedrohung schützt – von digital bis menschlich.

Kontaktieren Sie uns noch heute um mehr darüber zu erfahren, wie Illumio ZTS Ihnen helfen kann, Ihre hybride Multi-Cloud vor menschlichen Fehlern zu schützen.

.png)

.webp)

.webp)

.webp)