Wie eine auf Mikrosegmentierung basierende Zero-Trust-Strategie Cloud-Risiken löst

Das Zeitalter des Rechenzentrums ist vorbei. Wir befinden uns im Zeitalter der Cloud – und es gibt keine Anzeichen dafür, dass es in absehbarer Zeit langsamer wird.

Unternehmen übergeben die Aufgabe, die zugrunde liegende Hosting-Infrastruktur zu pflegen, an Cloud-Anbieter. Dies gibt ihnen mehr Zeit, sich auf ihre Anwendungen und Daten zu konzentrieren, und rationalisiert ihre kontinuierlichen Bereitstellungsvorgänge.

Aber mit der Zunahme von Cloud-Angeboten und -Vorteilen wachsen auch die neuen Möglichkeiten für Cyberkriminelle.

In diesem Blogbeitrag untersuchen wir die größten Cloud-Sicherheitsrisiken, wie sie sich auf Ihre Cloud-Umgebungen auswirken und warum ein Zero-Trust-Ansatz – unterstützt durch Mikrosegmentierung – Ihnen dabei helfen kann, sich auf die Eindämmung unvermeidlicher Cloud-Sicherheitsverletzungen vorzubereiten.

4 Herausforderungen bei der Cloud-Sicherheit, die Sie verwundbar machen

Die Cloud bietet unübertroffene Flexibilität und Skalierbarkeit. Aber es bringt auch neue Sicherheitsrisiken mit sich, die Unternehmen nicht ignorieren können. Hier sind die wichtigsten Cloud-Sicherheitsprobleme, die Ihr Unternehmen gefährden.

1. Cloud-Anbieter sichern die Infrastruktur, aber nicht Ihre Daten

Dies ist viel zu oft eine Annahme – bis es zu einer Sicherheitsverletzung kommt.

Cloud-Anbieter werden einen Best-Effort-Ansatz anwenden, um ihre Hosting-Infrastruktur zu sichern. Sie befassen sich beispielsweise mit Prioritäten wie dem Network Traffic Engineering und der Verhinderung von DDoS-Angriffen (Distributed Denial-of-Service) über ihre Hosting-Infrastruktur.

Die Sicherung von Anwendungen und Daten, die in dieser Infrastruktur bereitgestellt werden, liegt jedoch in der Verantwortung des Kunden.

In Wirklichkeit handelt es sich um einen ungleichmäßigen Händedruck. Ein Großteil der Verantwortung für die Cloud-Sicherheit liegt bei den Kunden, trotz der wichtigen Sicherheitsfunktionen, die Cloud-Anbieter in ihre Plattform integrieren. Unter der Annahme des Gegenteils ist ein schneller Weg zu einer Sicherheitsverletzung.

2. Sie haben nie die volle Kontrolle über Ihre Cloud-Umgebungen

Einer der Vorteile der Cloud besteht darin, dass es einfach ist, Compute-Instanzen zu erstellen und Ressourcen und alle Abhängigkeiten zwischen ihnen vollständig zu automatisieren. Das bedeutet, dass DevOps Betriebsdetails in ihre Orchestrierungslösung einbeziehen können, wodurch manuelle Prozesse überflüssig werden.

Aber nicht alle Ressourcen sind in Ihrer vollen Kontrolle:

- Zu den vollständig kontrollierten Ressourcen gehören unternehmenseigene virtuelle Cloud-Maschinen (VMs) oder Cloud-Speicher.

- Wenn es jedoch Abhängigkeiten vom Zugriff Dritter gibt, wie z. B. Partner, Auftragnehmer oder den Remotezugriff auf diese Ressourcen, liegen diese nur teilweise in Ihrer Kontrolle.

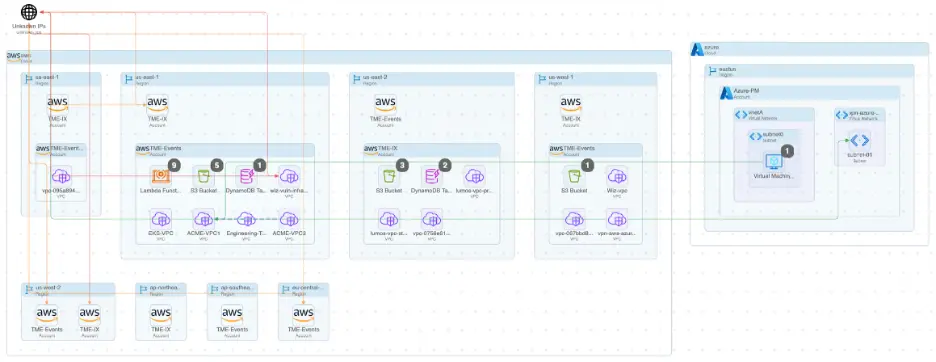

Die durchschnittliche Hybrid-Cloud-Umgebung verfügt über eine große Auswahl an Ressourcen mit unterschiedlichen Kontrollgraden – von der Cloud über das Rechenzentrum bis hin zu Geräten für den Fernzugriff – und das alles innerhalb derselben Gesamtarchitektur.

.webp)

Sie können Best Practices verwenden, um Ihre eigenen Unternehmens-Cloud-Ressourcen zu schützen. Aber können Sie sich darauf verlassen, dass Ihre Partner oder Auftragnehmer die Ressourcen, die sie für den Zugriff auf Ihre Ressourcen verwenden, ordnungsgemäß sichern?

3. Grundlegende menschliche Fehler sind ein Top-Cloud-Risiko

Sie müssen davon ausgehen, dass nicht alle Besitzer von Cloud-Ressourcen Best Practices für die Sicherheit anwenden – ungeachtet dessen, was sie behaupten oder sogar glauben.

Und es ist wahrscheinlich, dass der Ausgangspunkt für ihre Cloud-Sicherheitsprobleme grundlegendes menschliches Versagen ist. Das bedeutet, dass Ihre eigenen Teams möglicherweise ähnliche Fehler machen können.

Tatsächlich sind mehr als die Hälfte aller Sicherheitsverletzungen, die ihren Ursprung in der Cloud haben, auf menschliches Versagen zurückzuführen. Alles, was es braucht, ist ein einfacher Fehler: schwache Passwörter zu wählen, SSH-Schlüssel nicht regelmäßig zu rotieren oder gefährdete Cloud-Workloads nicht zu patchen.

Dies erfordert eine Sicherheitslösung, die die Vertrauensgrenze so nah wie möglich an jede Workload verschiebt, ohne die DevOps-Prioritäten zu beeinträchtigen.

4. Sie können sichern, was Sie nicht sehen können

Cloud-Umgebungen ändern sich ständig. Und viele Unternehmen nutzen mehrere Cloud-Anbieter, um eine hybride Multi-Cloud-Strategie zu entwickeln. Dies stellt Sicherheitsteams vor besondere Herausforderungen bei der Transparenz.

Anwendungen, Workloads und Abhängigkeiten ändern sich ständig bei mehreren Cloud-Anbietern. Diese Komplexität macht es schwierig, Verkehrsflüsse und Ressourcenbeziehungen in Echtzeit vollständig zu verstehen. Ohne diese kritische Transparenz sind Sicherheitsentscheider gezwungen, sich bei der Konfiguration von Schutzmaßnahmen auf Vermutungen zu verlassen. Dadurch entstehen potenzielle Lücken, die Angreifer ausnutzen werden.

Das richtige Transparenz-Tool sollte diese Lücke schließen, indem es einen umfassenden Echtzeit-Einblick in den gesamten Datenverkehr und die Anwendungsabhängigkeiten in Ihrer gesamten Cloud-Umgebung in jeder Größenordnung bietet. Suchen Sie nach Lösungen, die diese Beziehungen sowohl auf Makro- als auch auf Mikroebene visualisieren können und Ihnen helfen, Anomalien und potenzielle Bedrohungen zu erkennen, bevor sie Schaden anrichten können.

Zero Trust: Der beste Ansatz für moderne Cloud-Sicherheit

Eine Zero-Trust-Sicherheitsarchitektur ermöglicht dies – und ist absolut erforderlich. Die Cloud ist zum Spielplatz von Cyberkriminellen geworden. Hier sind einige der jüngsten Beispiele für Bedrohungen aus der Cloud:

- Kobalos verwendet einen kompromittierten Host als Command-and-Control-Server (C2), um sensible Daten von Cloud-Workloads zu stehlen.

- FreakOut verwendet einen kompromittierten Host für Cryptojacking auf Cloud-VMs. Es schürft kostenlos Kryptowährungen und treibt damit die Cloud-Kosten anderer in die Höhe.

- IPStorm verwendet offene Peer-to-Peer (P2P)-Sitzungen zwischen Cloud-Hosts, um bösartigen Code zu übermitteln und auszuführen.

- Drovorub exfiltriert Daten von Cloud-Hosts über offene Ports.

Diese Beispiele haben eines gemeinsam: Sobald sie auf einem kompromittierten Cloud-Workload landen, breiten sie sich schnell auf andere Workloads aus. Auf diese Weise können sie eine große Anzahl von Hosts schnell kompromittieren – oft, bevor ein Tool zur Bedrohungssuche sie überhaupt erkennen kann.

Aus diesem Grund haben Lösungen zur Bedrohungssuche oft Schwierigkeiten, die Ausbreitung von Malware zu verhindern. Sie zeichnen sich zwar durch die Erkennung von Bedrohungen aus, aber wenn eine Bedrohung identifiziert wird, hat sie sich oft bereits ausgebreitet. An diesem Punkt hat das Stoppen der Ausbreitung eine höhere Priorität als die Aufdeckung der Absicht der Bedrohung.

Die Quintessenz ist, dass Bedrohungen daran gehindert werden müssen, sich auszubreiten, bevor sie entdeckt werden.

Mikrosegmentierung ist die Grundlage jeder Zero-Trust-Strategie

Jede Zero-Trust-Architektur muss damit beginnen, den einen gemeinsamen Vektor durchzusetzen, der von allen Bedrohungen zur Ausbreitung verwendet wird: das Segment.

Segmente können groß oder klein erstellt werden:

- Makrosegmente sichern eine Sammlung kritischer Ressourcen, die als Schutzoberfläche bezeichnet wird.

- Mikrosegmente verschieben die Vertrauensgrenze direkt auf jeden Cloud-Workload in jeder Größenordnung.

Mikrosegmentierung ist das angestrebte Ziel. Es erzwingt jeden Workload direkt an der Quelle, auch wenn mehrere auf demselben zugrunde liegenden Cloud-Segment bereitgestellt werden.

Die Mikrosegmentierung muss in der Lage sein, auf potenziell große Zahlen zu skalieren. Das bedeutet, dass es von den Skalierungsgrenzen der Segmentierung entkoppelt werden muss, die von herkömmlichen netzwerkbasierten Lösungen festgelegt werden. Netzwerksegmente sind vorhanden, um Netzwerkprioritäten zu adressieren, aber es gibt Workload-Segmente, um Workload-Prioritäten zu adressieren. Eine Lösung lässt sich nicht gut auf die andere abbilden.

Illumio CloudSecure: Konsistente Mikrosegmentierung in der gesamten hybriden Multi-Cloud

Cloud-Anbieter bieten zwar Tools zum Schutz ihrer eigenen Workloads an, aber diese Tools funktionieren in der Regel nicht über mehrere Clouds, Rechenzentren oder Endpunkte hinweg. Und die Verwendung separater Sicherheitstools für jede Umgebung führt zu Silos. Dies erschwert es, blinde Flecken in der Sicherheit zu erkennen und die Punkte während einer Sicherheitsverletzung zu verbinden, was Ihre Reaktion auf Sicherheitsverletzungen verlangsamt.

Als Teil der Illumio Zero Trust Segmentation (ZTS)-Plattform bietet Illumio CloudSecure eine konsistente Mikrosegmentierung für Cloud-Workloads und passt sich nahtlos an Workloads an, die in Rechenzentren und Endpunkten bereitgestellt werden – alles auf einer einzigen Plattform. Die Plattform von Illumio ermöglicht es Ihnen, den gesamten Netzwerkverkehr in jeder Umgebung und in jeder Größenordnung zu sehen und zu kontrollieren.

.webp)

CloudSecure hilft Ihnen, Cloud-Workloads mit einer agentenlosen Architektur zu erkennen und durchzusetzen. Es erkennt den gesamten Netzwerkverkehr und die Anwendungsabhängigkeiten direkt aus der Cloud. Es verwendet das gleiche Richtlinienmodell im gesamten Netzwerk und stellt die Durchsetzung über Cloud-native Sicherheitstools wie Azure Network Security Groups (NSG) und AWS Security Groups bereit.

Wenn beispielsweise DNS zwischen Workloads offen bleibt, überwacht Illumio diesen DNS-Verkehr weiterhin, um das normale Verhalten zu überprüfen. In der Regel beträgt der DNS-Datenverkehr weniger als 500 Byte pro Abfrage. Wenn Illumio jedoch 10 Gigabyte an Daten erkennt, die sich durch eine DNS-Sitzung bewegen, ist dies wahrscheinlich ein Warnsignal, dass sich etwas Verdächtiges im DNS-Verkehr verbirgt. Illumio blockiert diesen Datenverkehr sofort, ohne darauf zu warten, dass ein Tool zur Bedrohungssuche ihn zuerst findet und analysiert.

Das Ergebnis ist eine Zero-Trust-Architektur, in der Sie alle Segmente in einer nahtlosen Lösung klar sehen und schützen können – unabhängig davon, ob die Umgebung einen agentenbasierten oder agentenlosen Ansatz verwendet.

Eindämmung von Cloud-Sicherheitsverletzungen ohne Komplexität

Cloud-Sicherheit darf nicht länger ein nachträglicher Gedanke sein.

Die Cloud bietet nicht nur eine unübertroffene Flexibilität und Skalierbarkeit, sondern eröffnet auch neue Möglichkeiten für Cyberkriminelle. Um sicher zu bleiben, benötigen Unternehmen einen Zero-Trust-Ansatz, der auf Mikrosegmentierung basiert, um Sicherheitsverletzungen einzudämmen, bevor sie sich ausbreiten.

Durch den Aufbau einer Mikrosegmentierung mit Illumio CloudSecure erhalten Sie die Transparenz und Kontrolle, die Sie benötigen, um Workloads in jeder Umgebung in großem Umfang zu schützen.

Seien Sie auf die nächste unvermeidliche Cloud-Verletzung vorbereitet. Herunterladen Das Handbuch zur Cloud-Resilienz.

.png)