Wie Sie mit Illumio Sicherheitssilos in der hybriden Multi-Cloud beseitigen

Die Cloud-Sicherheit ist überfüllt.

Bei so vielen Tools sowohl von Drittanbietern als auch von Cloud-Anbietern gibt es viele Überschneidungen. Doch leider lassen sie immer noch Lücken.

Cloud-Anbieter verfolgen ein Modell der geteilten Verantwortung: Sie sichern die Cloud-Infrastruktur, aber die Kunden müssen ihre eigenen Daten und Anwendungen sichern. Um Ihnen zu helfen, bietet jeder Anbieter Sicherheitstools an, aber diese Tools sind Cloud-spezifisch. Aus diesem Grund funktionieren AWS-Sicherheitstools nicht in Azure und umgekehrt.

Einige Lösungen versuchen, die Sicherheit über Clouds hinweg zu erweitern, indem sie Netzwerksegmente verknüpfen, aber Transparenz und Durchsetzung bleiben getrennt. Dies führt zu Sicherheitssilos, die es schwieriger machen, Sicherheitsverletzungen schnell zu erkennen und darauf zu reagieren.

In diesem Blogbeitrag gehe ich auf die gängigsten Cloud-Sicherheitslösungen ein, einschließlich ihrer Vorteile und Fallstricke, und warum es wichtig ist, Sicherheitsverletzungen mit Illumio einzudämmen.

Die 2 Arten von Cloud-Sicherheitslösungen von Drittanbietern

Drittanbieter von Sicherheitslösungen verwenden unterschiedliche Methoden, um Daten über mehrere Cloud-Anbieter hinweg zu schützen. Ihre Lösungen lassen sich in der Regel in zwei Haupttypen unterteilen:

- Netzwerklösungen: Diese konzentrieren sich auf die Sicherung von Daten, wenn sie zwischen verschiedenen Cloud-Systemen verschoben werden.

- Lösungen für das Scannen von Workloads: Diese überprüfen Cloud-Anwendungen und -Dateien auf Sicherheitsrisiken.

1. Netzwerklösungen

Netzwerklösungen funktionieren durch die Erstellung von Overlay-Netzwerken, die verschiedene Cloud-Anbieter miteinander verbinden. Virtuelle Netzwerksegmente werden auf den vorhandenen Netzwerken in jeder Cloud ausgeführt und verhalten sich wie Tunnel zwischen Umgebungen.

Wenn ein Unternehmen beispielsweise über Ressourcen sowohl in AWS als auch in Azure verfügt, baut ein Sicherheitsanbieter ein Overlay-Netzwerk "auf" beiden auf. Anschließend platzieren sie virtuelle Firewalls oder andere Sicherheitstools für virtuelle Netzwerke an wichtigen Punkten, um den Datenverkehr zwischen den Cloud-Netzwerken zu überprüfen. Dies trägt dazu bei, dass Daten sicher sind, wenn sie zwischen verschiedenen Cloud-Systemen übertragen werden.

Der Hauptvorteil dieses Ansatzes besteht darin, dass ein Netzwerk erstellt wird, das über verschiedene Cloud-Anbieter hinweg funktioniert. Es ist agnostisch für jede zugrunde liegende Cloud-Infrastruktur, was die Verwaltung erleichtert.

Da bei dieser Methode virtuelle Firewalls ähnlich wie bei der herkömmlichen Rechenzentrumssicherheit verwendet werden, ist sie Unternehmen, die bereits netzwerkbasierte Sicherheit einsetzen, vertraut. Unternehmen mit lokalen Sicherheitssystemen werden in dieser Lösung eine Erweiterung dessen finden, was sie bereits haben.

Die Herausforderung bei diesem Ansatz besteht darin, dass ein virtuelles System über ein anderes gelegt wird. Cloud-Netzwerke sind bereits virtuell, und das Hinzufügen einer weiteren virtuellen Sicherheitsebene kann die Situation verlangsamen. Jeder Schritt im Prozess muss mehrmals "nach unten" übersetzt werden, bevor er die eigentliche Cloud-Infrastruktur erreicht, was die Arbeitsabläufe weniger effizient machen kann.

Ein weiteres Problem ist die zusätzliche Komplexität. Sie müssen sowohl das integrierte Netzwerk der Cloud als auch das zusätzliche Sicherheitsnetzwerk verwalten, das vom Anbieter erstellt wurde.

Das bedeutet, dass doppelt so viele Netzwerke im Vergleich zu einem herkömmlichen Rechenzentrum verwaltet werden müssen. Und in der Cybersicherheit ist Komplexität der Feind – sie erschwert es, Angriffe schnell zu erkennen und darauf zu reagieren.

2. Lösungen für das Scannen von Arbeitslasten

Eine weitere gängige Methode zum Sichern mehrerer Clouds ist das Scannen von Workloads. Genau wie Cybersicherheitstools, die Rechenzentrumsserver und Endgeräte auf Bedrohungen scannen, scannen viele Sicherheitsanbieter Cloud-Ressourcen auf Schwachstellen oder Angriffe.

Ein Beispiel ist die Cloud-Native Application Protection Platform (CNAPP). CNAPP scannt Cloud-Workloads auf Bedrohungen und Schwachstellen und konzentriert sich darauf, sie sicher zu halten und reibungslos zu betreiben.

Wenn eine Cloud-Ressource angegriffen wird, versuchen die CNAPP-Tools, die Bedrohung schnell zu beseitigen oder die Sicherheitslücke zu schließen, die sie ermöglichte. Ziel ist es, die Sicherheit und den ordnungsgemäßen Betrieb von Cloud-Systemen zu gewährleisten.

Diese Methode folgt einem Detect-and-Respond-Ansatz. Aber es hat eine große Schwäche: Bedrohungen verbreiten sich schneller, als Sicherheitsteams reagieren können.

Selbst wenn ein Angriff auf eine Cloud-Ressource gefunden und gestoppt wird, ist der Schaden bereits angerichtet – er hat sich wahrscheinlich auf andere verbundene Ressourcen ausgeweitet. In der Cybersicherheit besteht die größte Herausforderung nicht nur darin, Bedrohungen zu erkennen, sondern auch darin, ihre Ausbreitung so schnell wie möglich zu verhindern.

Mikrosegmentierung: Eindämmung von Sicherheitsverletzungen, bevor sie sich ausbreiten

Cyberbedrohungen gibt es in vielen Formen, aber sie alle haben ein Ziel: sich zu bewegen. Das erste System, das sie infizieren, ist nicht ihr eigentliches Ziel – es ist nur ein Weg hinein. Von dort aus verbreiten sie sich, und in der Cloud können sie sich nur durch Segmente bewegen.

Segmente verbinden Cloud-Ressourcen und sind damit der einzige Weg, den Bedrohungen nehmen können. Es ist entscheidend, diese Bewegung zu stoppen. Menschliches Versagen ist unvermeidlich, und viele Cloud-Verstöße passieren aufgrund einfacher Fehler.

Schulungen können zwar hilfreich sein, aber der beste Weg, einen Angriff zu stoppen, besteht darin, die Bewegung zwischen Cloud-Ressourcen zu kontrollieren, unabhängig davon, wie weit die Bedrohung fortgeschritten ist.

Dies ist bei KI-gestützter Malware umso wichtiger. Während einige eine KI-getriebene Cyber-Apokalypse befürchten, ist eines sicher: KI-Bedrohungen müssen sich noch bewegen. Genau wie die heutigen Bedrohungen sind sie auf Segmente angewiesen, um sich zu verbreiten. Aus diesem Grund muss die Segmentierung die Grundlage jeder Cybersicherheitsstrategie sein – sie ist der Schlüssel, um Angriffe jetzt und in Zukunft zu stoppen.

Verschaffen Sie sich mit Illumio Transparenz über Multi-Cloud-Ressourcen

Die Segmentierung konzentriert sich auf die Sicherung der Verbindungen zwischen Workloads, nicht nur auf die Workloads selbst.

Illumio Segmentation legt eine Grundlage für das normale Verhalten des Datenverkehrs über diese Verbindungen fest und ergreift Maßnahmen, wenn etwas Ungewöhnliches passiert.

Im Gegensatz zu herkömmlichen Sicherheitstools, die darauf warten, dass eine Bedrohung erkannt wird, bevor sie reagieren, dreht Illumio den Prozess um – es handelt, bevor sich eine Bedrohung ausbreitet.

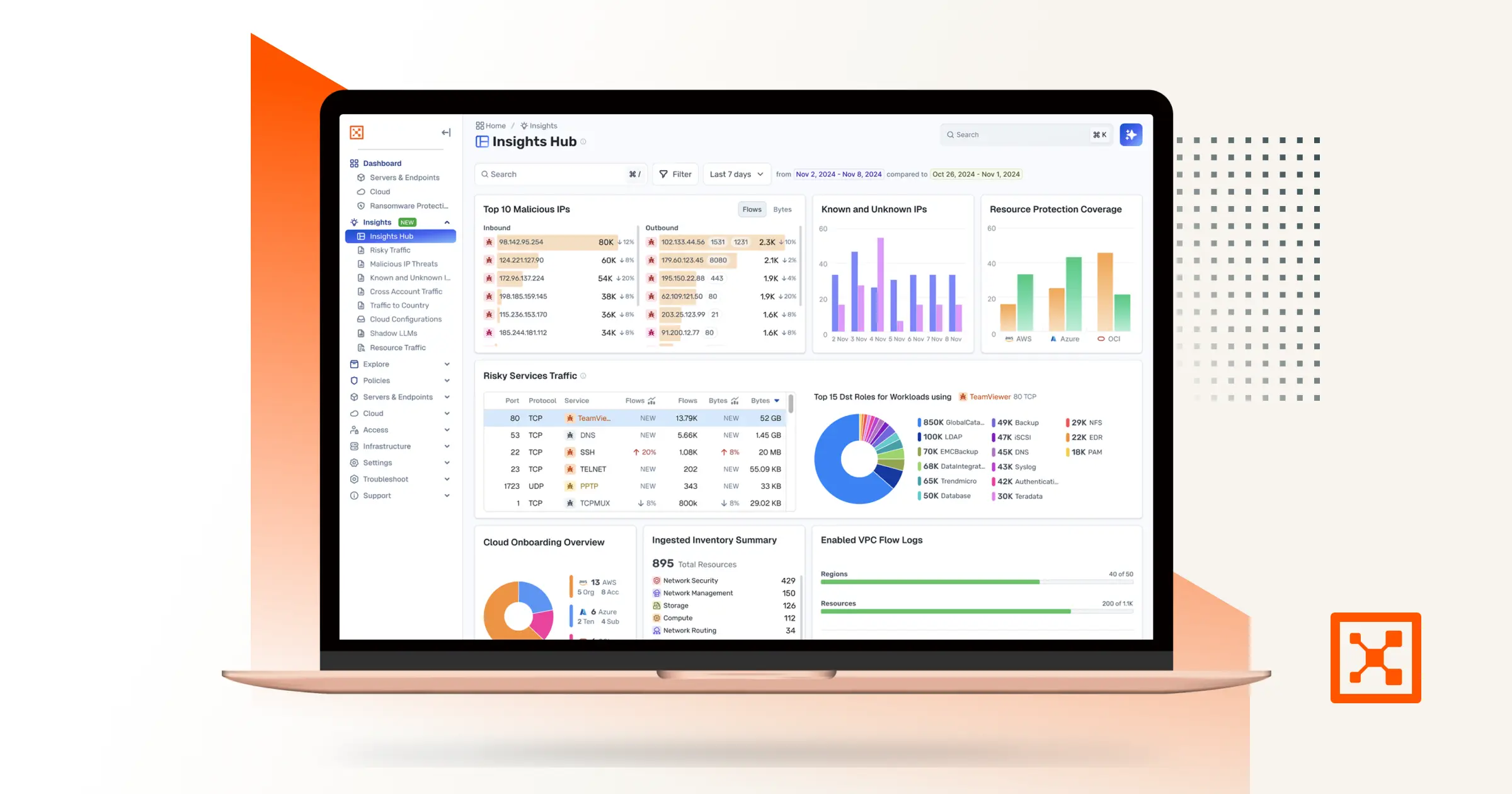

Um dies zu erreichen, ist Transparenz der Schlüssel. Cloud-Umgebungen sind jedoch oft isoliert, was es schwierig macht, mehrere Cloud-Anbieter zu erkennen. Illumio löst dieses Problem, indem es End-to-End-Transparenz über alle Cloud-Verbindungen bietet, ohne sich auf komplexe Netzwerktools verlassen zu müssen oder darauf zu warten, dass ein Scan-Tool ein Problem findet.

Illumio bildet alle Cloud-Ressourcen und deren Abhängigkeiten über verschiedene Cloud-Anbieter hinweg ab. Auf diese Weise können Sicherheitsteams klar sehen, wie Ressourcen interagieren, was der erste Schritt zu ihrer Sicherung ist.

.webp)

KI-gestützte Erkenntnisse helfen, Risiken schneller zu erkennen. Illumio sammelt und analysiert Cloud-Aktivitäten und deckt Schwachstellen auf, die sonst nur schwer zu finden wären.

Mit Illumio erkennen Sie Bedrohungen nicht nur – Sie stoppen sie, bevor sie sich ausbreiten.

Nutzen Sie das Richtlinienmodell von Illumio, um die Sicherheit mit Cloud-nativen Tools durchzusetzen

Illumio verwendet ein einfaches, auf Labels basierendes Richtlinienmodell, um Workloads auf der Grundlage von Geschäftsfunktionen oder Anwendungen zu identifizieren – nicht auf Netzwerkadressen. Dasselbe Modell funktioniert für hybride Multi-Clouds, Rechenzentren und Endpunkte und gewährleistet überall einen konsistenten Sicherheitsansatz.

Illumio ordnet Cloud-Tags Illumio-Labels zu, die dann Richtlinien zwischen Ressourcen definieren. Diese Richtlinien werden automatisch über Cloud-native Tools wie AWS Security Groups und Azure NSGs durchgesetzt und bieten klare Transparenz und optimierte Durchsetzung in einem einheitlichen Workflow.

Konsistente Segmentierung in der Cloud

Illumio kombiniert End-to-End-Transparenz mit einem einfachen, für Menschen lesbaren Richtlinienmodell. Es handelt sich um eine skalierbare Segmentierungslösung für Cloud-Umgebungen, die blinde Flecken beseitigt.

Illumio ersetzt keine Workload-Sicherheitstools. Er vervollständigt sie, indem er sich auf das konzentriert, worauf sich alle Bedrohungen verlassen: die Bewegung durch Segmente.

Durch die Kartierung und Durchsetzung aller Segmentverhaltensweisen stoppt Illumio selbst unentdeckte Bedrohungen, die an fortschrittlichen Sicherheitstools wie CNAPP vorbeischlüpfen.

Segmentierung ist die Grundlage der Cloud-Sicherheit, und Illumio macht es möglich.

Testen Sie Illumio noch heute. Starten Sie Ihre demo.

.png)

.webp)

.webp)