Wie Sie Sicherheitsverletzungen eindämmen und die Kontrolle in Ihrer Multi-Cloud-Umgebung zurückgewinnen können

Die Cloud-Einführung sollte alles schneller machen. Es machte die Dinge auch viel unschärfer.

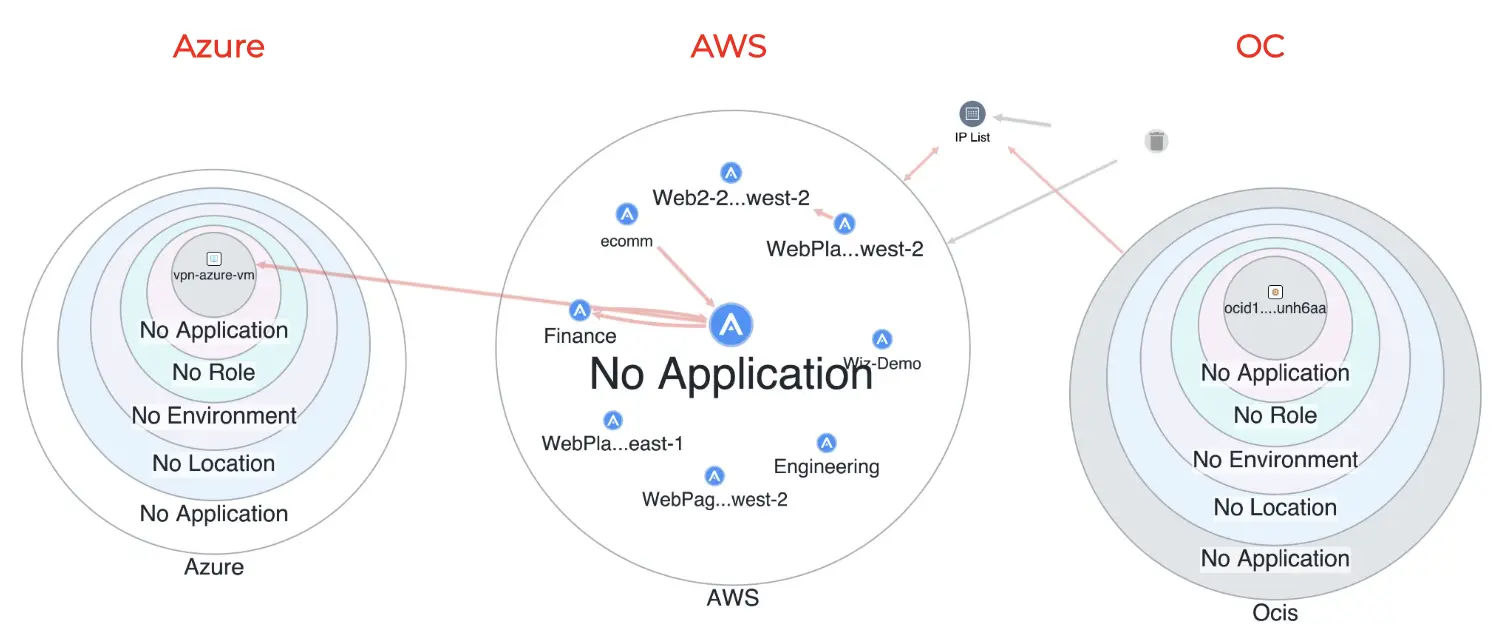

Heutzutage leben die meisten Unternehmen in einer Multi-Cloud-Welt. Sie haben Workloads in AWS, Azure, OCI und manchmal allen dreien. Jede Plattform bietet ihre eigene Art der Verwaltung von Ressourcen, der Sicherung von Workloads und des Markierens von Ressourcen.

Aber keines dieser Tools wurde für die Zusammenarbeit entwickelt. Das ist ein Problem.

Sicherheitsteams sind gezwungen, Schutzmaßnahmen mit Cloud-nativen Tools zusammenzuschustern, die nicht dieselbe Sprache sprechen. Das Ergebnis sind große Transparenzlücken, Richtliniensilos und übersehene Risiken. Wenn Angreifer durch die Maschen schlüpfen – was immer der Fall ist –, können sie sich schnell ungehindert ausbreiten.

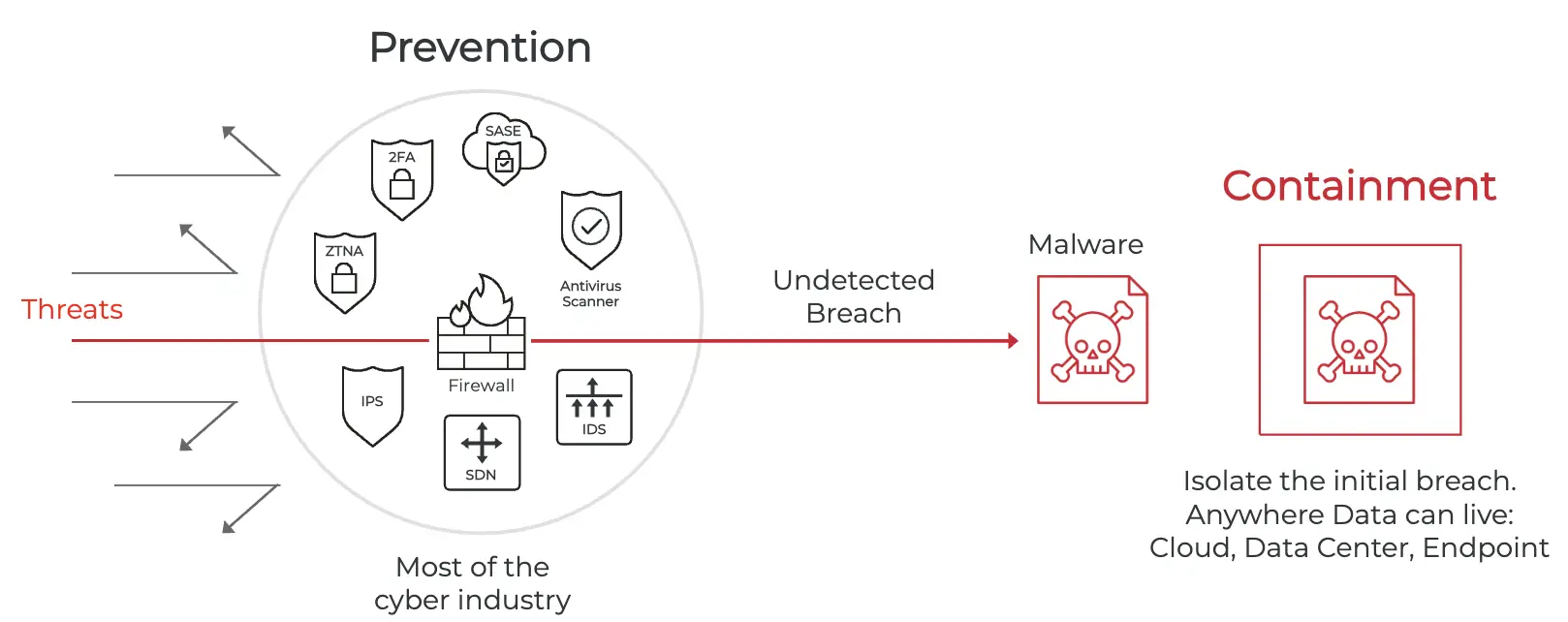

Es ist nicht ein Mangel an Sicherheitstools. Es ist ein Mangel an Eindämmung von Sicherheitsverletzungen. Und hier kommt Illumio ins Spiel.

Erkennen, segmentieren und Eindämmen von Cloud-Verstößen

Bei Illumio helfen wir Unternehmen, die Grenzen der Präventionsinstrumente zu überwinden. Unsere Plattform zur Eindämmung von Sicherheitsverletzungen bietet Ihnen die Transparenz und Kontrolle, um alles in Ihren hybriden Multi-Cloud-Umgebungen zu sehen und einzudämmen.

Wie sieht das in der Praxis aus?

Angenommen, Sie haben Workloads, die in AWS ausgeführt werden, Container, die in Azure gestartet werden, und verwaltete Datenbanken, die in OCI gespeichert sind. Jede dieser Umgebungen verfügt über unterschiedliche Tagging-Systeme, Richtlinien und Telemetrieformate. Illumio bringt all dies in ein einziges Richtlinienmodell ein, das nicht nur in Clouds, sondern auch vor Ort und am Endpunkt funktioniert.

Wir erfassen Flow-Telemetriedaten und Metadaten von jedem Cloud-Anbieter, ordnen sie einem einheitlichen labelbasierten Framework zu und geben Ihnen einen genauen Echtzeit-Überblick darüber, wie Workloads kommunizieren.

Von dort aus können Sie den Datenverkehr basierend auf der Geschäftslogik und nicht auf Netzwerkkonstrukten segmentieren und die laterale Bewegung stoppen, bevor sie beginnt.

Unsere Cloud-Sicherheitsarchitektur

Hier erfahren Sie, wie wir Multi-Cloud-Sicherheit konsistent und skalierbar machen.

Wir beginnen mit der Erfassung von Flow-Daten aus Cloud-nativen Quellen. Denken Sie an VPC-Flow-Protokolle in AWS oder NSG-Flow-Protokolle in Azure. Diese Daten geben Aufschluss darüber, welche Ressourcen wann und wie oft miteinander kommunizieren.

Gleichzeitig ziehen wir Objektmetadaten, einschließlich Tags, Labels und Instanzdetails, aus jeder Cloud ein. Diese helfen dabei, das "Wer" und "Was" hinter diesen Abläufen zu definieren. Dann ordnen wir diese Informationen dem labelbasierten Richtlinienmodell von Illumio zu und schaffen so eine gemeinsame Sprache für die Sicherheit in allen Umgebungen.

Von dort aus wird alles sichtbar. Und sobald es sichtbar ist, wird es mit Segmentierung durchsetzbar. Sehen Sie sich eine Demo dieses Prozesses an:

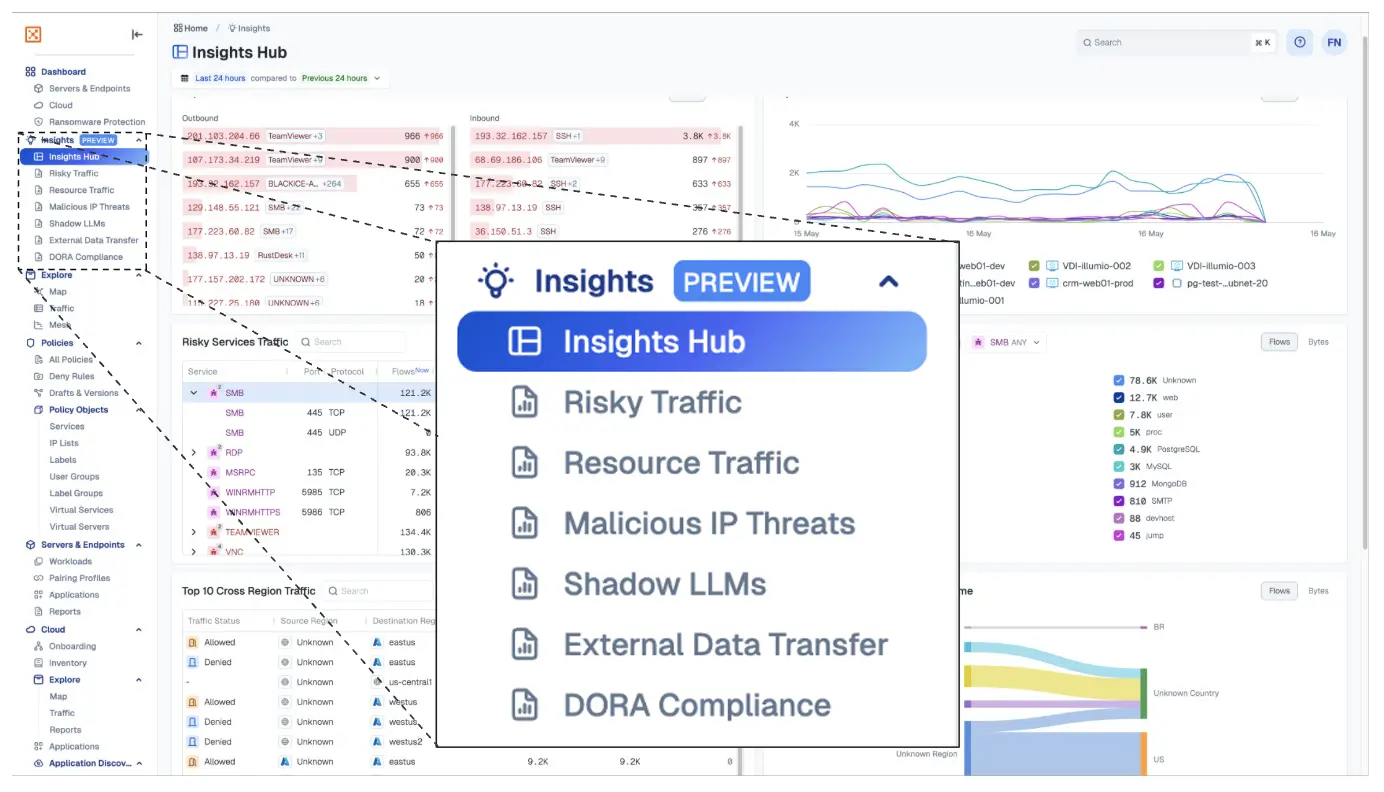

Transparenz allein reicht jedoch nicht aus, wenn Sie Tausende von Ressourcen und Millionen von Verbindungen verwalten. Hier kann Illumio Insights helfen.

Insights deckt automatisch die riskantesten Verbindungen und Fehlkonfigurationen auf und hilft Sicherheitsteams, Prioritäten zu setzen, was am wichtigsten ist. Wenn eine Workload übermäßig dem Internet ausgesetzt ist, mit einer nicht verwalteten Ressource kommuniziert oder auf unerwartete Weise kommuniziert, wird sie von Insights schnell gekennzeichnet.

Anstatt im Lärm zu ertrinken, erhalten Sie einen klaren Blick darauf, was Aufmerksamkeit erfordert und warum.

Mit diesen Informationen können Sie dann Segmentierungsrichtlinien schreiben, die Umgebungen isolieren, den Ost-West-Datenverkehr sperren und verhindern, dass Workloads auf eine Weise kommunizieren, die sie nicht sollten, unabhängig davon, wo sie sich befinden. Und das gleiche Richtlinienmodell funktioniert in Ihrem lokalen Rechenzentrum und auf Ihren Endpunkten.

Veraltete Cloud-Sicherheitstools funktionieren nicht

Die meisten Cloud-Sicherheitsansätze beruhen immer noch auf dem gleichen alten Modell: Versuchen Sie, Bedrohungen fernzuhalten, und hoffen Sie, dass Sie diejenigen finden, die sich einschleichen.

Das Präventionsdenken funktionierte, als Ihr Perimeter eine physische Firewall um ein Rechenzentrum herum war. Aber in der Cloud gibt es keinen Perimeter – nur eine ständig wachsende Ausdehnung kurzlebiger Ressourcen.

Cloud-Anbieter bieten native Sicherheitskontrollen, die jedoch von Natur aus isoliert sind. AWS-Sicherheitsgruppen funktionieren in AWS. Azure-NSGs funktionieren in Azure. Nichts gibt Ihnen ein einheitliches Bild davon, wie Ihre Workloads kommunizieren, geschweige denn eine Möglichkeit, sie umgebungsübergreifend zu steuern.

Diese Fragmentierung ist es, die Angreifer ausnutzen. Wenn Sie nicht sehen können, wie die Dinge zusammenhängen, können Sie nicht verhindern, dass sich eine Bresche seitlich bewegt, sobald sie sich im Inneren befindet. So wird aus einer kleinen Kompromittierung ein großer Vorfall.

Die Eindämmung von Sicherheitsverletzungen ist die Zukunft der Cloud-Sicherheit

Tatsache ist, dass Sie nicht alles erkennen können und nicht jeden Angriff an Ihrem Netzwerkperimeter stoppen werden. Aus diesem Grund sind Transparenz und Segmentierung so wichtig – und warum der Kontext entscheidend ist.

Wenn eine Workload in Azure kompromittiert wird, können Sie mit Illumio den Explosionsradius eindämmen, bevor er sich auf Ihre von AWS gehosteten Anwendungen ausbreitet. Und mit Insights, die ständig Flussmuster und Gefährdungsstufen analysieren, wissen Sie, wo sich diese Risiken aufbauen, lange bevor ein Angreifer einen Vorteil daraus ziehen kann.

Sie müssen nicht in jeder Cloud benutzerdefinierte Regeln schreiben, Abhängigkeiten manuell aufspüren oder darauf hoffen, dass Ihre Erkennungstools die Bedrohung rechtzeitig finden. Sie setzen Richtlinien einfach überall durch, basierend auf dem Geschäftskontext, nicht auf IPs oder Cloud-Zonen, und verwenden Insights, um Ihren nächsten Schritt zu leiten.

Das ist die Stärke von Illumio. Sie ersetzt nicht die Prävention. Es vervollständigt es.

Fallstudie: Wie Ixom seine Multi-Cloud-Umgebung mit Illumio absicherte

Ixom ist ein weltweit führendes Unternehmen in der chemischen Herstellung. Wie viele andere Unternehmen arbeitet es in einer hybriden Umgebung, in der sich einige Ressourcen vor Ort und andere in der Cloud befinden.

Vor Illumio hatte das Unternehmen Probleme mit der Transparenz und Segmentierung seiner Infrastruktur. Nach der Bereitstellung unserer Plattform konnte es:

- Visualisieren Sie Anwendungsabhängigkeiten über Umgebungen hinweg

- Konsequente Durchsetzung der Segmentierungsrichtlinie, ohne sich auf native Kontrollen verlassen zu müssen

- Eindämmung von Sicherheitsverletzungen schnell und mit minimalem manuellen Aufwand

Die Komplexität der Cloud ist unvermeidlich. Katastrophale Sicherheitsverletzungen müssen nicht sein.

Der Wechsel in die Cloud verlangsamt sich nicht – und Angreifer auch nicht. Aber Sie müssen nicht mit blinden Flecken leben oder darauf hoffen, dass Erkennungstools alles rechtzeitig erfassen.

Mit Illumio erhalten Sie eine einzige Quelle der Wahrheit für die Konnektivität von Cloud-Workloads und eine einzige Möglichkeit, Richtlinien in jeder Umgebung durchzusetzen. Auf diese Weise stoppen Sie laterale Bewegungen, dämmen unvermeidliche Sicherheitsverletzungen ein und gewinnen die Kontrolle über Ihre Cloud-Sicherheit zurück.

Sind Sie bereit, von reaktiver Cloud-Sicherheit zu proaktiver Eindämmung von Sicherheitsverletzungen überzugehen? Herunterladen Das Handbuch zur Cloud-Resilienz heute, um zu erfahren, wie.

.png)

.webp)