Sicherheitsverletzung

Viele von uns haben es schon einmal erlebt – wir loggen uns in ein Online-Konto ein, nur um festzustellen, dass wir gehackt wurden. Wir haben den Zugriff verloren, und es besteht eine gute Chance, dass zumindest einige unserer sensiblen, persönlichen Daten jetzt in unbekannten Händen sind. Aber Datendiebstahl passiert nicht nur Einzelpersonen; Häufig werden Unternehmen und andere Organisationen Opfer von Sicherheitsverletzungen in Unternehmen.

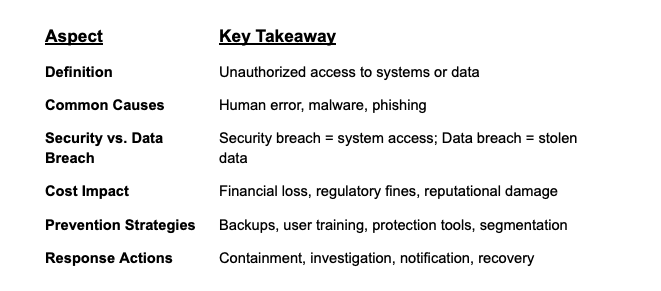

Eine Sicherheitsverletzung liegt vor, wenn ein Angreifer die Sicherheitskontrollen eines Unternehmens umgeht, um sich unbefugten Zugriff auf Systeme und Daten zu verschaffen. Schauen wir uns die Arten von Sicherheitsverletzungen genauer an und warum sie auftreten.

Individuell vs. Verstöße gegen das Unternehmen

- Einzelpersonen können feststellen, dass sie gehackt wurden, wenn sie aus Konten ausgesperrt sind, oder ungewöhnliche Aktivitäten bemerken, die oft ein Zeichen für die Offenlegung personenbezogener Daten sind.

- Unternehmen sind mit Sicherheitsverletzungen konfrontiert, die auf sensible Vermögenswerte wie Kreditkartendaten, Sozialversicherungsnummern, Gesundheitsakten und medizinische Informationen oder interne Finanzdokumente abzielen.

Warum es zu Sicherheitsverletzungen kommt

1. Menschliches Versagen

Fehlkonfigurationen, ungesicherte Geräte oder versehentlich freigegebene Dateien können Angreifern Tür und Tor öffnen. Ein Shred-it-Bericht aus dem Jahr 2019, der auf einer Ipsos-Umfrage basiert, ergab, dass 47 % der Führungskräfte Datenschutzverletzungen auf menschliches Versagen oder versehentlichen Verlust durch einen Mitarbeiter zurückführten.

2. Schadsoftware

Phishing-E-Mails, bösartige Downloads oder gefälschte Apps können Malware enthalten, die darauf abzielt, Anmeldedaten zu stehlen, Benutzer auszuspionieren oder Daten zu verschlüsseln, um Lösegeld zu erpressen.

Sicherheitsverletzung vs. Datenschutzverletzung

- Unter einer Sicherheitsverletzung versteht man den unbefugten Zugriff auf IT-Systeme oder Netzwerke.

- Eine Datenschutzverletzung bezieht sich auf den Diebstahl oder die Offenlegung tatsächlich sensibler Informationen, oft als Folge einer Sicherheitsverletzung.

Kosten einer Sicherheitsverletzung

- Direkte Kosten: Untersuchung von Vorfällen, Eindämmung, behördliche Bußgelder und Systemwiederherstellung.

- Gemeinkosten: Ausfallzeiten, Schädigung des Markenrufs und Kunden- oder Benutzerabwanderung.

So verhindern Sie eine Sicherheitsverletzung

Ergreifen Sie proaktive Maßnahmen, um die Wahrscheinlichkeit und die Auswirkungen einer Sicherheitsverletzung zu verringern:

- Schulung der Mitarbeiter

Informieren Sie Ihre Mitarbeiter über Phishing, Passworthygiene und sichere Datenpraktiken. - Regelmäßige Backups

Bewahren Sie sichere Backups auf, um sich vor Datenverlust durch Sicherheitsverletzungen oder Ransomware zu schützen. - E-Mail und Endpunkt-Schutz

Stellen Sie Tools bereit, die Phishing-Versuche erkennen, Anhänge scannen und Malware blockieren. - Netzwerk-Segmentierung

Verwenden Sie Zero-Trust-Prinzipien und Mikrosegmentierung, um laterale Bewegungen im Falle eines Verstoßes zu begrenzen.

Reaktion auf eine Sicherheitsverletzung

Wenn es zu einer Sicherheitsverletzung kommt, ist eine schnelle Reaktion von entscheidender Bedeutung. Zu den Schritten gehören:

- Isolieren Sie betroffene Systeme oder Netzwerke.

- Führen Sie eine forensische Untersuchung durch, um den Umfang zu bestimmen.

- Benachrichtigen Sie die Betroffenen in Übereinstimmung mit den Gesetzen.

- Beheben Sie Schwachstellen und stellen Sie sie aus sauberen Backups wieder her.

Warum das wichtig ist

Sicherheitsverletzungen sind mehr als nur technische Pannen: Sie sind Geschäftsrisiken mit rechtlichen, finanziellen und reputationsbezogenen Folgen. Unternehmen müssen eine proaktive, auf Sicherheitsverletzungen vorbereitete Sicherheitslage einführen, die den Schwerpunkt auf Eindämmung, Ausfallsicherheit und Reaktionsbereitschaft legt.

Mit der Segmentierung von Illumio können Unternehmen die Auswirkungen von Sicherheitsverletzungen begrenzen, indem sie Angriffe eindämmen, bevor sie sich ausbreiten, und so die Sicherheit von innen nach außen stärken.

.png)

.webp)

%20(1).webp)