Wie SWACRIT und ROS\\TECH mit Illumio die Segmentierungslücke geschlossen haben

Erst nachdem die Migration abgeschlossen war, wurde die Lücke deutlich.

SWACRIT Systems, ein schnell wachsender High-Tech-Hersteller und Mitglied der Swarovski-Gruppe, hatte gerade eine komplexe Domain-Migration abgeschlossen.

Auf dem Papier sah alles sicher aus. Aber irgendetwas fehlte.

"Wir stellten fest, dass wir eine gut strukturierte Architektur hatten, aber keine wirkliche Netzwerksegmentierung", sagt Daniel Hofer, IT-Systemingenieur bei SWACRIT. "Das hinterließ eine kritische Lücke in unserer Sicherheitslage."

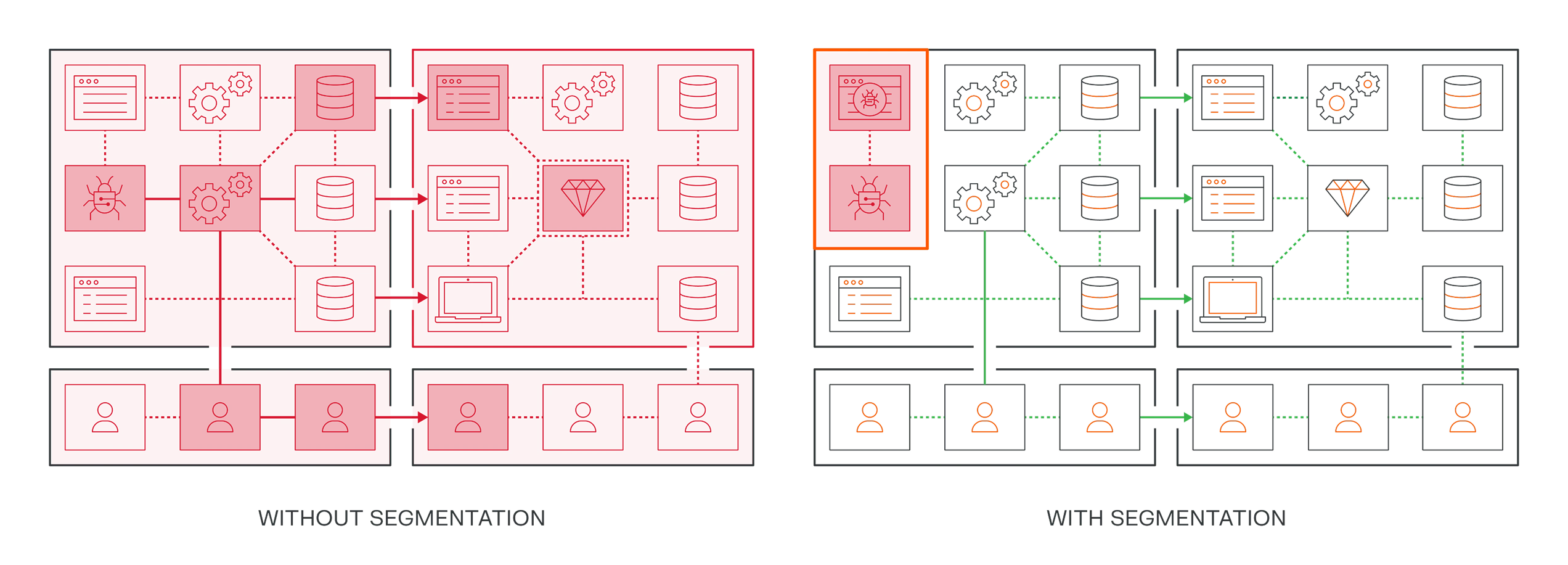

Die Domain wurde modernisiert, aber das Netzwerk war flach. Und in einer Welt eskalierender Bedrohungen bedeutete dies, dass sich eine Sicherheitsverletzung schnell ausbreiten konnte.

Diese Erkenntnis war der Startschuss, um die Segmentierungslücke zu schließen und die Zero-Trust-Strategie von SWACRIT zu stärken.

In einem kürzlich durchgeführten Illumio-Webinar sprach Hofer gemeinsam mit Robert Rostek, CEO des Cybersicherheitsberatungsunternehmens ROS\\TECH, und Trevor Dearing, Director of Critical Infrastructure Solutions bei Illumio, darüber, wie Illumio ihnen geholfen hat, das Problem zu identifizieren, Mikrosegmentierung zu implementieren und Transparenz und Kontrolle zu erlangen, die herkömmliche Firewalls einfach nicht bieten konnten.

Von starken Identitätskontrollen bis hin zu einer Segmentierungslücke

SWACRIT hatte kürzlich seine IT-Umgebung modernisiert und dabei Best Practices für Active Directory (AD)-Härtung, abgestuften administrativen Zugriff und allgemeine Cyberhygiene befolgt.

"Wir haben auf der Seite der Identität und der Berechtigungen alles richtig gemacht", sagte Hofer. "Aber es fehlte ein Teil – die Netzwerksegmentierung."

ROS\\TECH half bei den ersten Härtungsbemühungen.

"Wir beginnen jedes Projekt mit den Grundlagen", sagt Rostek. "Haben Sie Backups? Haben Sie die Legacy-Einstellungen entfernt? Sind Ihre Admin-Arbeitsplätze sicher? Sobald das erledigt ist, ist die nächste Priorität die Segmentierung, sowohl für die Identität als auch für das Netzwerk."

Zunächst wurde die traditionelle VLAN-basierte Segmentierung in Betracht gezogen. Aber Rostek wies schnell auf die Grenzen hin.

"Wir betreiben seit Jahren eine klassische VLAN-Segmentierung", sagte er. "Es ist möglich, es zu implementieren, aber es ist unglaublich schwierig, es im Laufe der Zeit aufrechtzuerhalten. Netzwerke verändern sich ständig – neue Server, neue Software, wechselnde Rollen. VLANs können da nicht mithalten."

Warum SWACRIT sich für hostbasierte Segmentierung mit Illumio entschieden hat

Anstelle traditioneller Ansätze entschied sich SWACRIT für eine hostbasierte Segmentierung mit Illumio. Die Entscheidung fiel auf ein Wort: Flexibilität.

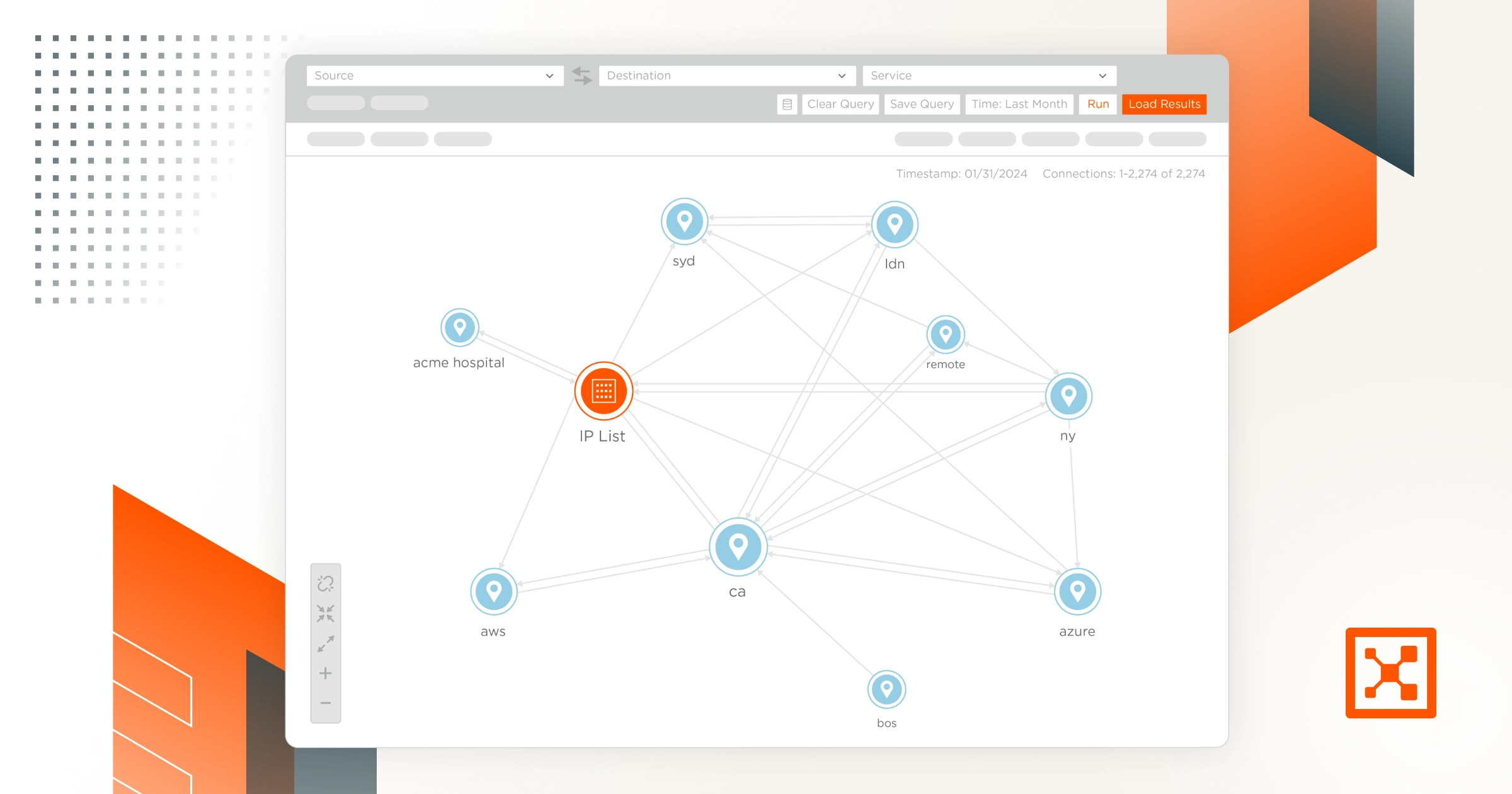

"Der Einsatz des Illumio-Agenten war unkompliziert", sagte Hofer. "Und da wir mit dem reinen Sichtbarkeitsmodus begonnen haben, hatten wir Zeit, zu lernen, bevor wir Änderungen vornehmen konnten."

Diese Beobachtungsphase dauerte etwas mehr als einen Monat. In dieser Zeit analysierte das Team Kommunikationsmuster, identifizierte risikoreiche Pfade und begann mit der Erstellung granularer Richtliniensätze, ohne den Geschäftsbetrieb zu stören.

"Ausschlaggebend für die einfache Umsetzung war die einfache Umsetzung", erklärt Hofer. "Mit Illumio konnten wir sehen, was passierte, und dann Regeln auf der Grundlage realer Daten erstellen."

Diese Sichtbarkeit ging über den einfachen Datenverkehr hinaus. "Bei Hardware-Firewalls kann es sein, dass Sie Quelle und Ziel sehen", sagt Robert. "Mit Illumio sieht man den Benutzer, den Prozess und den Kontext. Das ist ein Game-Changer."

Ausschlaggebend für die einfache Implementierung war die Entscheidung. Illumio ermöglichte es uns, zu sehen, was passierte, und dann Regeln auf der Grundlage realer Daten zu erstellen.

Transparenz in Sicherheit verwandeln

Sobald Illumio vollständig implementiert war, gingen die Vorteile über die Segmentierung hinaus.

Rostek hob zwei Kernprioritäten hervor: die Sicherung administrativer Wege und die Beseitigung unnötiger Peer-to-Peer-Kommunikation.

"Wir konnten festlegen, wer RDP in Jumpboxes schalten konnte, wer auf kritische Systeme zugreifen konnte und wo Verwaltungsprotokolle wie WinRM verwendet werden konnten", sagte er.

Auf der Client-Seite ermöglichte Illumio dynamische, labelbasierte Regeln , die laterale Bewegungen stoppten, ohne legitime Arbeitsabläufe zu stören.

"Wir haben die Kommunikation von Kunde zu Kunde komplett blockiert, mit Ausnahme dessen, was benötigt wurde", sagte Rostek. "Und wir mussten IP-Adressen nicht fest codieren oder Ausnahmen manuell verwalten. Die Labels haben sich darum gekümmert."

Auf der Suche nach dem Unbekannten: Schattendienste und Fehlkonfigurationen

Illumio hat nicht nur die Sicherheit verbessert. Es wurden auch Fehlkonfigurationen und Schatten-IT aufgedeckt.

"Mein Lieblingsbeispiel ist, als wir sahen, wie unsere Hauptfirewall versuchte, auf einen Druckserver zu drucken", sagte Rostek lachend. "Das machte offensichtlich keinen Sinn. Es stellte sich heraus, dass jemand eine NAT-Einstellung falsch angeklickt hatte. Ohne Illumio hätten wir es nie erwischt."

Zu den weiteren Entdeckungen gehörten Maschinen, auf denen Musik-Streaming-Plattformen liefen, und vergessene Überwachungsagenten, die immer noch über das Netzwerk sendeten. "Das waren keine Drohungen", sagte Robert, "aber es waren Anzeichen für Hygieneprobleme, die wir jetzt beseitigen konnten."

Für Hofer gab die detaillierte Verkehrsvisualisierung von Illumio einen noch nie dagewesenen Einblick in die Infrastruktur von SWACRIT.

"Es hat uns geholfen, die Kommunikation über geografische Standorte, interne Systeme und sogar unser ERP-Ökosystem hinweg zu verstehen", sagte er. "Das Tag-basierte System machte es einfach, komplexe Traffic-Muster auch in großem Maßstab zu interpretieren."

Aufbau moderner Sicherheit, die skalierbar ist

Mit Niederlassungen in Österreich, Deutschland und der Tschechischen Republik – und einem Wachstumskurs, der die Mitarbeiterzahl seit 2015 vervierfacht hat – war Skalierbarkeit ein Muss.

"Bei herkömmlichen Firewall-Ansätzen bedeutet Wachstum, neue Hardware zu kaufen und die Netzwerkkapazität zu erhöhen", so Hofer. "Bei Illumio installieren wir einfach einen Agenten und bringen ein Etikett an. Die Regeln folgen automatisch."

Bei herkömmlichen Firewall-Ansätzen bedeutet Wachstum, neue Hardware zu kaufen und die Netzwerkkapazität zu erhöhen. Bei Illumio installieren wir einfach einen Agenten und versehen ihn mit einem Label. Die Regeln folgen automatisch.

Sogar die OT-Systeme von SWACRIT – einschließlich Fertigungsmaschinen, auf denen keine herkömmlichen Betriebssysteme ausgeführt werden – wurden abgedeckt.

"Wir haben sie als nicht verwaltete Workloads hinzugefügt und ihnen Labels zugewiesen", erklärt Hofer. "Von diesem Zeitpunkt an konnten sie nur noch mit Protokollen kommunizieren, die wir ausdrücklich erlaubten. Das ist Zero Trust in Aktion."

Illumio bietet einfache Segmentierung in großem Maßstab

Für Rostek ist eines der größten Hindernisse, das er sieht, die Wahrnehmung.

"Die Leute denken, dass die hostbasierte Segmentierung zu komplex ist", sagte er. "Aber mit Illumio ist es einfach, vor allem im Vergleich zur Verwaltung von VLANs in globalen Umgebungen."

Und die Vorteile sprechen für sich: Transparenz, Skalierbarkeit, schnellere Implementierung und höhere Sicherheit – und das alles mit weniger Aufwand.

Dem stimmt Hofer zu.

"Dies ist die skalierbarste Lösung, die ich auf dem Markt gefunden habe", sagte er. "Und es wächst mit uns."

Sie haben das Webinar verpasst? Sehen Sie sich die vollständige Aufzeichnung an hier, um zu sehen, wie SWACRIT und ROS\\TECH die Segmentierung mit Illumio zum Leben erweckt haben.

.png)

.webp)