ToolShell: Warnung der CISA an Bundesbehörden vor einer neuen Schwachstelle bei der Remote-Codeausführung

Letzte Woche gab die CISA eine Warnung für CVE-2025-53770 heraus, die öffentlich als "ToolShell" gemeldet wurde. Dabei handelt es sich um eine kritische RCE-Schwachstelle (Remote Code Execution), die in lokalen Bereitstellungen von Microsoft SharePoint aktiv ausgenutzt wird.

Die Sicherheitsanfälligkeit betrifft mehrere SharePoint-Versionen (2019 und Subscription Edition). Es ermöglicht einem Angreifer, beliebigen Code mit erhöhten Rechten auszuführen, ohne dass eine Benutzerinteraktion erforderlich ist.

Das bedeutet, dass Angreifer die Sicherheitsverletzung nicht per Social Engineering ausnutzen müssen. Sie müssen nur einen Weg hineinfinden.

Warum ToolShell die Sicherheitsverantwortlichen des Bundes beunruhigen sollte

SharePoint wird in staatlichen Netzwerken als Tool für die Zusammenarbeit und als wichtiges Rückgrat für das Content-Management und die Aufgabenbefähigung eingesetzt. Eine Schwachstelle ist eine offene Tür zu Ihren sensibelsten Systemen.

Die Warnung der CISA hebt drei wichtige Fakten hervor, die bei jedem Sicherheitsteam des Bundes die Alarmglocken schrillen lassen sollten:

- Die Ausbeutung findet bereits statt. Das ist nicht theoretisch. Der Exploit wurde in Echtzeit beobachtet.

- Patchen reicht möglicherweise nicht aus. Wenn die Schwachstelle bereits ausgenutzt wurde, wird durch das Patchen die Lücke geschlossen, aber keine bereits platzierte Malware oder Hintertüren entfernt.

- Es gibt eine Dringlichkeit auf Bundesebene. Die CISA hat CVE-2025-53770 in den Katalog der bekannten ausgenutzten Schwachstellen (KEV) aufgenommen. Das bedeutet, dass es sich jetzt um eine erforderliche Lösung gemäß der verbindlichen Betriebsrichtlinie 22-01 handelt, und die Behörden müssen sie bis zum 9. August patchen.

Patches sind zwar unerlässlich, aber kein Allheilmittel, insbesondere in großen, verteilten Umgebungen wie Bundesnetzwerken.

Patchen reicht nicht aus

Die CISA-Anleitung hört nicht bei der Anwendung des Microsoft-Updates auf.

Die Agentur empfiehlt außerdem:

- Überprüfen von Protokollen auf Anzeichen einer Kompromittierung

- Suchen nach abnormalem Verhalten bei Endpunkt- und Netzwerkaktivitäten

- Einschränken unnötiger Netzwerkzugriffe auf SharePoint-Server

Der letzte Punkt sollte herausstechen: Dies ist ein Aufruf zur proaktiven Risikoeindämmung.

Selbst wenn Sie rechtzeitig patchen, kann es sein, dass sich ein Angreifer bereits im Inneren befindet, um Ihre Umgebung zu erkunden, sich seitlich zu bewegen und weitere Angriffe durchzuführen. Hier greift die traditionelle Perimeterverteidigung zu kurz.

Wie Illumio Bundesteams dabei hilft, den Explosionsradius einzudämmen

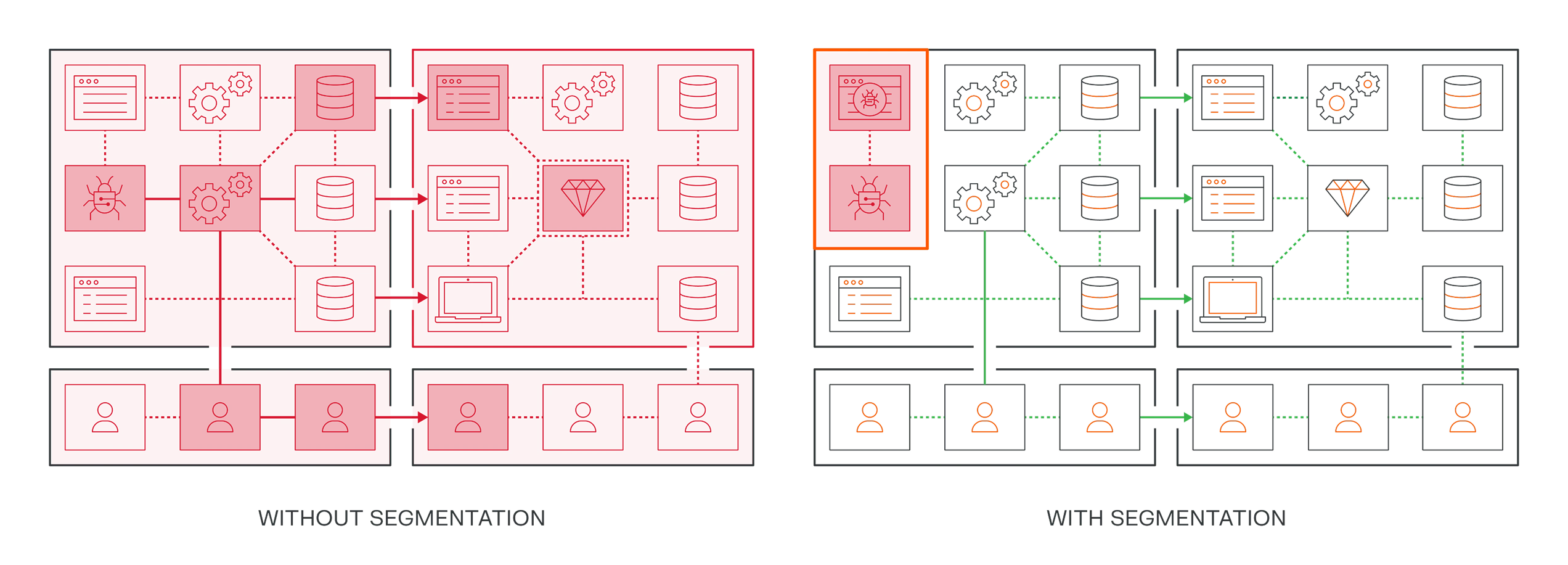

Wenn Ihr Netzwerk nach dem Modell "Standardmäßig zulassen" arbeitet, ist die laterale Bewegung schnell und einfach. Ein Angreifer, der über eine SharePoint RCE-Schwachstelle eindringt, kann innerhalb von Sekunden andere hochwertige Ziele erreichen.

Illumio hilft Bundesbehörden, dieses Risiko auf zwei entscheidende Arten zu reduzieren:

1. Anomalien erkennen und untersuchen mit Illumio Insights

In den komplexen Netzwerken von heute reicht es nicht mehr aus, nur zu sehen, was kommuniziert. Sie müssen in der Lage sein, Risiken zu verstehen und zu priorisieren.

Illumio Insights bietet Ihnen einen KI-gestützten Echtzeit-Einblick in Kommunikationsmuster in Ihrer Umgebung. Es zeigt genau, wie Workloads miteinander kommunizieren, was normal ist und was nicht.

Wenn ein kompromittierter SharePoint-Server plötzlich eine Verbindung zu einem System herstellt, mit dem er noch nie zuvor Kontakt aufgenommen hat, wird er von Insights gekennzeichnet. Wenn der Datenverkehr gegen Ihre definierten Sicherheitsrichtlinien verstößt oder unerwartete Kommunikationspfade auftauchen, werden Sie dies sofort sehen.

Dieses Maß an Echtzeit-Beobachtbarkeit hilft Ihnen, die ersten Anzeichen von lateralen Bewegungen zu erkennen und verdächtiges Verhalten zu erkennen, bevor es sich zu einem ausgewachsenen Vorfall entwickelt.

Und mit Richtlinienempfehlungen mit nur einem Klick warnt Sie Insights nicht nur vor dem Problem, sondern hilft Ihnen, es schnell zu beheben. Das bedeutet, dass Ihr Team in Sekunden und nicht in Tagen von der Erkennung zur Eindämmung übergehen kann.

2. Stoppen Sie die seitliche Bewegung mit der Illumio-Segmentierung

Illumio Segmentation erzwingt Zero Trust auf Netzwerkebene, indem es Ihnen ermöglicht, die Kommunikation zwischen Workloads streng zu kontrollieren.

Sie können z. B. den Datenverkehr zu und von anfälligen SharePoint-Servern einschränken und sicherstellen, dass sie nur mit den Systemen kommunizieren können, die sie unbedingt benötigen. Das bedeutet, dass selbst wenn ein System kompromittiert ist, es nicht frei mit anderen kommunizieren kann, was das Risiko von lateralen Bewegungen drastisch reduziert.

Sie können auch granulare Sicherheitsrichtlinien definieren, die kritische Ressourcen isolieren, z. B. Systeme, die mit klassifizierten oder geschäftskritischen Daten umgehen. Dies trägt zum Schutz Ihrer sensibelsten Ressourcen bei, selbst wenn Angreifer die anfänglichen Abwehrmaßnahmen umgehen.

Und da Illumio Segmentation in komplexen hybriden Umgebungen funktioniert, bietet es Ihnen eine konsistente, skalierbare Möglichkeit, den Ost-West-Verkehr zu begrenzen, selbst zwischen Systemen, die Sie sonst als vertrauenswürdig betrachten würden.

Bei der Segmentierung geht es nicht nur darum, Dinge zu sperren. Es geht darum, Cyber-Resilienz zu ermöglichen. Wenn ein Exploit wie CVE-2025-53770 auftritt, kann die Segmentierung den Explosionsradius eindämmen, sodass Ihre Sicherheitsteams wertvolle Zeit haben, um zu untersuchen und zu reagieren, bevor sich der Angriff ausbreitet.

Die Eindämmung von Sicherheitsverletzungen ist nicht optional

CVE-2025-53770 ist eine reale und gegenwärtige Gefahr. Die aktive Ausbeutung ist im Gange, die Systeme des Bundes sind gefährdet, und die Uhr tickt auf die von der CISA vorgeschriebene Frist für die Abhilfe.

Aber Patchen allein wird Sie nicht schützen, wenn der Angreifer bereits drin ist.

Es reicht nicht aus, zu reagieren. Die Bundesbehörden müssen darauf vorbereitet sein, den Verstoß einzudämmen. Das bedeutet, die Gefährdung zu minimieren, verdächtige Aktivitäten frühzeitig zu erkennen und die Ausbreitung von Kompromittierungen zu stoppen, bevor sie zu einer Sicherheitsverletzung werden, die sich auf die Mission auswirkt.

Illumio Segmentation und Illumio Insights geben Ihnen die Kontrolle und Transparenz, die Sie benötigen, um diese Herausforderung zu meistern. Zusammen helfen sie Ihnen, Risiken zu reduzieren, den Explosionsradius unvermeidlicher Eindringlinge zu verkleinern und den sich entwickelnden Bedrohungen immer einen Schritt voraus zu sein.

Erkennen, verstehen und priorisieren Sie Schwachstellen in Ihrer Umgebung mit Illumio Insights. Starten Sie Ihre KOSTENLOSE TESTVERSION Heute.

.png)

.webp)

.webp)