Beherrschung der Netzwerksegmentierung: Der Schlüssel zu mehr Cybersicherheit

Bei der Cybersicherheit geht es nicht nur darum, Angreifer fernzuhalten. Es geht auch darum, sie zu stoppen, wenn sie eindringen.

Was ist Netzwerksegmentierung?

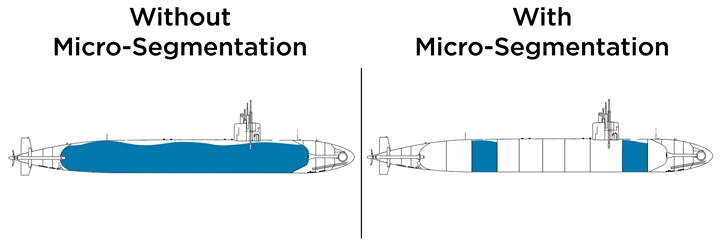

Durch die Netzwerksegmentierung wird Ihr Netzwerk in kleinere Zonen unterteilt, wodurch es für die Ausbreitung eines Angriffs schwieriger wird.

Um dies besser zu erklären, beziehen wir uns oft auf ein gängiges Beispiel: Wie ein U-Boot Abteilungen nutzt, um angesichts eines Bruchs in einer Abteilung seetüchtig zu bleiben. Die Bresche ist auf diese eine Abteilung beschränkt und das U-Boot sinkt nicht. Dies ist der Unterteilung (oder Segmentierung) des Gefäßes zu verdanken.

Netzwerksegmentierung bedeutet, ein großes Netzwerk in kleinere, separate Abschnitte aufzuteilen, um die Ausbreitung von Sicherheitsverletzungen zu stoppen, auch Lateral Movement genannt. Jeder Abschnitt ist für sich gesichert, was es Angreifern erschwert, sich zu bewegen, wenn sie in das Netzwerk eindringen.

Es ist, als würde man Feuerschneisen in einen Wald legen. Wenn ein Teil Feuer fängt, bleibt der Rest in Sicherheit. Aber hinter dieser Strategie steckt mehr als nur das. Schauen wir uns genauer an, wie es funktioniert und warum es so hilfreich ist.

Vorteile der Netzwerksegmentierung

Das Einrichten der Netzwerksegmentierung bietet viele Vorteile, darunter:

1. Bessere Sicherheit

- Stoppt die Ausbreitung von Angriffen: Wenn ein Netzwerk in kleinere Abschnitte aufgeteilt wird, können sich Angreifer nicht einfach von einem Bereich in einen anderen bewegen, wodurch der Schaden begrenzt wird.

- Schützt kritische Daten: Sensible Informationen wie Kundendaten oder Geschäftsdaten werden in sicheren Bereichen aufbewahrt, was den Zugriff für böswillige Akteure erheblich erschwert.

- Steigert Zero Trust: Die Netzwerksegmentierung trägt dazu bei, strenge Kontrollen dafür durchzusetzen, wer und was auf das Netzwerk zugreifen kann, um alles sicherer zu machen.

- Reduziert das Risiko: Durch die Trennung anfälliger Systeme und Anwendungen ist es weniger wahrscheinlich, dass sie das gesamte Netzwerk beeinträchtigen, wenn etwas schief geht.

2. Einfachere Einhaltung der Vorschriften

- Erfüllt die Vorschriften: Viele Regeln, wie PCI DSS, HIPAA und DSGVO, verlangen, dass sensible Daten isoliert werden. Zum Beispiel PCI D

- Vereinfachte Audits: Wenn das Netzwerk übersichtlich unterteilt ist, ist es einfacher und schneller, Compliance-Prüfungen durchzuführen.

- Spart Ressourcen: Durch die Isolierung sensibler Systeme können Unternehmen den Compliance-Aufwand reduzieren, den sie leisten müssen.

3. Steigert die Netzwerkleistung

- Besserer Verkehrsfluss: Die Aufteilung des Netzwerks bedeutet weniger Datenverkehr in jedem Abschnitt, wodurch alles reibungslos läuft.

- Schnellere Reaktionszeiten: Kleinere Netzwerkabschnitte bedeuten, dass Daten schneller übertragen werden, was die Gesamtleistung verbessert.

- Intelligente Ressourcennutzung: Unternehmen können kritische Bereiche mit mehr Netzwerkleistung versorgen und so die beste Leistung dort gewährleisten, wo es am wichtigsten ist.

4. Einfachere Verwaltung

- Schnellere Wiederherstellung: Die Segmentierung hilft IT-Teams, Probleme schnell zu finden und zu beheben.

- Bessere Überwachung: Kleinere Abschnitte erleichtern das Erkennen ungewöhnlicher Aktivitäten oder Leistungsprobleme.

- Mehr Kontrolle: Administratoren können für jeden Abschnitt spezifische Regeln und Einstellungen festlegen, um das Netzwerk gut organisiert und effizient zu halten.

5. Reduziertes Risiko von lateralen Bewegungen

- Stoppt die Ausbreitung von Malware: Wenn es zu einem Cyberangriff kommt, verhindert die Segmentierung, dass sich das schlechte Zeug auf das gesamte Netzwerk ausbreitet.

- Sorgt für die Sicherheit von Legacy-Systemen: Ältere Technologien, die möglicherweise nicht so sicher sind, können in einem sichereren, separaten Bereich aufbewahrt werden.

- Schützt IoT-Geräte: Intelligente Geräte wie Sensoren sind von kritischen Systemen isoliert, was eine zusätzliche Sicherheitsebene darstellt.

6. Skalierbarkeit und Flexibilität

- Funktioniert mit verschiedenen Umgebungen: Die Segmentierung funktioniert sowohl mit lokalen als auch mit Cloud-Systemen gut und sorgt dafür, dass alles sicher ist, wenn Unternehmen wachsen.

- Wächst mit Ihnen: Wenn ein Unternehmen neue Tools oder Systeme hinzufügt, erleichtert ein segmentiertes Netzwerk die Expansion, ohne die Sicherheit zu beeinträchtigen.

Best Practices für die Netzwerksegmentierung

Auch wenn die Idee der Netzwerksegmentierung einfach ist, erfordert es eine gute Planung, damit sie funktioniert. Hier sind einige Tipps, die Ihnen dabei helfen können:

1. Identifizieren Sie kritische Assets

- Finden Sie die Systeme, Anwendungen und Daten, die den größten Schutz benötigen.

- Gruppieren Sie Vermögenswerte danach, wie sensibel, wichtig und gefährdet sie sind.

2. Definieren von Zugriffsrichtlinien

- Erstellen Sie Regeln dafür, wer oder was auf jeden Teil des Netzwerks zugreifen kann.

- Verwenden Sie die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC), damit Mitarbeiter nur auf das zugreifen, was sie für ihre Arbeit benötigen.

3. Verwenden Sie Mikrosegmentierung

- Teilen Sie das Netzwerk in kleinere Teile auf, um eine bessere Kontrolle auf Anwendungs- oder Workload-Ebene zu ermöglichen.

- Versehen Sie Workloads mit Sicherheitsregeln, um die Segmentierung zu automatisieren und durchzusetzen.

4. Überwachen und warten

- Verwenden Sie Tools, um den Netzwerkverkehr zu überwachen und sicherzustellen, dass die Segmentierung wie geplant funktioniert.

- Fügen Sie Intrusion Detection and Prevention Systems (IDPS) hinzu, um Bedrohungen zu erkennen und zu blockieren.

- Aktualisieren Sie die Richtlinien regelmäßig, um mit neuen Bedrohungen und Änderungen Schritt zu halten.

5. Testen Sie regelmäßig

- Führen Sie regelmäßige Tests durch, um Sicherheitslücken zu finden und zu beheben.

- Führen Sie Angriffsszenarien durch, um sicherzustellen, dass die Segmentierungskontrollen stark sind.

6. Schulung und Schulung des Personals

- Bringen Sie Ihren Mitarbeitern bei, warum Segmentierung wichtig ist und wie sie sich auf ihre Arbeit auswirkt.

- Stellen Sie sicher, dass die IT-Mitarbeiter wissen, wie sie Segmentierungstools und -richtlinien einrichten und verwalten.

7. Integration mit Zero-Trust-Prinzipien

- Gleichen Sie Segmentierungsstrategien mit einem Zero-Trust-Ansatz ab, indem Sie jedes Gerät, jeden Benutzer und jede App überprüfen, die Zugriff wünschen.

- Verwenden Sie die Multi-Faktor-Authentifizierung (MFA), um eine zusätzliche Sicherheitsebene hinzuzufügen.

8. Dokumentieren und prüfen

- Führen Sie klare Aufzeichnungen über Ihre Segmentierungsstrategie, einschließlich Netzwerkkarten, Regeln und Änderungen.

- Führen Sie regelmäßige Audits durch, um sicherzustellen, dass Sie sowohl interne als auch externe Regeln einhalten.

9. Segmentieren Sie IoT und ungesicherte Geräte

- Halten Sie IoT-Geräte, Gastnetzwerke und riskante Systeme von wichtigen Geschäftssystemen getrennt.

- Legen Sie spezielle Regeln fest, um die Kommunikation dieser Geräte mit dem Netzwerk einzuschränken.

10. Wählen Sie skalierbare Lösungen

- Wählen Sie Segmentierungstools aus, die mit Ihrem Unternehmen wachsen können.

- Ziehen Sie Tools wie Illumio in Betracht, um eine einfache Verwaltung, Transparenz und Skalierbarkeit zu gewährleisten.

So implementieren Sie die Netzwerksegmentierung

Eine erfolgreiche Implementierung umfasst mehrere Schritte:

Schritt 1: Bewerten des aktuellen Netzwerks

Planen Sie Ihr Netzwerk, um zu sehen, wie sich Daten bewegen und welche Systeme voneinander abhängen. Nutzen Sie Tools wie die Netzwerksegmentierungslösung von Illumio, um sich ein klares Bild von Ihrem Netzwerk zu machen

Schritt 2: Legen Sie Ihre Ziele fest

Entscheiden Sie, was Sie erreichen möchten. Konzentrieren Sie sich auf bessere Sicherheit, schnellere Leistung oder die Einhaltung von Compliance-Regeln? Wenn Sie Ihre Ziele kennen, können Sie den Segmentierungsprozess steuern.

Schritt 3: Erstellen eines Segmentierungsplans

Verwenden Sie die folgende Tabelle als Anhaltspunkt:

Schritt 4: Bereitstellen und Testen

Beginnen Sie mit der Einführung der Segmentierung in kleinen Schritten. Testen Sie jeden Abschnitt, bevor Sie zum nächsten wechseln, um sicherzustellen, dass alles ordnungsgemäß funktioniert.

Schritt 5: Überwachen und verbessern

Behalten Sie den Netzwerkverkehr im Auge. Aktualisieren und passen Sie Ihre Segmentierungsstrategie nach Bedarf an, um effektiv zu bleiben.

Einblicke von Illumio zur Netzwerksicherheit

Illumio erleichtert die Netzwerksicherheit, indem es sich auf Transparenz, Skalierbarkeit und Einfachheit konzentriert. Es zeigt Echtzeitdaten darüber, wie sich Informationen durch Ihr Netzwerk bewegen, und hilft Ihnen, Schwachstellen zu finden und Risiken zu reduzieren. Hier sind die Gründe, warum Illumio heraussticht:

- Sichtbarkeit: Die Tools von Illumio geben Ihnen einen klaren Überblick darüber, wie Daten in Ihrem Netzwerk übertragen werden. Sie können sehen, wo potenzielle Risiken liegen, und verstehen, wie verschiedene Teile Ihres Netzwerks voneinander abhängen.

- Zero-Trust-Ausrichtung: Illumio arbeitet perfekt mit einem Zero-Trust-Sicherheitsmodell zusammen. Es legt strenge Regeln fest, wer oder was auf jeden Teil des Netzwerks zugreifen kann, und stoppt Angreifer bei jedem Schritt.

- Einfach einzurichten: Sie müssen keine neue Hardware kaufen, um Illumio zu nutzen. Es fügt Segmentierungsregeln zu Ihrem bestehenden Setup hinzu, sodass Sie schnell und kostengünstig loslegen können.

- Wächst mit Ihrem Unternehmen: Die Lösung von Illumio kann mit Veränderungen umgehen, wenn Ihr Unternehmen expandiert. Sie können Segmentierungsregeln aktualisieren, wenn Sie neue Tools, Geräte und Anwendungen hinzufügen.

- Stoppt Risiken frühzeitig: Illumio bietet Ihnen Echtzeit-Einblicke, um Risiken zu erkennen und zu beheben, bevor sie zu großen Problemen werden.

Mit klaren Einblicken und einer einfachen Einrichtung hilft Illumio Unternehmen, ohne großen Aufwand eine starke Netzwerksicherheit aufzubauen.

Anwendungsfälle der Illumio-Netzwerksegmentierung aus der Praxis

1. Finanzdienstleistungen

Eine Top-Bank nutzte Illumio, um die Daten von Zahlungskarten zu schützen, indem sie sie vom Rest des Netzwerks trennte. Dies half der Bank, die Zeit für die Prüfungsvorbereitung um 40 % zu verkürzen. Erfahren Sie mehr darüber, wie Illumio die Finanzdienstleistungsbranche unterstützt.

2. Gesundheitswesen

Ein führendes Krankenhausnetzwerk in Lateinamerika nutzte Netzwerk-Mikrosegmentierung , um Patientendaten zu schützen und die HIPAA-Regeln zu erfüllen. Diese Änderung machte Datenschutzverletzungen viel unwahrscheinlicher. Erfahren Sie, wie die Netzwerksegmentierung von Illumio die Gesundheitsbranche unterstützt.

3. Herstellung

Ein multinationales Fertigungsunternehmen nutzte Illumio, um seine IoT-Geräte vom Hauptnetzwerk zu trennen. Dieser Schritt half dem Unternehmen, große Verluste bei einem Ransomware-Angriff zu vermeiden. Erfahren Sie mehr darüber, wie Illumio die Fertigungsindustrie unterstützt.

4. Einzelhandel

Ein Einzelhändler nutzte die Mikrosegmentierung von Illumio, um seine Point-of-Sale-Systeme zu sichern. Dies verhinderte, dass sich Angreifer durch das Netzwerk bewegten, und schützte die Kundendaten

5. Regierung

Eine große europäische Kommune nutzte die Zero-Trust-Netzwerksegmentierung mit Illumio, um sensible Bürgerinformationen zu schützen. Dies führte zu Einsparungen in zweistelliger Millionenhöhe bei den Firewall-Ausgaben. Tauchen Sie tiefer in die Frage ein, wie Regierungsbehörden von Illumio profitieren können.

Häufig gestellte Fragen (FAQs) zur Netzwerksegmentierung

Frage: 1. Wie unterscheidet sich die Mikrosegmentierung von der traditionellen Segmentierung?

Antwort: Die Mikrosegmentierung schafft granulare Kontrollen auf Anwendungs- oder Workload-Ebene, während sich die traditionelle Segmentierung auf größere Netzwerkbereiche konzentriert.

Frage: 2. Was sind die Vorteile der Netzwerksegmentierung?

Antwort: Die Netzwerksegmentierung verbessert die Sicherheit, hilft bei der Compliance, steigert die Netzwerkleistung und vereinfacht die Verwaltung.

Frage: 3. Benötigen Sie eine Netzwerksegmentierung für die PCI DSS-Konformität?

Antwort: Ja, die PCI DSS-Netzwerksegmentierung ist entscheidend für die Sicherheit von Zahlungssystemen und die Erfüllung von Compliance-Anforderungen.

Frage: 4. Was sind die besten Tools für die Netzwerksegmentierung?

Antwort: Tools wie Illumio bieten Transparenz, Skalierbarkeit und Einfachheit, um die Netzwerksegmentierung effektiv zu gestalten.

Frage: 5. Kann die Netzwerksegmentierung IoT-Geräte schützen?

Antwort: Absolut. Die Segmentierung von IoT-Netzwerken hält IoT-Geräte von kritischen Systemen getrennt und reduziert so deren Angriffsrisiko.

Frage: 6. Was ist Zero-Trust-Netzwerksegmentierung?

Antwort: Dabei handelt es sich um einen Sicherheitsansatz, der strenge Zugriffskontrollen verwendet, die sicherstellen, dass jeder Benutzer, jedes Gerät und jede Workload überprüft wird, bevor auf ein Netzwerksegment zugegriffen wird.

Frage: 7. Wie oft sollten Segmentierungsrichtlinien überprüft werden?

Antwort: Sie sollten die Segmentierungsrichtlinien regelmäßig, idealerweise alle drei Monate, überprüfen, um sie auch bei Änderungen in Ihrem Netzwerk wirksam zu halten.

Frage: 8. Welche Herausforderungen ergeben sich bei der Implementierung der Netzwerksegmentierung?

Antwort: Zu den häufigsten Herausforderungen gehören das Komplexitätsmanagement, der Umgang mit alten Systemen und die ausreichende Transparenz des Netzwerkverkehrs.

Frage: 9. Wie vereinfacht Illumio die Netzwerksegmentierung?

Antwort: Illumio bietet Ihnen Echtzeit-Transparenz und funktioniert gut mit Ihren bestehenden Systemen, wodurch die Segmentierung weniger kompliziert wird.

Abschließende Gedanken

Bei der Netzwerksegmentierung geht es nicht nur um Cybersicherheit. Es ist ein wichtiger Bestandteil der Verwaltung moderner Netzwerke.

Ganz gleich, ob Sie Compliance-Regeln einhalten, wichtige Daten schützen oder die Leistung steigern müssen, die Segmentierung Ihres Netzwerks kann einen großen Unterschied machen. Die Verwendung von Tools wie Illumio und das Befolgen von Best Practices können dazu beitragen, Ihr Netzwerk in ein starkes und sicheres System zu verwandeln.

Machen Sie noch heute den ersten Schritt in Richtung eines sichereren Netzwerks.

.png)

.webp)

%20(1).webp)