9 Gründe, Illumio zur Eindämmung von Ransomware zu verwenden

Die wachsende Bedrohung durch Ransomware hat Unternehmen einem hohen Risiko ausgesetzt und sie in höchste Alarmbereitschaft versetzt. Doch laut einer Studie von Gartner sind über 90 Prozent der Schäden durch Ransomware-Angriffe vermeidbar.

Um diesen Schaden zu verhindern, müssen Unternehmen die seitliche Ausbreitung von Ransomware im Netzwerk stoppen. Und dabei hilft Illumio.

Wenn Sie leicht auszunutzende Schwachstellen nicht sehen und identifizieren können, kennen Sie nicht die richtigen Wege zum Blockieren.

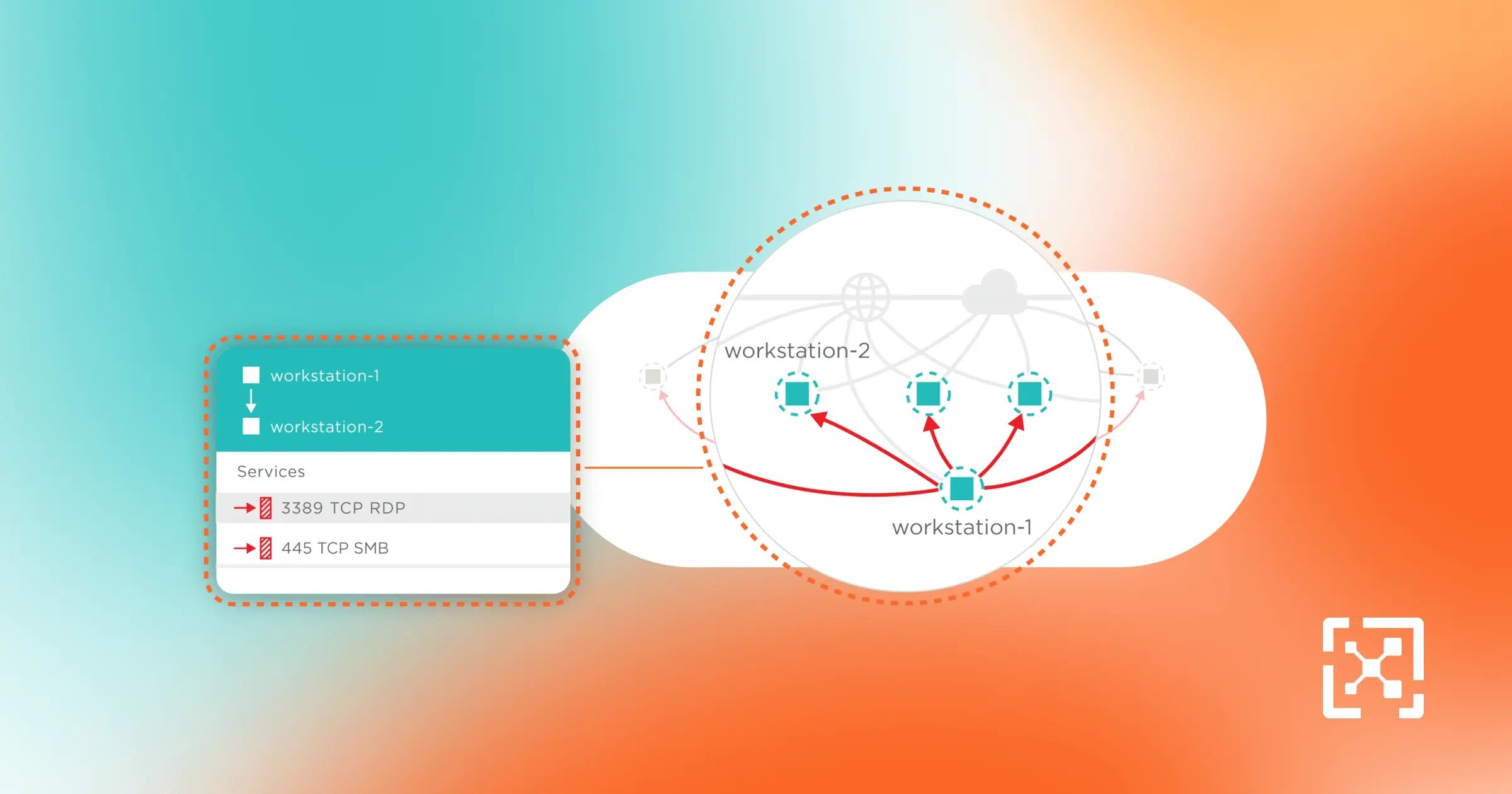

Mit der Echtzeit-Transparenz und den einfachen Kontrollen von Illumio können Sie Ihre größten Ransomware-Risikoquellen, wie z. B. ungenutzte RDP- und SMB-Ports , schnell reduzieren.

In diesem Beitrag erklären wir, wie Illumio beispiellose Funktionen zum Schutz Ihres Unternehmens vor Ransomware bietet.

Die 9 wichtigsten Gründe, Illumio zur Bekämpfung von Ransomware zu verwenden

Wenn Sie Illumio zur Bekämpfung von Ransomware einsetzen, werden Sie:

1. Schaffen Sie unternehmensweite Transparenz in Echtzeit in nur einer Stunde

Legacy-Tools wie Netzwerk- und virtuelle Firewalls bilden das Labyrinth der Kommunikation, die in und aus Anwendungen geht, nicht ab. Daher haben die meisten Unternehmen kein umfassendes Verständnis dafür, wo sie gefährdet sind, was sie anfälliger für Ransomware-Angriffe macht.

Illumio kann die gesamte Kommunikation zwischen Anwendungen und Geräten – über jede Cloud, jedes Rechenzentrum, jeden Container oder Endpunkt hinweg – in nur einer Stunde abbilden. Diese Echtzeit-Transparenz gibt Ihnen ein klares Verständnis davon, wie sich ein Angriff ausbreiten könnte, welche Anwendungen am stärksten gefährdet sind und was Sie tun müssen, um einen Ransomware-Angriff einzudämmen.

2. Schaffen Sie eine Single Source of Truth für Kommunikationsdaten

Legacy-Tools erstellen keinen genauen Katalog der Kommunikation, die in Ihrer Umgebung ein- und ausgeht, und trennen die Anwendungsüberwachung von der Erstellung und Durchsetzung von Richtlinien. Dies führt zu einem verstreuten Bild Ihrer Umgebung sowie zu Silos zwischen Ihren Mitarbeitern, was es schwieriger und zeitintensiver macht, die Transparenz in Maßnahmen umzusetzen, wenn Sie von einem Ransomware-Angriff betroffen sind.

Illumio schafft eine einzige Quelle der Wahrheit für alle Kommunikationsdaten, die von Ihrer Umgebung generiert werden, und kombiniert diese Daten mit der Erstellung und Durchsetzung von Richtlinien auf einer Plattform. Illumio bietet dann maßgeschneiderte Ansichten dieser Daten für Ihre Network Ops-, Security Ops-, DevOps- und DevSecOps-Teams, fördert deren Zusammenarbeit und speist diese Daten nahtlos in Ihr SIEM oder SOAR ein, um die Untersuchung von Vorfällen zu unterstützen.

3. Identifizieren, priorisieren und verwalten Sie Ihre größten Ransomware-Risiken

Mit herkömmlichen Tools lassen sich die größten Ransomware-Risiken nur schwer identifizieren, darunter:

- Welche Ihrer Altsysteme sind noch aktiv und lauschen.

- Welche häufig verletzten Protokolle sind ungeschützt, weithin offengelegt oder für Personen und Ziele verfügbar, für die sie nicht zugänglich sein sollten?

Mit Illumio können Sie gängige Ransomware-Pfade proaktiv über Protokolle wie RDP und SMB blockieren – und so einen erheblichen Prozentsatz Ihrer größten Ransomware-Risikoquellen eliminieren.

Illumio kann Ihre anfälligsten Anwendungen und Workloads identifizieren, die risikoreichen Ports, die Sie nicht verwenden, schließen und die ein- und ausgehende Kommunikation kontinuierlich überwachen, um die verbleibenden Risikoquellen zu beseitigen, die Sie offen halten müssen.

4. Bauen Sie Sicherheit über die Sicherheitslücke hinaus auf, um eine laterale Ausbreitung einzudämmen

Jüngste Angriffe beweisen, dass herkömmliche Schutzmaßnahmen am Netzwerkrand wie Firewalls Sicherheitsverletzungen nicht verhindern können. Nur durch die Stärkung der internen Sicherheit und die Kontrolle der von Ransomware verwendeten Ports und Protokolle lässt sich die Kompromittierung unzähliger Systeme verhindern.

Illumio erweitert den Ransomware-Schutz über den Perimeter hinaus und sorgt für Sicherheit nach dem Einbruch. Mit Illumio können Sie verhindern, dass sich Angreifer über ihren ursprünglichen Eindringpunkt hinaus ausbreiten, den Angriff eindämmen und die Anzahl Ihrer kompromittierten Systeme begrenzen. Dadurch verringern Sie den Einfluss des Angreifers, die Wahrscheinlichkeit, dass Sie zahlen müssen, und die Gesamtauswirkungen des Angriffs.

5. Beschleunigen Sie die Erkennung von Vorfällen, indem Sie Angreifer zwingen, ihre Hand zu zeigen

In einer offenen Unternehmensumgebung können Angreifer unentdeckt zwischen Systemen hin- und herwechseln, unbemerkt zusätzliche Tools aus dem Internet abrufen, um ihren Angriff auszuweiten, und einen riesigen – aber versteckten – Fuß in der Umgebung ihres Opfers aufbauen. Ein raffinierter Angreifer kann ein ganzes Unternehmen kompromittieren, bevor er sich mit einer Lösegeldforderung ankündigt.

Indem Illumio die seitliche Ausbreitung verhindert und unerwünschte ausgehende Verbindungen blockiert, zwingt es Angreifer dazu, sich mehr anzustrengen und sich auf der Suche nach offenen Wegen häufiger durch das Netzwerk zu bewegen. Dadurch erhöht sich die Wahrscheinlichkeit einer Entdeckung deutlich.

Die Möglichkeit, riskante Ports zu kontrollieren und kritische Systeme zu isolieren, macht es viel einfacher, frühzeitige Bewegungen während eines Vorfalls zu erkennen und schnelle Maßnahmen zu ergreifen, um zu verhindern, dass sich Malware oder ein Hacker über das Netzwerk ausbreitet.

6. Erstellen Sie einen Containment-Switch, um Ransomware-Angriffe so schnell wie möglich zu stoppen

Ransomware kann sich schnell ausbreiten. Wenn ein Angreifer in eine offene Umgebung eindringt, kann er innerhalb weniger Minuten alle Systeme seines Ziels kompromittieren. In der Vergangenheit mussten Unternehmen einfach den Stecker aus ihren Systemen ziehen, um einen laufenden Angriff zu stoppen, was zu tagelangen Ausfallzeiten führte, wenn sie ihren Betrieb neu starteten.

Illumio bietet Ihnen einen eleganteren Not-Eindämmungsschalter. Sobald ein Angriff erkannt wird, kann Illumio sofort einen Satz äußerst restriktiver Richtlinien einführen, die so viel Netzwerkkommunikation wie möglich unterbrechen. Auf diese Weise können Sie den Angriff weiter eindämmen, wertvolle Vermögenswerte schützen, die nicht kompromittiert wurden, und Zeit für die Untersuchung und Reaktion gewinnen.

7. Schreiben Sie Richtlinien zur Verbesserung Ihrer grundlegenden Ransomware-Sicherheitslage

Die effektivsten Ransomware-Abwehrmaßnahmen werden eingerichtet, bevor es zu einem Vorfall kommt. Es ist zwar notwendig, Notfallpläne zu erstellen, um Notfälle schnell zu erkennen und darauf zu reagieren, aber letztendlich ist es am besten, eine sichere, funktionierende Umgebung zu schaffen, in der Ransomware gar nicht erst einen Notfall verursachen kann.

Illumio kann Ihre Ransomware-Sicherheitslage über die Notfallbereitschaft hinaus verbessern. Mit Illumio können Sie sicherstellen, dass sich Ransomware zu keinem Zeitpunkt in Ihrer Umgebung ausbreiten kann, indem Sie schnell Sicherheitsrichtlinien erstellen und anwenden, die Ihre Umgebungen voneinander trennen, Ihre hochwertigen Assets abgrenzen und Ihre Benutzer, Endpunkte und Identitäten segmentieren.

8. Automatische Pflege von Sicherheitsrichtlinien bei der Weiterentwicklung Ihrer Umgebung

In der Vergangenheit wurden Richtlinien durch das Anhängen von Regeln an IP-Adressen verwaltet. Aber Umgebungen ändern sich schneller als je zuvor, IP-Adressen sind sehr fließend geworden, und die meisten Unternehmen haben Schwierigkeiten, ihre Firewall-Regeln auf dem neuesten Stand zu halten. Das Ergebnis: Unternehmen erstellen jedes Mal, wenn sie ihre Umgebung weiterentwickeln, ungesicherte Systeme.

Illumio wendet Richtlinien für "natürliche Sprache" an, die auf Labels und nicht auf IP-Adressen basieren. Das Zuweisen von Bezeichnungen zu Workloads mit leicht verständlichen organisatorischen Begriffen, wie z. B. dem "Webserver" in der "CRM-Anwendung", erleichtert das Beschreiben und Durchsetzen von Richtlinien in dynamischen Umgebungen.

Mit Illumio können Sie eine einfache Regel schreiben – zum Beispiel, dass Bestellsysteme mit Zahlungssystemen kommunizieren können – und Illumio aktualisiert automatisch die Firewall-Richtlinien, wenn sich diese Systeme natürlich ändern, und sorgt so für die Sicherheit Ihrer Systeme, ohne dass Sie manuell etwas tun müssen.

9. Bereitstellen Zero Trust Im gesamten Unternehmen in Monaten – nicht Jahren

Illumio wurde von Forrester als führend im Bereich Zero Trust eingestuft und bietet seinen Kunden ein "ganzheitliches Zero-Trust-Angebot".

Einige unserer bestehenden Kunden haben:

- Innerhalb von drei Monaten wurden 11.000 Systeme unter vollständige Zero-Trust-Richtlinie gestellt.

- Sicherung von 40.000 Systemen unter vollständiger DevOps-Automatisierung (einschließlich Richtlinienerstellung und -durchsetzung).

- 145.000 Systeme bei einem globalen Unternehmen gesichert.

- Isolierte Finanztransaktionen im Wert von 1 Billion US-Dollar pro Tag bei einer einzigen Bank.

Erkennen Sie Ihre Risiken und dämmen Sie Ransomware ein: Testen Sie Illumio noch heute

Ransomware wird nicht verschwinden, und eine Sicherheitsverletzung kann nie vollständig verhindert werden. Aber mit Illumio erhalten Sie die Transparenz, die Sie benötigen, um Ihre Umgebung abzubilden, Ihre Risiken zu identifizieren und Sicherheitsverletzungen einzudämmen, bevor sie zu schwerwiegenden Ereignissen werden.

Machen Sie den nächsten Schritt, um Illumio in Ihre Ransomware-Abwehr einzubringen.

- Erfahren Sie mehr darüber, wie Illumio Ihnen hilft, Ransomware zu bekämpfen.

- Lesen Sie unser Whitepaper „So verhindern Sie, dass Ransomware zu einer Cyber-Katastrophe wird.“

- Kontaktieren Sie uns, um eine kostenlose Demo von Illumio Core und Illumio Edge zu vereinbaren.

.png)

.webp)