3 Schritte, um die Verbreitung von Ransomware zu stoppen

In einem früheren Beitrag haben wir das Konzept der Sichtbarkeit untersucht und wie sie Ihnen helfen kann, potenzielle Wege für die Verbreitung von Ransomware und anderer Malware zu erkennen. Als Nächstes haben wir dargelegt, wie das Risiko von Schwachstellen visualisiert, quantifiziert und gemindert werden kann.

Mit diesen Elementen sind Sie jetzt gut positioniert, um Ransomware zu stoppen, indem Sie sowohl proaktive als auch reaktive Maßnahmen ergreifen.

Warum ist Ransomware so effektiv?

Eine Analyse aus dem Jahr 2020 zeigt, dass Unternehmen 21 Milliarden US-Dollar durch Ausfallzeiten verloren haben, die durch Ransomware-Angriffe verursacht wurden. Allein diese Zahl zeigt, wie effektiv Ransomware-Taktiken sind.

Was macht Ransomware für Kriminelle so lukrativ? Die menschliche Schwäche ist eine leicht ausnutzbare Schwachstelle, die mit dem Bewusstsein für Sicherheitsbedrohungen verschärft werden kann. Veraltete Hard- und Software ist eine weitere Schwachstelle, von der Ransomware-Kriminelle profitieren.

Ein wichtiger Aspekt, der Ransomware so effektiv macht, ist der Mangel an technologischen Abwehrmechanismen, mit denen viele Unternehmen konfrontiert sind. Glücklicherweise kann die Ausbreitung von Ransomware mit den richtigen Strategien und Technologien verhindert werden.

Best Practices zum Stoppen von Ransomware

Ransomware richtet bei großen und kleinen Unternehmen in allen wichtigen Branchen verheerende Schäden an. Aber es hat eine Achillesferse. Er bewegt sich typischerweise in einem sehr vorhersehbaren Muster.

Erstens verschafft sich Malware über einen verwundbaren Weg Zugang zur IT-Umgebung eines Unternehmens. Wenn es dann nicht kontrolliert wird, verbreitet es sich, oft über Wochen oder Monate, als Spinnweben über Netzwerke, Geräte und Server. Schließlich legt jemand den Schalter um, um es zu aktivieren, sobald es an Ort und Stelle ist, und die Ransomware scheint aus dem Nichts aufzutauchen.

Dieser Prozess kann stattfinden, weil es relativ einfach ist, sich quer durch die meisten Umgebungen zu bewegen, da Firewalls in der Regel auf Rechenzentren und nicht in der Nähe von Systemen sitzen, die sie schützen.

Um die Ausbreitung von Ransomware, Malware und anderen Cyberangriffen zu stoppen, erfolgt ein dreistufiger Prozess:

1. Schließen Sie riskante Ports und Vektoren, die Ransomware nutzen kann, um sich Zugang zu Ihren Systemen zu verschaffen.

2. Errichten Sie Barrieren, um zu verhindern, dass sich Malware seitlich durch Ihre Umgebung bewegt, wenn sie eindringt.

3. Verbessern Sie Ihre Reaktion nach dem Eindringen, indem Sie sekundäre Richtlinien einrichten, die für die Reaktion auf Vorfälle aktiviert werden sollen.

1. Eliminieren Sie unnötige Verbindungen

Alles beginnt mit der Isolierung kritischer Assets, indem unnötige Kommunikation eliminiert wird.

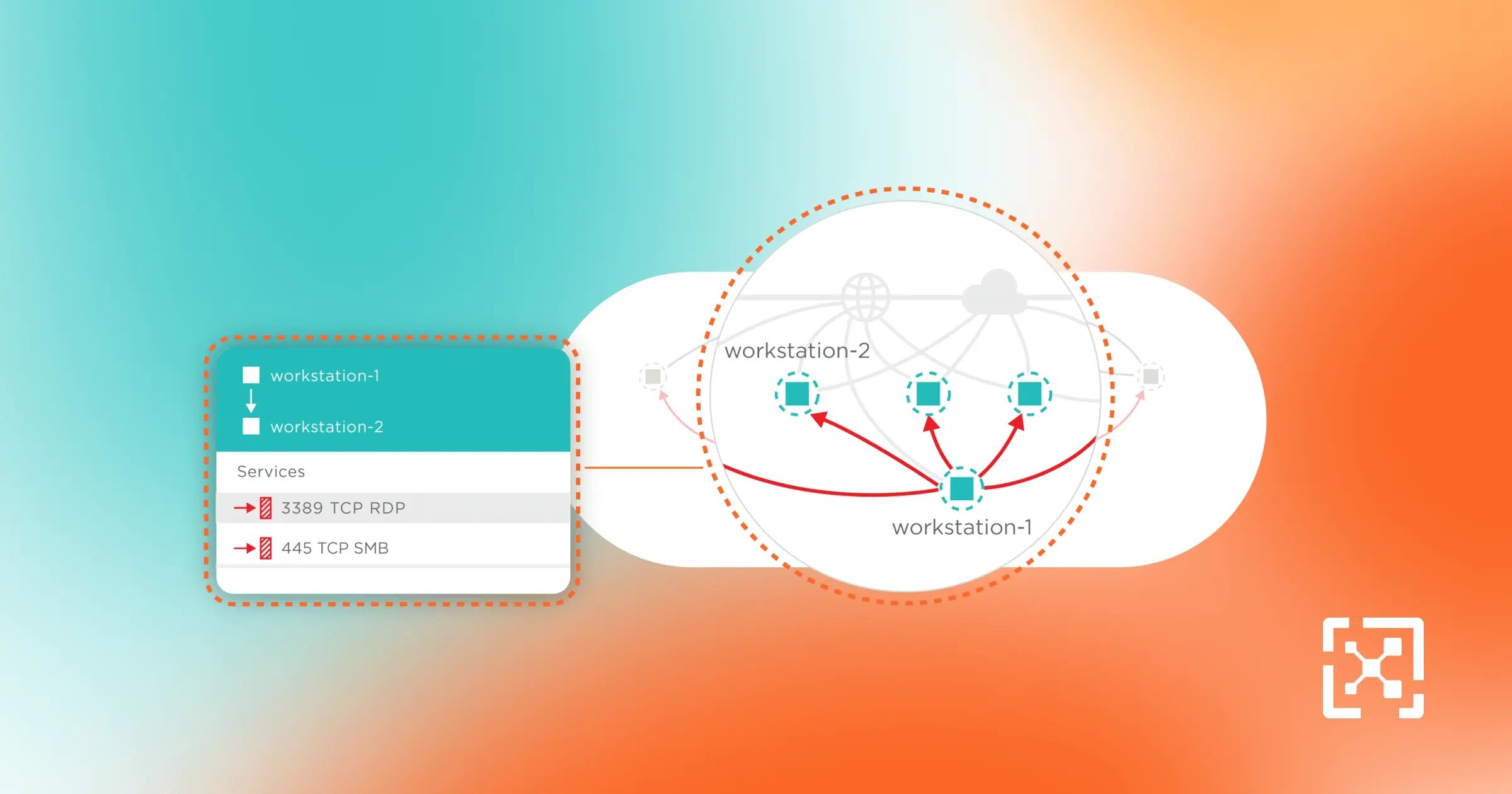

Denken Sie zum Beispiel an Videokonferenzen. In der Regel gibt es keinen guten Grund dafür, dass der Laptop eines Konferenzveranstalters direkt mit einem anderen Gerät kommuniziert, das über RDP- oder SMB-Ports bei der Konferenz angemeldet ist. Administratoren können diese Ports auf beiden Geräten schließen, ohne dass sich dies auf andere Elemente in der Umgebung auswirkt. Ein weiteres Beispiel: In den meisten Fällen können Sie die älteren und sehr anfälligen FTP- und Telnet-Protokolle in Ihrer Umgebung herunterfahren.

Wenn Sie nur die notwendige Kommunikation zulassen und unnötige Pfade zwischen Geräten und Netzwerken eliminieren, können Sie Arbeitsabläufe und Computer straffen, um Ransomware einzudämmen.

Sie können dies tun, indem Sie die gesamte Kommunikation über einzelne Ports blockieren, wie in den obigen Beispielen, für eine einzelne Anwendung, innerhalb eines geografischen Standorts oder über ein gesamtes Netzwerk.

Um optimale Ergebnisse zu erzielen, sollten Sie solche Steuerelemente sowohl proaktiv als auch reaktiv implementieren:

- Proaktives Handeln bedeutet, alle ungenutzten Ports in Ihrem Rechenzentrum oder anderen Bereichen zu schließen, bevor es zu einem Angriff kommt – genau wie das Verriegeln der Haustür, wenn Sie nachts ins Bett gehen.

- Reaktiv zu handeln bedeutet, auf Vorfälle mit Richtlinien zu reagieren, die Sie aktivieren können, wenn Sie das Vorhandensein von Malware irgendwo in Ihrer Umgebung kennen oder sogar vermuten.

Beginnen Sie damit, Schutzringe um Ihre hochwertigsten Anwendungen oder Assets anzubringen. Auf diese Weise bleibt Malware, wenn sie in ein Gerät oder Netzwerk in Ihrer Umgebung eindringt, auf einen kleinen Bereich beschränkt und der Rest bleibt unberührt.

Wie wir in unserem vorherigen Beitrag untersucht haben, stellen einige Häfen ein höheres Risiko dar als andere und sollten die höchste Priorität für die Schließung erhalten. Dazu gehören hochvernetzte Ports, die vielleicht nur eine Handvoll Server nutzen, um mit anderen Systemen in einem Rechenzentrum zu kommunizieren.

In den meisten Fällen sollten Server ohne Verwaltung niemals anfällige Ports wie RDP- und SMB-Ports verwenden, die Peer-to-Peer-Kommunikation ermöglichen. Die gute Nachricht ist, dass solche Ports die meisten Angriffsvektoren für Malware ausmachen. Mit anderen Worten, wenn Sie Zugänge wie RDP, SMB und Win RM einschränken, können Sie die meisten Malware, die in den Nachrichten auftaucht, beseitigen.

Berücksichtigen Sie auch bekannte Ports, die von Datenbanken und Kerndiensten verwendet werden. Diese Liste enthält Anwendungen und Dienste, die üblicherweise in Linux-Distributionen gebündelt sind. Viele von ihnen sind im Kern sehr alt und weisen Schwachstellen auf, die sich über viele Jahre aufgebaut haben.

Glücklicherweise können einfache, risikobasierte Kontrollen und Richtlinien, die auf der Eingangsseite eines Computers in einem Rechenzentrum funktionieren, Ihnen helfen, diese bekannten Schwachstellen in den Griff zu bekommen, um Malware zu stoppen.

Was die ausgehenden Ports betrifft, so haben die meisten Server im Rechenzentrum nichts mit dem Internet zu tun oder vielleicht nur auf bestimmte, klar definierte Weise.

Indem Sie die Kommunikation verschärfen, um zu verhindern, dass nicht autorisierte Daten das Unternehmen verlassen, können Sie verhindern, dass die Befehls- und Kontrollfunktion von Ransomware nach Hause telefoniert, um tödliche Verschlüsselungsbomben auszulösen.

Natürlich können Sie das Gleiche mit Cloud-Systemen und zu weit gefassten Benutzerzugriffsberechtigungen tun. Begrenzen Sie einfach den ausgehenden Datenverkehr und steuern Sie, wann und wie Anwendungen, Geräte und Benutzer mit dem Internet kommunizieren. Auf diese Weise können Sie schnell Strategien zur Eindämmung von Ransomware implementieren.

Es geht darum, infizierte Assets zu isolieren und den Rest Ihrer Umgebung zu schützen. Und eine gute Sichtbarkeit Ihrer Umgebung kann Sie noch weiter bringen, indem Sie im Laufe der Zeit Muster aufdecken.

2. Nutzen Sie die Transparenz für den Schutz vor Ransomware

In unserem vorherigen Beitrag zeigen wir, wie Illumio Verbindungsdaten und Flussinformationen von Routern, Switches und anderen lokalen Infrastrukturen sowie Clouds und Endbenutzersystemen aufnimmt.

Illumio verwendet diese Informationen, um Anwendungsabhängigkeitskarten für IT-Experten und API-Schnittstellen für die Sicherheitsautomatisierung zu erstellen.

Anhand dieser Informationen können Administratoren qualitativ hochwertige Entscheidungen darüber treffen, welche Assets mit welchen anderen Assets kommunizieren sollten. Sie können dann proaktive Richtlinien entwickeln, die im Wesentlichen Barrieren schaffen und kritische Assets und Systeme eindämmen, die über Maschinen, Cloud-native Firewalls, Netzwerk-Switches und mehr hinweg funktionieren, um sich vor Bedrohungen zu schützen.

Unterm Strich sollte ein Verstoß zwischen zwei Benutzern keine Auswirkungen auf andere Benutzer oder Assets in der Cloud oder im Rechenzentrum haben, und eine gute Sichtbarkeit kann eine solche potenzielle Schwachstelle vor einem Angriff aufzeigen.

3. Verbessern Sie die Reaktion nach dem Eindringen

Illumio hilft auch bei der Reaktion nach dem Eindringen.

Angenommen, Sie bemerken verdächtige Aktivitäten, die sich in Ihrer Umgebung bewegen. In diesem Fall sollten Sie Barrieren errichten, um Ihre Kerndatenbanken, PCI-Zahlungssysteme , Krankenakten, Handelsinformationen und andere sensible Vermögenswerte zu schützen.

In diesem Fall wird eine Containment-Funktion benötigt, die möglicherweise restriktiver ist, als Sie sie im täglichen Betrieb ausführen möchten. Sein Zweck ist es, die Ausbreitung von Malware an der Quelle zu stoppen.

Vor jedem Angriff sollten IT-Administratoren sekundäre Richtlinien erstellen, die als Teil ihres Runbooks für die Reaktion auf Vorfälle aktiviert werden. Die Idee ist, Systeme zu isolieren und zu schützen, indem Verbindungen eliminiert werden, die zu einer Kompromittierung führen könnten. Stattdessen friert die Eindämmungsrichtlinie die weitere Verbreitung von Malware ein, indem sie beispielsweise die nicht wesentliche RDP-Kommunikation einschränkt.

Illumio unterstützt dies, indem es Administratoren ermöglicht, den Datenverkehr auf unerwartete Weise zu erkennen und schnell Richtlinien zu implementieren, die unerwünschte Verbindungen unterbinden.

Überwinden von Firewalls mit Illumio Zero Trust Segmentation

Mit Illumio können Sie sehen, welche Workloads in Ihrer Umgebung ausgeführt werden, unabhängig davon, ob sie sich in einem Rechenzentrum, in der Cloud oder zwischen diesen Umgebungen befinden – zum Beispiel zwischen Web- und Datenbank-Workloads.

Mit dieser visuellen Karte können Sie die Tür für unsicheren Verkehr schnell schließen. Wenn Sie RDP als Beispiel für eine gängige Methode verwenden, mit der Ransomware über Workloads hinweg übertragen werden kann, können Sie eine Regel erstellen, die nur diesen Datenverkehr blockiert. Sie können Barrieren auch basierend auf Metadaten definieren, z. B. Bezeichnungen für verschiedene Arten von Workloads und physischen Standorten.

Sie können sich diese Barrieren als eine Art Reverse-Firewall vorstellen. Das liegt daran, dass Sie in Firewalls in der Regel Regeln erstellen, die den gewünschten Datenverkehr definieren, während alles andere standardmäßig nicht zulässig ist. Mit Illumio können Sie diesen Workflow umkehren, um zuerst den abgelehnten Datenverkehr zu definieren. Dann nehmen Sie Ausnahmen vor, um die Kommunikation für einzelne Fälle zu ermöglichen.

Und das alles ist automatisiert, so dass Sie Notfallrichtlinien erstellen können, die Sie im Handumdrehen starten können, um Ihre Umgebung mit nur wenigen Klicks vor Angriffen zu schützen.

Kurz gesagt, Illumio bietet die Transparenz, die Sie benötigen, um anfällige Workloads und Maschinen zu erkennen, nicht benötigte Ports vor einem Angriff abzuschalten und Malware-Infektionen zu isolieren, bevor sie sich ausbreiten können. Dieser Doppelschlag aus proaktiven und reaktiven Kontrollen hilft Ihnen, Angriffe schnell davon abzuhalten, zu Cyber-Katastrophen zu werden.

Kontaktieren Sie uns noch heute , um zu erfahren, wie Sie Ransomware-Angriffe mit Illumio eindämmen können.

.png)

.webp)