Bewertung von Schwachstellen zum Stoppen von Ransomware

In einem früheren Beitrag haben wir uns mit der risikobasierten Sichtbarkeit als ersten Schritt zur Eindämmung von Ransomware und anderer Malware befasst.

In diesem Beitrag geht es darum, wie diese Schwachstellen mit Konnektivitätsmustern abgeglichen werden können, d. h. wie Anwendungen und Prozesse miteinander und über Netzwerke kommunizieren.

Dies ist der letzte Schritt, der erforderlich ist, um die Ausbreitung von Ransomware aktiv zu blockieren und zu verhindern.

Erhöhen Sie die Transparenz mit umfangreichen Daten über die Kommunikation

In einer typischen Produktionsumgebung kann so ziemlich alles mit allem kommunizieren – Anwendungen und Maschinen in Subnetzen, VLANs, Zonen und vieles mehr. Auf diese Weise können Geschäftssysteme ihre Arbeit erledigen, während sie Daten austauschen und mit der Außenwelt kommunizieren. Aber es schafft auch ein Problem. Wenn Malware einen Teil einer solchen Umgebung infiziert, kann sie sich sehr schnell ausbreiten.

Um die Ausbreitung von Malware in Produktionsumgebungen zu stoppen, müssen Sie die Ports blockieren, die ausgenutzt werden, um von einer Anwendung oder einem Computer auf einen anderen zu gelangen. Sie müssen aber auch wissen, welche Ports offen bleiben müssen, damit Ihre Systeme weiterhin das tun können, was sie tun müssen.

Aus diesem Grund hängt die Eindämmung der Ausbreitung von Ransomware und anderer Malware von Echtzeit-Transparenz der Kommunikation zwischen Assets ab. Schließlich können Sie nicht unnötig offene Ports schließen, wenn Sie sie nicht identifizieren können.

Darüber hinaus müssen Sie ermitteln, welche Ports das größte potenzielle Risiko bergen. Nur dann, mit dieser Intelligenz in der Hand, können Sie proaktive und reaktive Kontrollen implementieren, die Ihr Unternehmen nicht zum Stillstand bringen. Auf diese Weise können Sie die Gefährdung durch eine Sicherheitsverletzung auf den Eintrittspunkt in Ihrem Netzwerk beschränken, ohne den Betrieb negativ zu beeinflussen.

Eine solche risikobasierte Transparenz ermöglicht es Ihnen auch, das Patchen zu priorisieren, bevor ein Vorfall auftritt.

Die Priorisierung ist unerlässlich, da IT-Abteilungen, die für große Netzwerke verantwortlich sind, nicht jedes System ständig patchen können. Einige Patches werden notwendigerweise vor anderen behoben. Natürlich möchten Sie sich vorrangig auf die Behebung der Systeme konzentrieren, die das größte potenzielle Risiko bergen. Die Frage ist, welche sind das?

Die Beantwortung dieser Frage hängt zu einem großen Teil von der Netzwerkkonnektivität ab.

Bedenken Sie, dass Schwachstellen auf einem Server, der vollständig isoliert betrieben wird, eine weitaus geringere Bedrohung darstellen als auf einem Computer inmitten eines Rechenzentrums, auf das Tausende von anderen zugreifen können. Beachten Sie auch, dass einige offene Ports eine größere Gefahr für Netzwerkressourcen darstellen als andere.

Was benötigt wird, ist eine Möglichkeit, das Risiko zu quantifizieren, das von einer bestimmten Gruppe von Ports im Kontext bestimmter Systeme ausgeht, und wie diese Systeme miteinander und mit dem breiteren Internet verbunden sind.

Identifizierung der riskantesten Ports

Tatsache ist, dass einige Häfen ein höheres Risiko bergen als andere. Zu den riskanteren Ports gehören hochgradig verbundene Ports, die von Microsoft Active Directory und anderen Kerndiensten verwendet werden. Ein höheres Risiko geht auch mit Systemabfragen und Berichten über die IT-Infrastruktur einher.

Peer-to-Peer-Ports stellen ein erhebliches Risiko dar, einschließlich derjenigen, die von Diensten wie Remotedesktopverwaltung und Dateifreigabeanwendungen verwendet werden. Sogar viele Social-Media-Anwendungen funktionieren auf diese Weise. Sie wurden speziell für die Art von Any-to-Any-Traffic-Muster entwickelt, die Sicherheitsexperten nachts wach halten. Sicherheitsexperten machen sich Sorgen darüber, da Malware oft auf diese Ports abzielt, weil sie allgegenwärtig sind, in der Regel offen sind und auf beliebige Weise "sprechen".

Zu guter Letzt bleiben ältere Kommunikationsprotokolle wie FTP und Telnet in der Regel standardmäßig aktiviert, auch wenn sie von niemandem gemäß den Unternehmensrichtlinien verwendet werden, und stellen bekannte Schwachstellen dar. Das macht sie zu besonders attraktiven Zielen.

Aber zu wissen, dass einige Häfen ein größeres Risiko bergen als andere, ist eine Sache. Es ist etwas anderes, sie in weitläufigen Unternehmensnetzwerken zu finden und zu quantifizieren. Sie müssen auch wissen, wie all diese Assets miteinander verbunden sind.

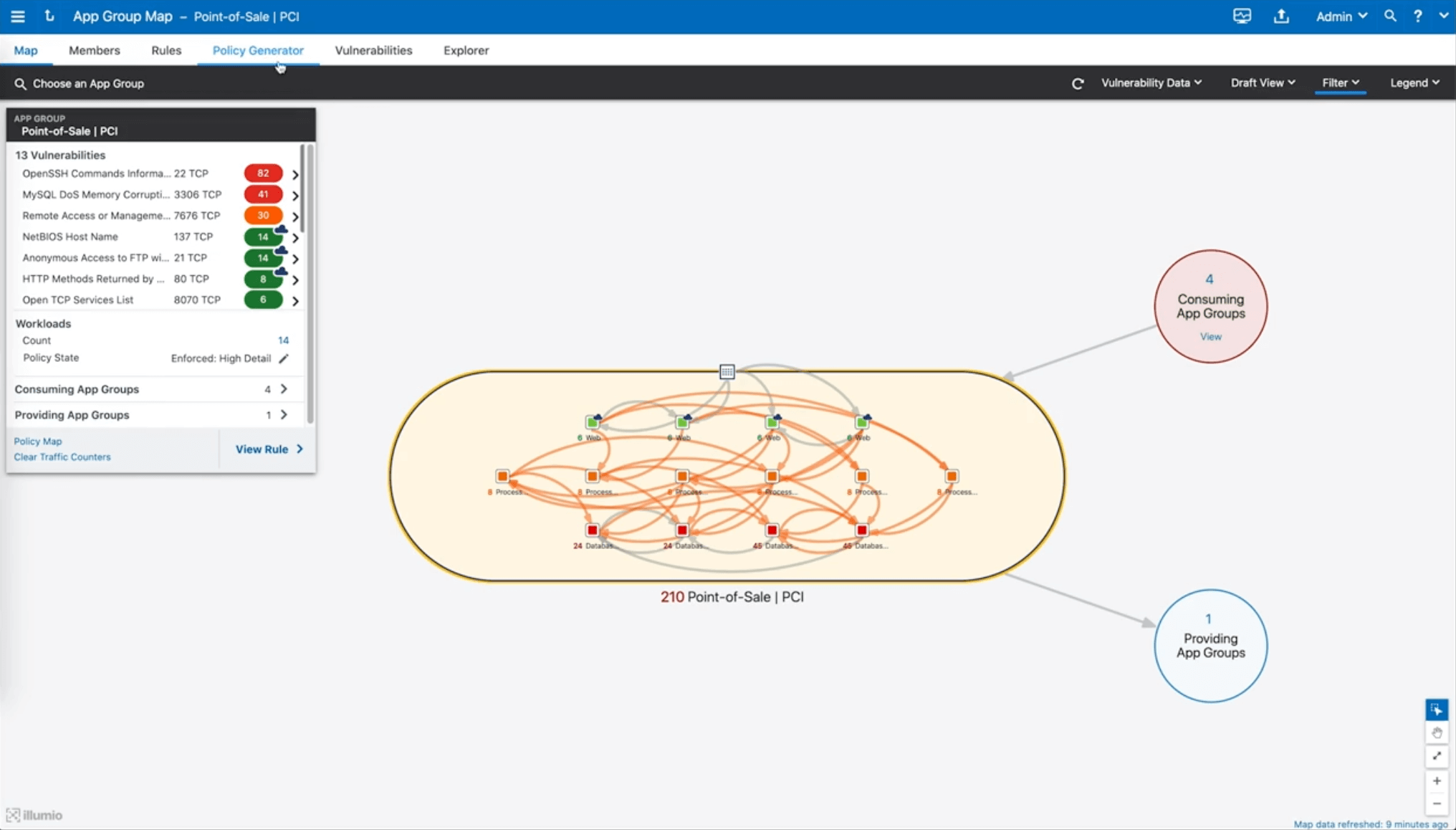

Hier kommt die von Illumio bereitgestellte Visualisierung ins Spiel.

Quantifizierung des Konnektivitätsrisikos

Illumio überlagert Daten von Schwachstellen-Scannern wie Rapid7 und Qualys mit den Illumio-Karten Ihrer Anwendungen und deren Verbindung – und erstellt so Schwachstellenkarten.

Es funktioniert, indem es Verbindungsdaten aus Quellen wie Routern mit NetFlow und JFlow, Switches, Cloud-Systemen, Betriebssystem-Verbindungstabellen und mehr aufnimmt. Diese Informationen werden dann mit Daten von Schwachstellen-Scannern kombiniert.

Als Nächstes werden Benutzer- und Computeridentitätsinformationen aus Quellen wie Active Directory, Konfigurationsverwaltungsdatenbanken, Sicherheitsinformationsmanagementsystemen und IP-Adressverwaltungssystemen einbezogen.

Die daraus resultierenden Karten bieten Ihnen risikobereinigte Echtzeitansichten aller Ihrer Systeme. Sie umfassen Betriebssysteme, Benutzer-Laptops, Cloud-Anwendungen und deren Container, Mainframes, Load Balancer, Netzwerkgeräte, Firewalls und vieles mehr. Das Ergebnis ist eine End-to-End-Transparenz, die Ihnen ein klares Verständnis des Risikos vermittelt.

Hält ein Datenbankserver beispielsweise offene Verbindungen zu 300 Rechnern in einem Subnetz aufrecht, wenn er nur eine Verbindung zu 10 Rechnern herstellen muss? Die Karten von Illumio werden es als Problem hervorheben, damit Sie Maßnahmen ergreifen können.

Neben der Art und Weise, wie Assets Daten innerhalb von Netzwerken und Rechenzentren austauschen, informiert Sie Illumio darüber, wie viel und wie oft sie mit der Außenwelt kommunizieren. Dieses Wissen kann Ihnen bei der Entscheidung helfen, welche Kontrollen auf welchen Computern installiert und welche Patches priorisiert werden sollten.

Wie Schwachstellen-Exposure-Scores die betriebliche Effizienz verbessern

Um die Risikobewertung noch einfacher zu machen, kombiniert Illumio Informationen zu Schwachstellen-, Verbindungs- und Segmentierungsrichtlinien, um alles in einem Vulnerability Exposure Score zusammenzufassen. Diese einzelne Zahl gibt Ihnen einen schnellen Überblick über die relative Risikoexposition im Kontext der Ausführung von Anwendungen.

Viele Illumio-Kunden sind der Meinung, dass diese Metrik allein ihnen das bietet, was sie brauchen, um Systeme zu segmentieren, um ihre Unfähigkeit zu kompensieren, alle ihre Patches ständig auf dem neuesten Stand zu halten. Segmentierung bedeutet, die anfälligsten Ports auf den kleinstmöglichen Radius zu reduzieren, d. h. mit so wenig anderen Assets wie möglich zu kommunizieren.

Mit den Schwachstellenbewertungen von Illumio können Sie sich schnell auf diese Problembereiche konzentrieren, um sie zunächst durch Segmentierung so weit wie möglich zu isolieren, ohne den Betrieb zu unterbrechen, und dann nach Zeitplänen zu patchen, die Sie realistisch einhalten können. Mit anderen Worten: Schwachstellenbewertungen und -segmentierung ermöglichen eine effektive Priorisierung für die Behebung von Schwachstellen.

Illumio bietet Ihnen einen umfassenden, risikobasierten Überblick über Ihre gesamte Umgebung. Es ermöglicht Ihnen, aktive Flüsse zu sehen, Risikoanalysen basierend auf offenen Ports, die von Malware verwendet werden, zu überlagern und dieses Risiko zu quantifizieren. Nachdem Sie Änderungen an Ihrer Umgebung vorgenommen haben, können Sie die Risikobewertung überprüfen und wiederholen, um zu sehen, wie sich die Risikobewertungen im Laufe der Zeit ändern, und IT- und Sicherheitsteams ein leistungsstarkes Tool für die Berichterstattung über Risiken und die Sichtung von Schwachstellen an die Hand geben.

Generieren von Richtlinien zum Blockieren riskanter Ports

Illumio kann auch aktiv Risiken minimieren, indem es Ports zwischen Workloads blockiert, bevor Sie sie patchen oder in Fällen, in denen Sie nicht auf betroffene Systeme zugreifen können. Stellen Sie sich das so vor, als würden Sie Datenflüsse patchen, bis Sie in der Lage sind, Workloads zu patchen.

Darüber hinaus kann Illumio Richtlinien zum Blockieren von Ports als Teil eines integrierten Workflows namens Policy Generator vorschlagen.

Sie können eine vorgeschlagene Richtlinie speichern und sie dann von Illumio für Ihre Anwendungen bereitstellen lassen. Mit diesem Tool können Sie Ihre Umgebung mit nur wenigen Klicks in nur wenigen Sekunden schützen, anstatt sie tage- oder wochenlang mit weißen Fingern zu belasten, die für die Bereitstellung von Patches erforderlich sind.

Ein leistungsstarkes Tool zur Bewertung von Schwachstellen

Insgesamt bietet Illumio IT- und Sicherheitsexperten einen umfassenden, risikobasierten Einblick in ihre gesamte Anwendungskommunikation und ermöglicht es ihnen, die Kommunikation auf risikobereinigter Basis zu blockieren, um die Ausbreitung von Ransomware zu stoppen.

Neben der Implementierung präventiver Kontrollen kann Illumio Ihre Fähigkeit zur Reaktion auf Vorfälle mit aktiven Segmentierungsrichtlinien verbessern, um Ransomware im Keim zu ersticken.

Um mehr zu erfahren:

- Lesen Sie das E-Book "Wie man Ransomware-Angriffe stoppt".

- Sehen Sie sich Vulnerability Maps in Aktion im Webinar Ransomware Happens an. Wir verhindern, dass es sich ausbreitet: Bewerten Sie Ihre Schwachstellen.

.png)