10 Gründe, warum kleine und mittelständische Unternehmen eine Zero-Trust-Segmentierung benötigen

Trotz rekordverdächtiger Sicherheitsausgaben sind Sicherheitsverletzungen immer noch unvermeidlich, und ihre Auswirkungen sind nicht nur bei den größten Unternehmen der Welt zu spüren. Laut einer Studie von Gartner betreffen 81 Prozent der erfolgreichen Ransomware-Operationen Unternehmen mit weniger als 1.000 Mitarbeitern, und 69 Prozent der Ransomware-Angriffe betreffen Unternehmen mit einem Jahresumsatz von 100 Millionen US-Dollar oder weniger.

Viele kleine und mittelständische Unternehmen (KMUs) können es sich nicht leisten, große, interne Sicherheitsteams zu haben, um diesen Trend abzuschwächen. Oft beschäftigen sie nur ein oder zwei Mitarbeiter, die alle IT-Aufgaben im gesamten Unternehmen übernehmen, oder sie arbeiten mit einem externen Managed Security Service Provider (MSSP) zusammen. In anderen Fällen kann die Sicherheit ein nachträglicher Gedanke oder ein akzeptiertes Geschäftsrisiko sein.

Leider wird die Angriffsfläche immer größer, insbesondere mit der Einführung von Public Clouds und Containern. Da größere Unternehmen Mitarbeiter, Prozesse und Tools skalieren, um ihre Sicherheit zu verbessern, richten böswillige Akteure ihre Aufmerksamkeit zunehmend auf ein anfälligeres Ziel: KMUs.

Aus diesem Grund ist es für kleine und mittelständische Unternehmen unerlässlich, Illumio Zero Trust Segmentation (ZTS), auch Mikrosegmentierung genannt, zu implementieren. ZTS dämmt die Ausbreitung von Sicherheitsverletzungen und Ransomware über die gesamte hybride Angriffsfläche eines Unternehmens ein, indem es visualisiert, wie Workloads und Geräte kommunizieren, Richtlinien erstellt, die nur die gewünschte und notwendige Kommunikation zulassen, und Verstöße isoliert, indem laterale Bewegungen gestoppt werden.

Hier sind 10 Gründe, warum kleine und mittelständische Unternehmen Illumio ZTS implementieren sollten.

1. Reduzieren Sie schnell das Risiko von Sicherheitsverletzungen

ZTS hilft Unternehmen, einige der schwierigsten Sicherheitsherausforderungen zu lösen, mit denen sie heute konfrontiert sind, einschließlich der Reduzierung der Auswirkungen der nächsten unvermeidlichen Sicherheitsverletzung.

Die meisten Geräte, Anwendungen und Ressourcen in Netzwerken können mit allem kommunizieren, was sie wollen – eine Schwachstelle, die böswillige Akteure ausnutzen, um sich in einem Netzwerk zu verbreiten, sobald sie Präventions- und Erkennungsmethoden umgehen. ZTS bietet die Möglichkeit, den Datenverkehr zwischen Geräten oder Netzwerksegmenten zu kontrollieren und eine vertrauenswürdige Kommunikation zwischen Quellen in einem Netzwerk herzustellen, wodurch es unmöglich wird, dass sich Cyberangriffe ausbreiten und katastrophale Schäden verursachen.

Wenn Sie sich fragen, wie viele Ports oder Protokolle offen sein müssen, damit Systeme im Netzwerk kommunizieren können, ist die Antwort wahrscheinlich eine Zahl, die Sie an Ihrer Hand abzählen können. Das bedeutet, dass KMUs durch die Segmentierung einen unmittelbaren Mehrwert erzielen können, indem sie schnell die Handvoll riskanter Ports blockieren, die Ransomware häufig durchläuft, wie z. B. RDP, SMB und TelNet.

Mit begrenzter Zeit, Personal und Budgets, um sich umfassend mit der Sicherheit zu befassen, ermöglicht Illumio ZTS KMUs, schnell und einfach einige der häufigsten (und gefährlichsten) Sicherheitslücken in ihrer heutigen Umgebung zu schließen.

2. Entwickeln Sie proaktive Sicherheit trotz begrenzter Ressourcen

Einige Sicherheitstools erfordern dedizierte Mitarbeiter, um ihre Produkte zu verwalten, Protokolle und Warnungen zu durchsuchen und einen Reaktionsplan für Vorfälle zur Behebung zu entwickeln – und wenn es unweigerlich zu einem Angriff kommt, befinden sich diese Mitarbeiter in einem Wettlauf gegen die Zeit. In jeder Sicherheitsarchitektur befindet sich das langsamste Glied in der Kette zwischen der Tastatur und dem Stuhl. Die meisten modernen Cyberangriffe verbreiten sich schneller, als jeder Mensch – und manchmal auch jedes Werkzeug – auf den Angriff reagieren und ihn eindämmen kann.

Illumio ZTS kann von einer Einzelperson oder einem kleinen Team bereitgestellt und betrieben werden und spart nachweislich Zeit im Vergleich zur Segmentierung mit herkömmlichen, älteren Firewalls. Sobald Sie Einblick in Ihren Netzwerkverkehr und die damit verbundenen Risiken erhalten haben, ist es einfach, die Sicherheitsrichtlinien zu erstellen, zu testen und zu implementieren, die für die Segmentierung Ihrer Umgebung erforderlich sind. Dies stellt sicher, dass Sie bei einer Kompromittierung in Ihrem Netzwerk die Gewissheit haben, dass die Sicherheitsverletzung an der Quelle eingedämmt wird und sich nicht weiter ausbreiten kann. Sie müssen sich dann nur noch um die Sanierung einiger weniger Maschinen kümmern, anstatt möglicherweise Ihren gesamten Geschäftsbetrieb auf dem Spiel zu haben.

3. Sichern Sie die Geräte Ihrer Mitarbeiter, damit sich Bedrohungen nicht ausbreiten

Endpunkte sind oft die Ursache für Netzwerkverletzungen, da ein einzelnes kompromittiertes Gerät zu einer vollständigen Cyber-Katastrophe für Ihr Unternehmen führen kann. Angreifer wissen, dass es weniger wahrscheinlich ist, dass sie beim Eindringen in SMB-Netzwerke erwischt werden, da KMUs einfach nicht über die gleiche Mitarbeiterzahl oder den gleichen Sicherheitsstack verfügen wie ihre Pendants in Unternehmen.

Da es an Tools und Personen mangelt, die sie ausführen, kann die Zeit zwischen dem Eindringen und der Erkennung erheblich sein, so dass böswillige Akteure mehr Zeit und Gelegenheit haben, sich unbemerkt ein- und auszuschleichen.

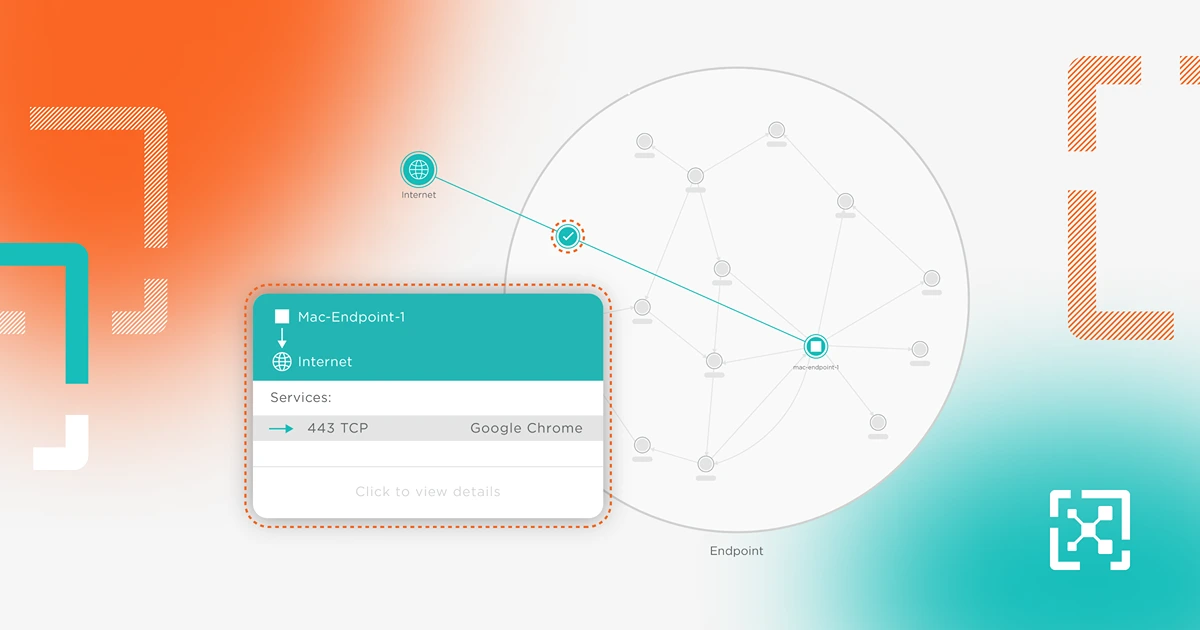

Unabhängig davon, ob Ihre Mitarbeiter von zu Hause oder im Büro arbeiten, kann Illumio ZTS Ihnen helfen, Ihren Endpunktverkehr zu sehen und dann den Zugriff von diesen Geräten aus zu steuern, sodass nur berechtigte Benutzer auf bestimmte Anwendungen in Ihrem Rechenzentrum zugreifen können. Und da ZTS angriffsunabhängig ist, sind Sie geschützt, unabhängig davon, ob Ihre Mitarbeiter versehentlich auf einen bösartigen Link klicken, sich unterwegs mit einem verdächtigen WLAN-Netzwerk verbinden oder in einer anderen Reihe von Szenarien. ZTS kann Cyberangriffe auf ein einzelnes kompromittiertes Gerät isolieren, so dass sich die Sicherheitsverletzung nicht ausbreiten und andere in Ihrer Umgebung infizieren kann, um sicherzustellen, dass Ihre kritischen Unternehmensressourcen geschützt sind.

Erfahren Sie, wie Sie Ihre Endgeräte mit Illumio Endpoint absichern können.

4. Sichern Sie Legacy- und End-of-Life-Ressourcen

Viele KMUs haben nicht den Luxus (oder das Budget), ihre Technologie alle paar Jahre kontinuierlich zu aktualisieren. Das bedeutet, dass sie sich oft mit Legacy- und End-of-Life-Ressourcen begnügen müssen, die das Abrufen neuer Updates oder die Installation von Sicherheitstools erschweren, wenn nicht sogar unmöglich machen können.

Illumio ZTS ermöglicht eine Zero-Trust-Sicherheitsarchitektur mit oder ohne Installation eines Agenten und gewährleistet so eine konsistente Sicherheit sowohl für moderne als auch für ältere Ressourcen. Dieser Ansatz gilt auch für Geräte, die keinen Agent akzeptieren können, z. B. IoT-Geräte wie Controller, Sensoren und Kameras.

5. Begrenzen Sie Unterbrechungen, indem Sie Richtlinien vor der Bereitstellung testen

Insbesondere für KMUs, die oft über begrenzte Budgets und Personal verfügen, ist es von entscheidender Bedeutung, dass alle neuen Technologieprojekte gleich beim ersten Mal richtig umgesetzt werden – ohne dass ständige Rollbacks und Anpassungen erforderlich sind, die zu Unterbrechungen führen und das Netzwerk Angriffen aussetzen können. Da die Mitglieder des IT- und Sicherheitsteams in KMUs für viele (oder alle) Technologiehüte in einem Unternehmen verantwortlich sein können, möchten Sie nicht derjenige sein, der einen Fehler macht und wertvolle Betriebsausfälle riskiert.

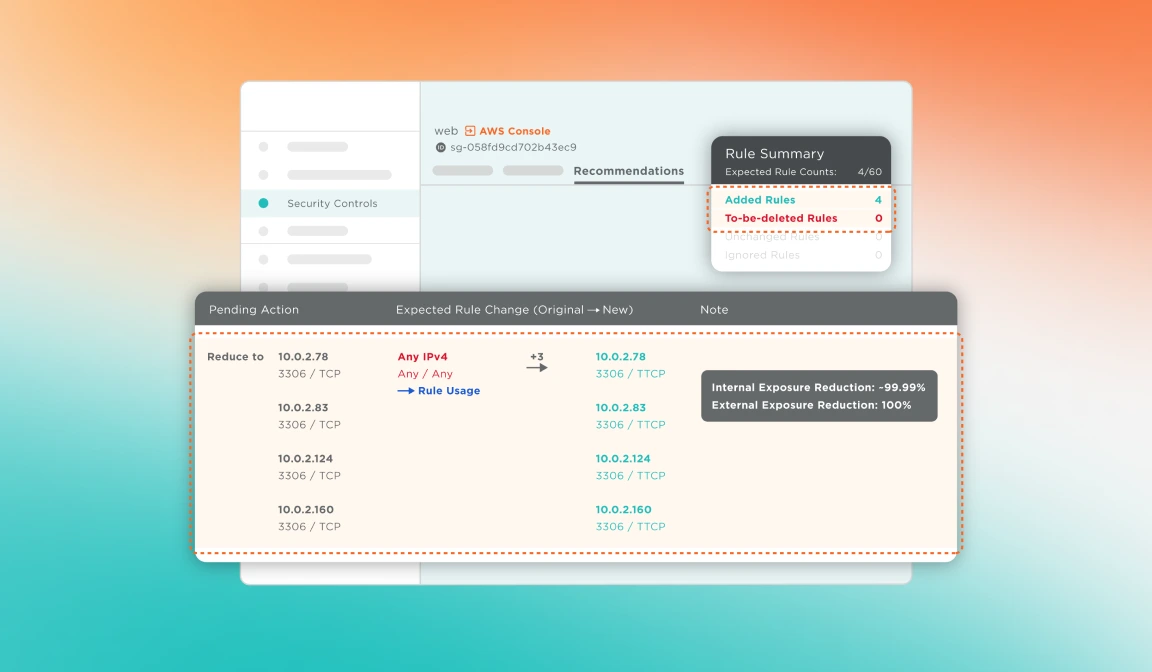

Sicherheitsteams können dieses Problem mit der Entwurfsansicht von Illumio vermeiden. Illumio simuliert die Auswirkungen, die neue Regeln nach der Bereitstellung haben werden, bevor sie bereitgestellt werden. Auf diese Weise können Teams Richtlinien im Simulationsmodus ändern und optimieren, ohne das Risiko einzugehen, etwas zu beschädigen, sobald die Richtlinien durchgesetzt werden. Implementieren Sie ZTS mit hoher Sicherheit, wenn Sie Illumio verwenden.

6. Erfüllen Sie die Sicherheitsanforderungen für Cybersicherheitsversicherungen

Der Cyberversicherer Coalition gab in einem Bericht von Mitte 2022 bekannt, dass die durchschnittlichen Schadenkosten für KMU-Inhaber im Vergleich zu 2021 um 58 Prozent gestiegen sind.

Der Grund, warum Versicherungsträger und Aufsichtsbehörden auf eine Segmentierung drängen, auch in KMUs, liegt darin, dass die Eindämmung eines Angriffs auf nur wenige Geräte die Wiederherstellungskosten drastisch senkt. Aus diesem Grund sehen Sie aktualisierte Underwriting-Pakete von Carriern, bei denen jetzt eine Segmentierung für kritische Assets oder Endpunkte erforderlich ist (die in der Regel der Ausgangspunkt vieler Sicherheitsverletzungen sind).

Versicherer sind es leid, für Sicherheitsverletzungen zu zahlen, die mit Tools zur Eindämmung von Sicherheitsverletzungen wie ZTS viel weniger Schaden hätten anrichten können. Glücklicherweise können Sie mit Illumio ZTS die Wiederherstellungskosten erheblich kontrollieren, um die Ausbreitung von Sicherheitsverletzungen zu stoppen.

Lesen Sie jetzt mehr darüber, warum ZTS wichtig ist, wenn Sie eine Cyber-Versicherung abschließen möchten.

7. Erfüllen Sie Best-Practice-Sicherheits-Frameworks

Große Unternehmen haben regelmäßig Best-Practice-Sicherheits-Frameworks wie NIST Cybersecurity Framework, ISO/IEC 27001 und CIS Critical Security Controls eingeführt, um ihre Cybersicherheitsstrategie zu leiten. KMUs, die oft überfordert sind und eine Anleitung zur Cybersicherheit benötigen, haben sich ebenfalls diesen Frameworks zugewandt.

Illumio ZTS kann Ihnen helfen, Best-Practice-Sicherheits-Frameworks zu erfüllen, indem es:

- Identifizierung aller Assets und Abbildung von Abhängigkeiten zwischen ihnen

- Schutz von Ressourcen vor Bedrohungen, indem die Ausbreitung eines Angriffs eingedämmt wird

- Erkennen von unerwartetem Verhalten basierend auf Ereignisdaten

- Reaktion auf anhaltende Bedrohungen, um die Auswirkungen zu minimieren

- Wiederherstellung nach einem Vorfall und Wiederherstellung der Umgebung

- Minimierung der Auswirkungen eines Angriffs auf den Betrieb

8. Erzielen Sie einen besseren ROI für Ihren gesamten Sicherheitsstack

Warum fördern Cyber-Versicherungsträger und Sicherheits-Frameworks die Segmentierung? Die Sicherheits-Community und die Risikobranche wissen, wie leistungsfähig sie als Teil einer Defense-in-Depth-Strategie (DiD) ist – einem mehrschichtigen Sicherheitsansatz. ZTS ist der Schlüssel zum Erreichen von DiD neben Ihren anderen Sicherheitstools und -prozessen.

Die Realität ist, dass die meisten Sicherheitslösungen reaktiver Natur sind und sich auf Mechanismen zur Erkennung von Sicherheitsverletzungen stützen. Aber was passiert, wenn ein brandneuer Angriff von den Erkennungstools unbekannt wird? Böswillige Akteure können sich ungehindert im Netzwerk ausbreiten, so dass zwischen der Sicherheitsverletzung und ihrer Entdeckung und Behebung ein Zeitdelta liegt – manchmal Tage, oft aber auch Monate oder sogar Jahre.

Sicherheitsteams entscheiden sich für Illumio ZTS, weil die Segmentierung das Zeitdelta zwischen Sicherheitsverletzung und Entdeckung schließt. Trotz unterschiedlicher Taktiken verbreitet sich Malware immer wieder über dieselben Protokolle. Wenn Sie DiD aufbauen können, indem Sie diese Protokolle kontrollieren und sich nicht ausschließlich auf die Erkennung verlassen, erzielen Sie sofort eine höhere Rentabilität in Ihrem gesamten Sicherheitsstack, indem Sie mehr Zeit für die Reaktion, Untersuchung, Eindämmung und Behebung der Sicherheitsverletzung haben.

9. Segmentierung schneller als mit herkömmlicher, älterer Hardware

Unternehmen haben in der Vergangenheit eine Segmentierung mit Hardware erreicht, die an die physische Schicht des Netzwerks gebunden war, was eine fragile Neuarchitektur mit erheblichen Unterbrechungen des Geschäftsbetriebs erforderte.

Illumio ZTS verfolgt einen anderen Ansatz mit einer leichten, agentenbasierten Lösung. Anstatt die physische Schicht zu berühren, führen Sie die gesamte Orchestrierung auf den Hosts durch, die in einer zentralen Konsole zusammengefasst sind, die es Ihnen ermöglicht, Regeln zu schreiben, ohne die zugrunde liegende Netzwerkarchitektur überhaupt berücksichtigen zu müssen. Agentenbasiertes ZTS glänzt, weil Sie so schnell handeln können, wie Sie motiviert sind, ohne das physische Netzwerk berühren zu müssen. Auf diese Weise können Sie eine Segmentierung innerhalb von Stunden und nicht Monaten erreichen.

10. Schnelle, einfache Segmentierung für Teams mit begrenzten Ressourcen

Illumio hat Hunderten von KMUs geholfen, sich proaktiv auf Sicherheitsverletzungen und Ransomware-Angriffe mit ZTS vorzubereiten:

- Der Getränkehersteller Lion wurde Opfer einer Sicherheitsverletzung, die den Betrieb lahmlegte, und identifizierte dann Illumio ZTS, um sicherzustellen, dass die Auswirkungen von Cyberangriffen in Zukunft reduziert werden.

- Die australische Schule St Mary MacKillop College hat mit einer kleinen IT-Organisation, die ZTS in nur drei Wochen einführte, Sicherheit auf Unternehmensniveau für den Schutz vor Ransomware entwickelt.

- Der HVAC-R-Distributor The Master Group reduzierte seine Angriffsfläche um 80 Prozent und verhinderte, dass sich böswillige Akteure seitlich zwischen Servern bewegen können.

Erfahren Sie hier mehr darüber, wie Illumio kleinen und mittelständischen Unternehmen hilft, sich zu schützen.

Kontaktieren Sie uns , um herauszufinden, wie Illumio dazu beitragen kann, die Abwehr Ihres KMU gegen Cybersicherheitsbedrohungen zu stärken. Sind Sie bereit, mehr über Illumio ZTS zu erfahren? Kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)