Aus den Augen, aus dem Sinn: Die Gefahren des Ignorierens der Cloud-Sichtbarkeit

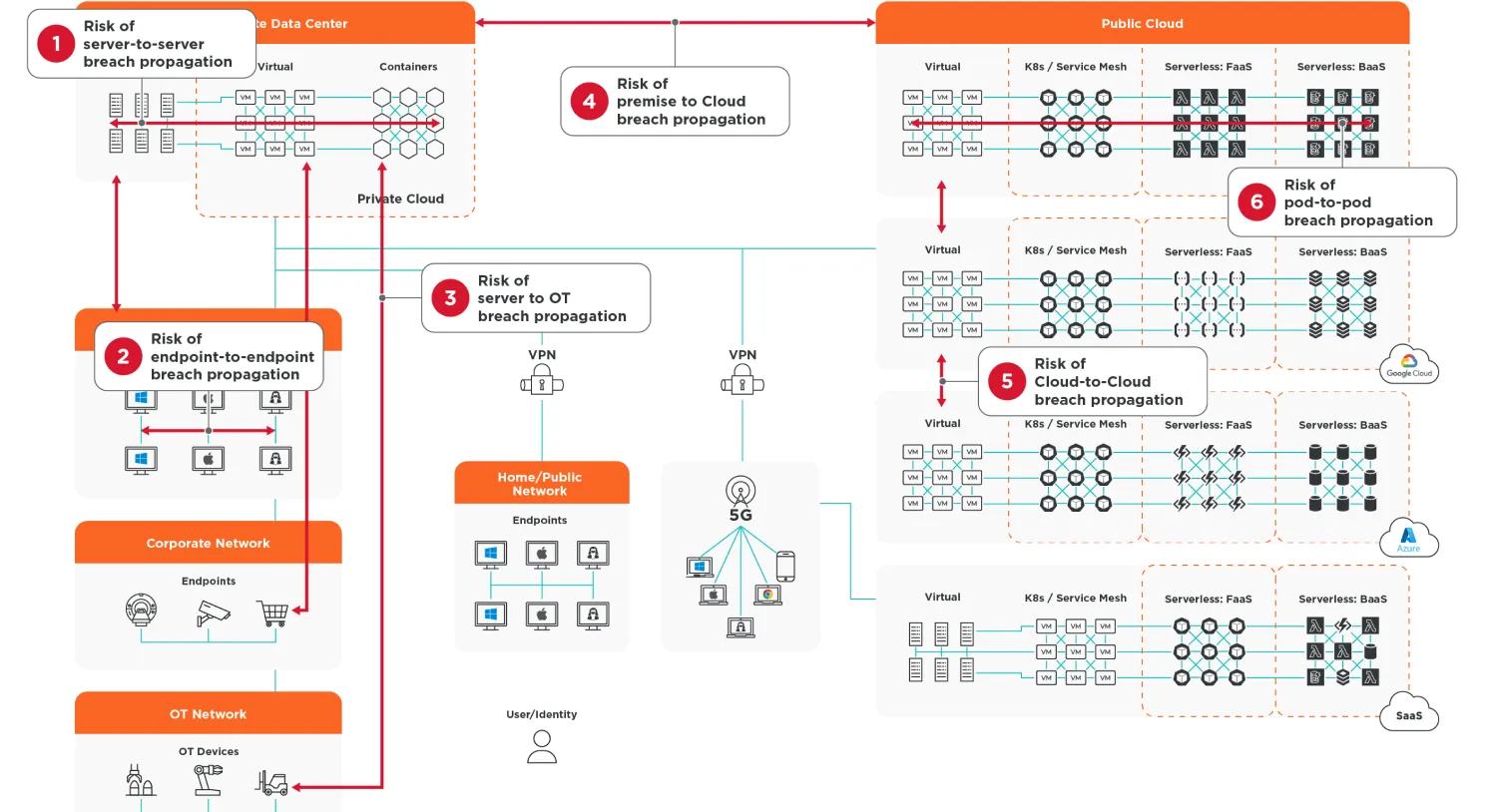

Die Cloud ist ein komplizierter Ort. Es gibt virtuelle Maschinen, Container und Microservices, die zum Erstellen von Anwendungen verwendet werden. Die Ressourcen drehen sich ständig auf und ab. Alles kann sich in wenigen Minuten ändern.

All diese Veränderungen und diese Komplexität können große Herausforderungen für die Sicherheit der Cloud darstellen. Ohne ein klares Verständnis davon, wie jede Komponente miteinander verbunden ist und interagiert, steigt das Risiko für die Cloud-Sicherheit dramatisch an.

Sicherheitsteams sind sich des Risikos bewusst. Tatsächlich zeigt eine Studie von Vanson Bourne, dass 95 % der Sicherheitsverantwortlichen der Meinung sind, dass ihr Unternehmen bessere Möglichkeiten benötigt, um Cloud-Verbindungen zu sehen. Warum funktionieren die alten Methoden der Sichtbarkeit nicht mehr und was ist die Lösung?

Die Grenzen von Legacy-Visibility-Ansätzen

Wenn Sie ältere Transparenztools verwenden, erhalten Sie wahrscheinlich keinen vollständigen End-to-End-Überblick über Ihre Cloud und deren Interaktion mit dem Rest des Netzwerks. Diese herkömmlichen Methoden können sich schnell ändernde Cloud-Ressourcen übersehen, da sie nicht für die heutigen hybriden Multi-Cloud-Infrastrukturen ausgelegt sind.

Hier sind die wichtigsten Einschränkungen bei der Verwendung von Legacy-Sichtbarkeitstools:

1. Eine feste Ansicht des Netzwerks

Herkömmliche lokale Netzwerke sind häufig hochgradig angepasst, um ältere und moderne Workloads zu unterstützen. Das bedeutet, dass sich diese Netzwerke nur langsam verändern. Sichtbarkeitstools für herkömmliche Netzwerke sind so konzipiert, dass sie nur eine Momentaufnahme der Infrastruktur zu einem bestimmten Zeitpunkt liefern. Wenn sich nicht viel ändert, ist es nicht notwendig, das Netzwerk in Echtzeit zu sehen.

Aber in der Cloud ändern sich die Dinge ständig, und eine feste Netzwerkansicht funktioniert nicht gut. Cloud-Visibility-Tools müssen diese Veränderungen erfassen, sobald sie eintreten. Andernfalls schaffen Sie blinde Flecken in Ihrer Cloud-Umgebung. Dies führt zu Schwachstellen, durch die Angreifer in Ihr Netzwerk eindringen, sich heimlich verstecken und unbemerkt zu Ihren kritischen Assets gelangen können.

2. Fehlender detaillierter Einblick in die Kommunikation auf Anwendungsebene

Moderne Apps werden mithilfe von Microservices und Containern erstellt, die über verschiedene Schichten und Dienste hinweg miteinander kommunizieren. Wenn Sie ältere Sichtbarkeitstools verwenden, sehen Sie wahrscheinlich nur einen umfassenden Überblick über das Netzwerk.

Diese Tools können die komplexen Beziehungen und Abhängigkeiten auf Anwendungsebene, die in der Cloud stattfinden, nicht erfassen. Sie übersehen auch oft, wie Microservices innerhalb und zwischen Cloud-Umgebungen interagieren.

Ohne zu sehen, wie Apps kommunizieren, können Sicherheitsteams die Datenflüsse nicht vollständig verstehen, was es schwierig macht, ungewöhnliches Verhalten oder mögliche Bedrohungen in der Cloud zu erkennen.

3. Überwältigende Datenmengen mit wenig Kontext

Ältere Sichtbarkeitstools produzieren oft viele Daten. Die meisten Sicherheitsteams haben jedoch nicht die Zeit oder die Ressourcen, um alles zu durchforsten, geschweige denn Erkenntnisse zu gewinnen, die in die Sicherheitsprioritäten einfließen können.

Diese Überlastung kann auch zu falsch positiven Ergebnissen führen, bei denen harmlose Aktivitäten als Bedrohungen gekennzeichnet werden, oder zu falsch negativen Ergebnissen, bei denen echte Bedrohungen übersehen werden. Der Mangel an Kontext, den diese Tools bieten, macht es schwierig, gute Sicherheitsentscheidungen zu treffen und schnell auf Probleme zu reagieren.

Die Folgen unzureichender Sichtbarkeit

Es steht viel auf dem Spiel. Angreifer wissen, dass es für sie einfacher ist, in die Cloud einzudringen und sich in ihren Schatten zu verstecken, wenn sie weniger Transparenz über den Datenverkehrsfluss haben.

Ohne ausreichende Transparenz können sie in Ihr Netzwerk eindringen, sensible Daten stehlen, den Betrieb stören und sogar Ransomware-Angriffe starten, ohne bemerkt zu werden. Dies birgt das Risiko von finanziellen Verlusten, Reputationsschäden und Geldstrafen von Aufsichtsbehörden.

Sicherheitsteams benötigen eine vollständige, detaillierte Transparenz, um Schwachstellen zu überwachen, zu priorisieren und zu beheben.

In der Cloud ist Transparenz nicht nur "nice to have"; Ein absolutes Muss. Hier ist der Grund:

- Erstellen Sie die richtigen Segmentierungsrichtlinien: Ohne einen klaren, aktuellen Überblick über Ihre Cloud-Umgebung ist es schwierig, die richtigen Sicherheitskontrollen dort zu platzieren, wo Sie sie benötigen. End-to-End-Transparenz bedeutet eine bessere Segmentierung und eine vollständigere Zero-Trust-Architektur.

- Proaktive Erkennung von Bedrohungen: Dank der detaillierten Transparenz können Sicherheitsteams Schwachstellen und ungewöhnliche Aktivitäten in Echtzeit erkennen, sodass sie handeln können, bevor es zu einer Sicherheitsverletzung kommt.

- Bessere Reaktion auf Vorfälle: Vollständige Transparenz bietet den Kontext, den Sie benötigen, um die Größe und die Auswirkungen von Vorfällen zu verstehen. Dies hilft Teams, schneller und effektiver auf Probleme zu reagieren und diese zu beheben – bevor sie zu einem größeren Sicherheitsvorfall werden.

- Optimierter Ressourceneinsatz: Wenn Sie wissen, wie Cloud-Dienste interagieren, können Sie unnötige oder ineffiziente Kommunikation, für die Cloud-Anbieter Ihnen Gebühren berechnen, erkennen und entfernen. Dies kann Ihr Team effizienter machen und Ihnen gleichzeitig Geld sparen.

- Compliance-Anforderungen: Vorschriften erfordern oft einen detaillierten Einblick in Datenflüsse und Interaktionen, um rechtliche und finanzielle Probleme zu vermeiden.

Verschaffen Sie sich mit Illumio vollständige Transparenz über die gesamte hybride Multi-Cloud

Mit Illumio erhalten Unternehmen detaillierte Transparenz und Kontrolle darüber, wie Anwendungen und Workloads kommunizieren. Dies hilft, Cloud-Verletzungen schnell einzudämmen und zu verhindern, dass sie ernsthafte Schäden verursachen.

Mit Illumio Segmentation können Sie:

- Gewinnen Sie End-to-End-Transparenz: Mithilfe von Echtzeitdaten aus agentenlosen Steuerelementen können Sie die Datenverkehrsflüsse Ihrer Cloud-nativen Anwendungen anzeigen. Erfahren Sie, wie Anwendungen kommunizieren, welche Sicherheitsrichtlinien, Verwendung, Zugriff und Sicherheitsrisiken sie haben.

- Sammeln Sie Einblicke: Verwenden Sie eine interaktive Karte, um Anwendungsbereitstellungen, Ressourcen, Datenverkehrsflüsse und Metadaten mit Datenverkehrsflussprotokollen anzuzeigen. Erfahren Sie , welche Workloads kommunizieren und warum sie kommunizieren.

- Integration mit großen Cloud-Anbietern: Der agentenlose Ansatz von Illumio ermöglicht Ihnen eine einfache Integration mit Cloud-Anbietern wie AWS und Azure. Erweitern Sie die Transparenz und Kontrolle über Multi-Cloud- und Hybrid-Cloud-Setups hinweg – ohne umfangreiche Anpassungen oder manuelle Konfigurationen.

- Teilen Sie die Verantwortung für Transparenz und Sicherheit: Sicherheits- und Entwicklungsteams können mit Illumio auf einer Wellenlänge sein. Definieren und verwalten Sie Sicherheitsrichtlinien zusammen mit dem Anwendungscode, um sicherzustellen, dass die Sicherheit Teil des Entwicklungs- und Bereitstellungsprozesses ist.

Sind Sie bereit, Illumio zu testen? Starten Sie Ihre Demo Heute.

.png)

.webp)