Wie Illumio Transparenzlücken in Container-Umgebungen schließt

"Einmal bauen, überall ausführen." Das ist es, was Container so großartig macht. Mit Funktionen wie Automatisierung, Cloud-basierten Tools und der Möglichkeit, Ressourcen einfach zu skalieren, sind Container zu einem Favoriten für Entwickler geworden.

Doch Container haben ein großes Problem: mangelnde Sichtbarkeit.

Ohne granulare Transparenz über das gesamte Netzwerk hinweg können Sicherheitsteams unbeabsichtigt Lücken in Container-Umgebungen hinterlassen. Diese Lücken haben zu einem starken Anstieg von Sicherheitsverletzungen bei Containern geführt.

In diesem Blogbeitrag zeigen wir Ihnen, wie Sie vollständige Transparenz in Ihrem Netzwerk erhalten, um Container als Teil einer konsistenten, durchgängigen Sicherheitsarchitektur zu sichern.

Container werden verletzt

Container sind als temporär konzipiert. Lange Zeit dachte man, dass man dadurch automatisch sicher ist. Die Idee war, dass es schwieriger ist, sich in etwas zu hacken, wenn es nicht sehr lange hält.

Aber Malware wie Siloscape, Hildegard, Kinsging und cr8escape haben herausgefunden, wie man Container nutzen kann, um in Netzwerke einzudringen. Um dies zu verhindern, konzentrieren sich die meisten Container-Sicherheitstools auf die Erkennung von Bedrohungen. Sie suchen nach Containern, die kompromittiert wurden, und entfernen alle Malware, die sie entdecken.

Das Erkennen von Bedrohungen ist wichtig. Leider konzentrieren sich diese Tools in der Regel nur auf Container und berücksichtigen keine anderen Ressourcen außerhalb des Containerclusters. Dies führt zu isolierten Systemen mit großen blinden Flecken, die es schwieriger und langsamer machen können, auf Sicherheitsverletzungen zu reagieren.

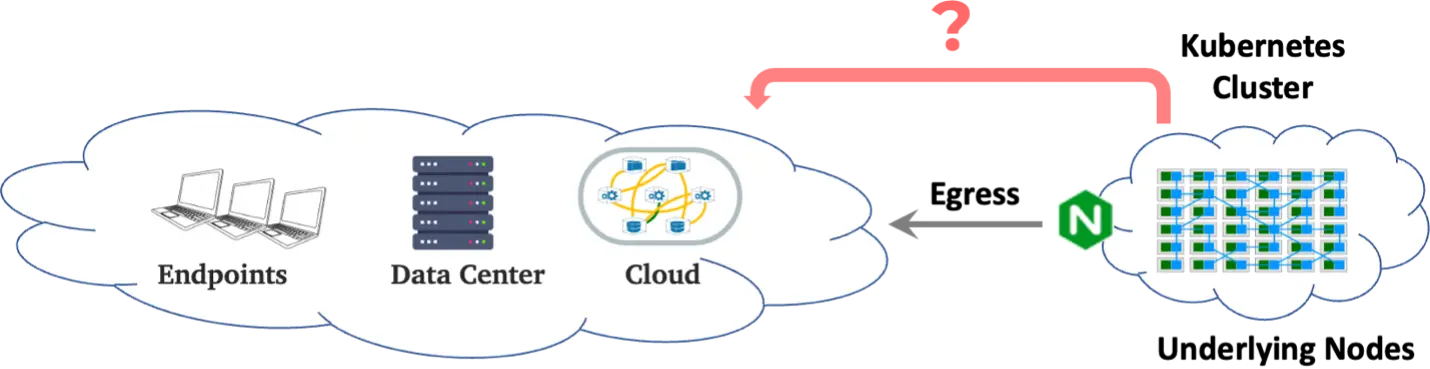

Auf Apps, die in einem Kubernetes- oder OpenShift-Cluster ausgeführt werden, muss von außerhalb des Clusters zugegriffen werden. Um Container vollständig zu schützen, müssen Sie sehen, was sowohl innerhalb als auch außerhalb des Clusters passiert, und konsistente Sicherheitsrichtlinien für das gesamte System festlegen.

Container sind nur so sicher wie Ihre Sichtbarkeit

Container sind ein DevOps-Traum, aber sie können ein Albtraum für alle anderen sein, insbesondere wenn es um Sicherheit geht.

DevOps-Teams mögen Container, weil sie die App-Entwicklung beschleunigen. In Container-Umgebungen verwalten DevOps die zugrunde liegende Infrastruktur, die den gesamten App-Prozess automatisiert. Dies reduziert die manuelle Arbeit und vermeidet Verzögerungen, die durch andere Teams wie Systemadministratoren, Sicherheit und Netzwerke verursacht werden.

DevOps-Teams wissen, dass Sicherheit wichtig ist, aber sie lassen sie oft aus ihren anfänglichen Automatisierungs-Workflows heraus, weil sie sie als Verlangsamung der Entwicklung ansehen. Wenn sie nach Sicherheitstools suchen, wählen sie in der Regel solche, die nur für Container entwickelt wurden.

Warum ist das ein Problem? Tools, die speziell für Container entwickelt wurden, konzentrieren sich auf einzelne Containerressourcen. Sie sammeln Daten darüber, wie Prozesse funktionieren und wie Ressourcen genutzt werden, aber sie geben nicht immer einen klaren Überblick darüber, wie Container miteinander interagieren.

Diese Tools können Verbindungen zwischen Pods, Diensten oder Namespaces anzeigen. Aber es gibt oft blinde Flecken, wie zum Beispiel:

- Datenverkehr zwischen den Knoten, auf denen der Kubernetes- oder OpenShift-Cluster ausgeführt wird

- Datenverkehr von diesen Knoten zu Systemen außerhalb des Clusters

- Ausgehender Datenverkehr von Workloads innerhalb des Clusters zu Workloads außerhalb des Clusters

Containerspezifische Sicherheitstools können möglicherweise erkennen, dass Datenverkehr innerhalb eines Clusters von einem Namespace zu einem anderen verschoben wird. Aber was ist mit dem Datenverkehr, der von einem Namespace zu einem Endpunkt geleitet wird? Oder von einem Namespace zu einer virtuellen Maschine (VM) oder einem Mainframe in einem Rechenzentrum, das keine Container verwendet?

Einfach ausgedrückt: Sie können nicht schützen, was Sie nicht sehen können. Wenn Sie keinen Einblick in Ihre Container haben, schaffen Sie große blinde Flecken in Ihrem Netzwerk, die Angreifer ausnutzen können.

Volle Transparenz innerhalb und außerhalb eines Clusters mit Illumio

Illumio geht davon aus, dass eine Container-Sicherheitslösung, egal wie stark sie ist, nie zu 100 % perfekt sein wird. Verstöße sind vorprogrammiert.

Außerhalb von Containern bietet Illumio einen vollständigen Überblick darüber, wie alle Hosts und Anwendungen miteinander verbunden sind. Illumio verhindert, dass sich Sicherheitsverletzungen in Ihrem Netzwerk ausbreiten, und schützt alle Workloads, selbst wenn eine Bedrohung nicht erkannt wurde.

Derselbe Schutz wird auch auf Kubernetes- oder OpenShift-Cluster angewendet.

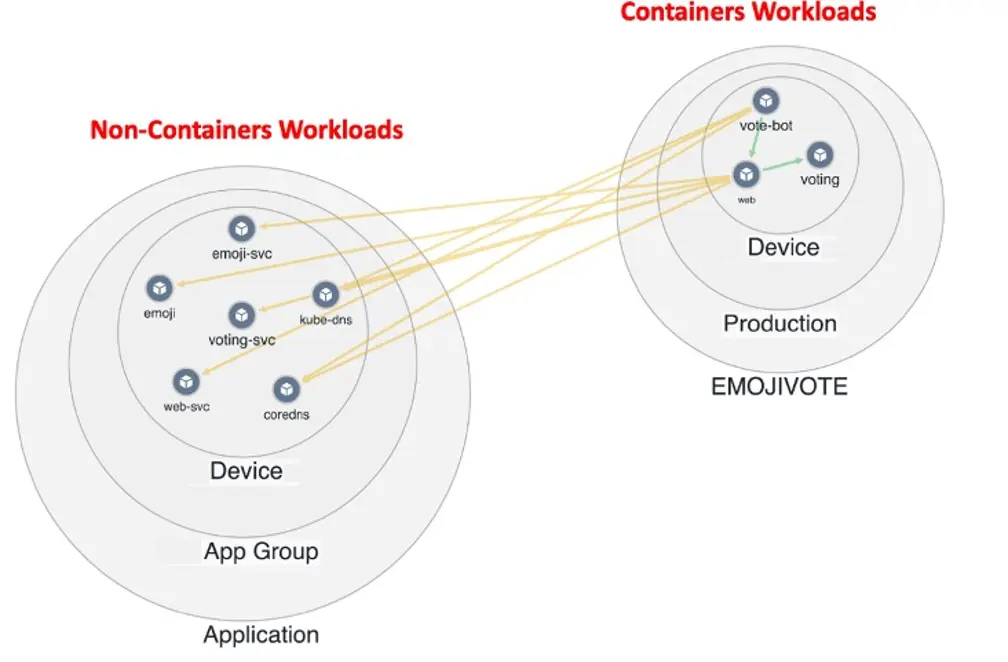

Illumio erkennt den gesamten Datenverkehr zwischen allen Containerressourcen. Es zeigt den gesamten Datenverkehr über die gesamte Infrastruktur, einschließlich Container, in einer einheitlichen Ansicht an.

Illumio überwacht den zulässigen Datenverkehr zwischen allen Ressourcen, sowohl innerhalb als auch außerhalb eines Clusters. Es kann ungewöhnliches Verhalten erkennen und sofort reagieren, ohne herausfinden zu müssen, was die Bedrohung zu tun versucht. Dadurch werden Silos in Ihrem gesamten Netzwerk vermieden.

3 Möglichkeiten, wie Illumio die Sichtbarkeit von Containern ermöglicht

Illumio bietet Ihnen drei Möglichkeiten, um zu sehen, was sowohl innerhalb als auch außerhalb von Kubernetes- oder OpenShift-Clustern passiert.

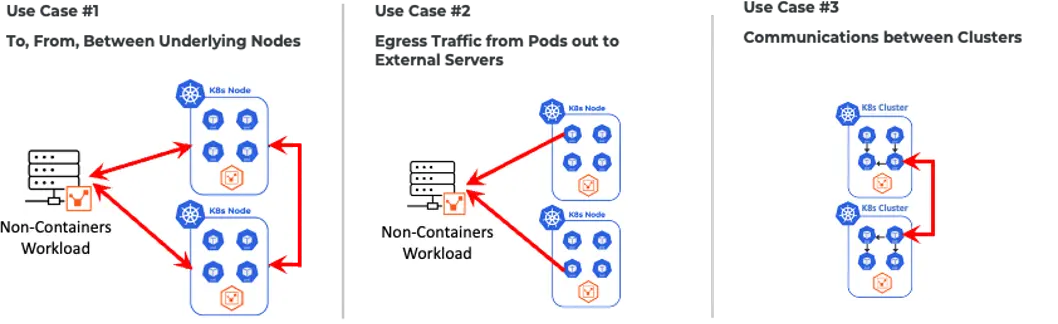

1. Anzeigen des gesamten Datenverkehrs zu, von und zwischen den zugrunde liegenden Knoten

Illumio erkennt den gesamten Datenverkehr zwischen den zugrunde liegenden Knoten und von diesen Knoten zu externen Workloads.

Container-Cluster existieren nie allein. Sie werden immer auf einem zugrunde liegenden Host gehostet, der als Knoten bezeichnet wird. Knoten sind die zugrunde liegenden VMs oder Bare-Metal-Hosts, auf denen Kubernetes- oder OpenShift-Cluster ausgeführt werden.

Container-Cluster werden oft wie eine Insel behandelt. Alle relevanten Verhaltensweisen werden in diesem Cluster eingeschlossen und die Außenwelt ist ein nachträglicher Gedanke. Dies kann zu Problemen führen, wenn eine Sicherheitsverletzung auftritt oder die Sichtbarkeit fehlt.

Sicherheitstools, die für Kubernetes- oder OpenShift-Cluster entwickelt wurden, haben oft wenig oder gar keinen Einblick in das Verhalten und den Datenverkehr zwischen den zugrunde liegenden Knoten oder Verbindungen von den Knoten zu anderen Ressourcen außerhalb des Clusters.

Illumio löst dieses Problem, indem es diese blinden Flecken beseitigt und Ihnen Einblick in alles gibt, was sowohl innerhalb als auch außerhalb des Clusters passiert.

2. Anzeigen des ausgehenden Datenverkehrs von Pods zu externen Servern

Illumio ermöglicht die Transparenz des ausgehenden Datenverkehrs, einschließlich des Netzwerkverhaltens von Ressourcen innerhalb eines Clusters zu Workloads außerhalb des Clusters.

Sicherheitstools, die für Kubernetes- oder OpenShift-Cluster entwickelt wurden, haben oft keinen Einblick in Nicht-Container-Ressourcen, z. B. in Cloud-Umgebungen, Rechenzentren oder auf Endpunkten.

Illumio bietet Transparenz in allen drei Umgebungen. So kann beispielsweise der Datenverkehr von einem Endpunkt zu einem Rechenzentrum und dann in einen Namespace innerhalb eines Kubernetes-Clusters verfolgt werden.

Mit Illumio gewinnen Sie Transparenz über Ihr gesamtes System. Auf diese Weise können Sie konsistente, metadatengesteuerte Sicherheitsrichtlinien für jede Umgebung erstellen.

3. Siehe Kommunikation zwischen Clustern

Illumio bietet Einblick in die Kommunikation von Kubernetes- oder OpenShift-Clustern miteinander.

Container-Cluster haben alle eines gemeinsam: Sie wachsen schnell. Wenn ein Cluster mit mehr Ressourcen erweitert wird, werden häufig neue Cluster erstellt, um Ressourcen auf mehrere Cluster zu verteilen und die Effizienz zu verbessern.

Wenn Cluster wachsen, benötigen Sie eine Container-Sicherheitslösung , die den Datenverkehr zwischen Clustern erkennen und kontrollieren kann und gleichzeitig die Transparenz beibehält, unabhängig davon, wie groß das System wird. Illumio ermöglicht es, den Datenverkehr zwischen Clustern und zwischen Clustern und Workloads außerhalb dieser zu sehen.

Illumio ersetzt nicht unbedingt containerspezifische Sicherheitstools. Wenn beispielsweise ein Service-Mesh innerhalb eines Clusters verwendet wird, konzentriert sich Illumio auf die Überwachung und Kontrolle von Abhängigkeiten außerhalb des Clusters, der Knoten, die den Cluster hosten, und des Datenverkehrs zwischen dem Cluster und externen Workloads.

Illumio arbeitet mit containerspezifischen Sicherheitslösungen zusammen, um vollständige Transparenz über alle Ressourcen zu bieten, die Container-Workloads hosten und darauf zugreifen. Es bietet Ihnen End-to-End-Schutz.

Illumio vollendet Zero Trust für Container

Sicherheitsrisiken gibt es nicht nur außerhalb Ihrer Container, sondern auch im Inneren. Um die Sicherheit Ihres Netzwerks zu gewährleisten, müssen Sie Bedrohungen in Container-Clustern erkennen und verwalten, genau wie bei älteren Workloads.

Illumio hilft Ihnen, das gesamte Traffic-Verhalten zwischen allen Workloads in der gesamten Infrastruktur, einschließlich Containern, zu sehen und durchzusetzen. Dadurch werden Sichtbarkeitsinseln eliminiert und verhindert, dass sich unvermeidliche Sicherheitsverletzungen in Ihrem Netzwerk ausbreiten.

Kontaktieren Sie uns noch heute um mehr darüber zu erfahren, wie Sie mit Illumio Einblick in Ihre Container erhalten.

.png)

.webp)