Container-Sicherheit: Ein grundlegender Leitfaden zum Schutz von Kubernetes

Die moderne Cybersicherheitslandschaft ist mit neuen Bedrohungen überschwemmt. Verstöße sind unvermeidlich. Es ist nicht die Frage, ob , sondern wann Sie verletzt werden.

Das bedeutet, dass Sie nicht davon ausgehen können, dass es in Ihrem Netzwerk eine Umgebung gibt, die vor Bedrohungen geschützt ist. Container sind ein immer beliebteres Ziel für Angreifer. Sie sind zwar ein leistungsstarkes DevOps-Tool, bringen aber einzigartige Sicherheitsherausforderungen mit sich, insbesondere wenn sie auf andere Infrastrukturen übertragen werden.

In diesem Beitrag erkläre ich dir, warum du auf die Sicherheit von Containern achten musst und wie Illumio dir helfen kann, deine Kubernetes-Umgebungen zu sichern.

Container sind standardmäßig nicht sicher

Container werden in der Regel von Kubernetes oder OpenShift verwaltet. Aufgrund ihrer Dynamik und Kurzlebigkeit gehen viele davon aus, dass Kubernetes-Umgebungen weniger anfällig für Bedrohungen sind. Das ist einfach nicht wahr.

Die Missverständnisse über die Sicherheit von Containern spiegeln die Anfänge von VMs wider, bei denen sich die gleiche Annahme schnell als falsch erwies. Container sind wie jede andere Umgebung mit ihren eigenen Sicherheitsbedrohungen konfrontiert. Angreifer dringen mit vertrauten Zielen vor Augen in Container ein, wie z. B. finanzieller Gewinn, Datenspionage, Unterbrechung der Infrastruktur, Kryptomining und Botnet-Einsatz für DDoS-Angriffe.

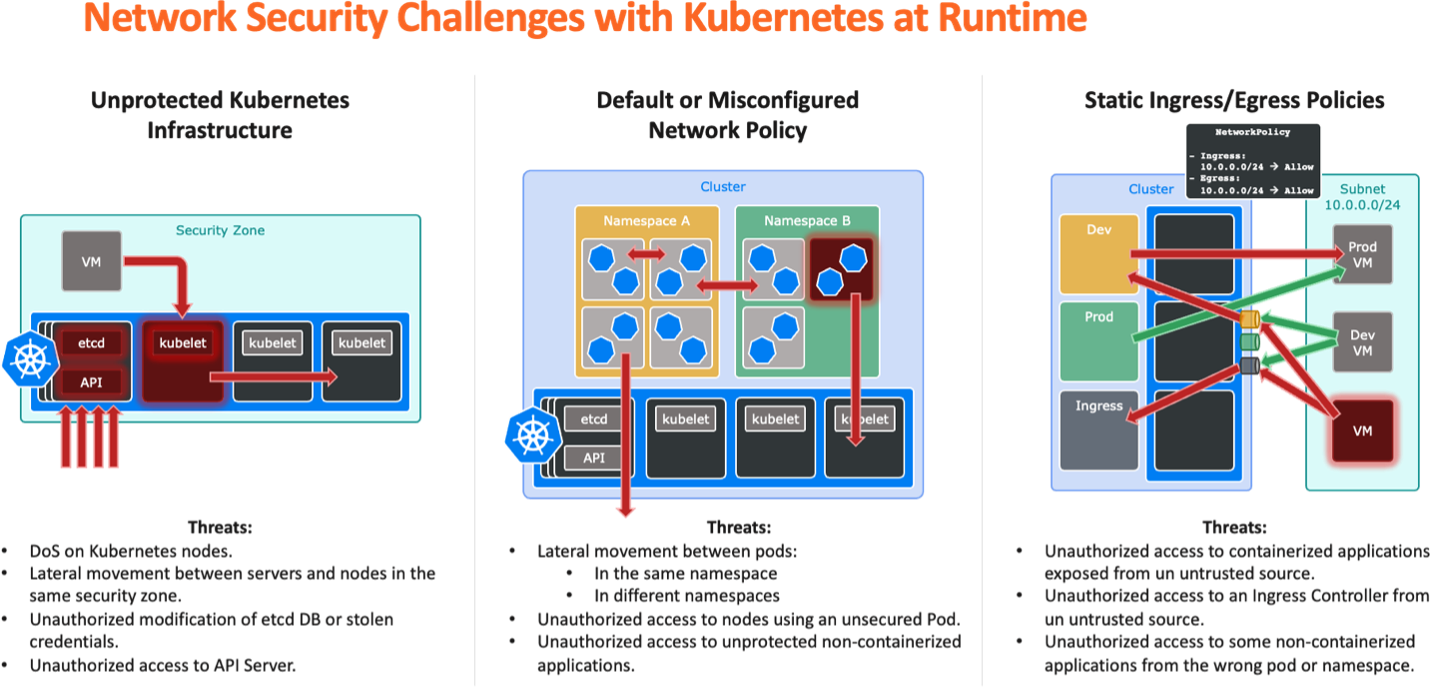

Kubernetes steht bei der Sicherung eines Clusters vor mehreren einzigartigen Herausforderungen:

Das Sicherheitsrisiko rund um Container hat sich immer wieder bewährt:

- Die Malware Siloscape, Hildegard und cr8escape verwenden eine Technik namens Thread-Imitation , um über Container in ein Netzwerk einzudringen. Sie zielen nicht direkt auf den Kubernetes-Cluster ab. Stattdessen nutzen sie den Cluster, um zum zugrunde liegenden Knoten zu "entkommen" und von dort aus bösartigen Code auszuführen. Dies kann die Infrastruktur stören und möglicherweise den gesamten gehosteten Kubernetes-Cluster von unten zum Absturz bringen.

- Kinsging-Malware sucht nach häufigen Fehlkonfigurationen von PostgreSQL-Servern in Containern, die verwendet werden, um zusätzliche Pods für die Ausführung von bösartigem Kryptomining-Code bereitzustellen. Diese Malware extrahiert zwar keine Daten, nutzt aber die Ressourcen des Clusters kostenlos, was die Kosten des Besitzers erhöht.

- Supply-Chain-Angriffe wie SolarWinds und CodeCov infiltrierten Kubernetes-Cluster über externe Code-Repositories, die herkömmliche Sicherheitsmaßnahmen umgingen.

Wie verbreitet sich Malware in Kubernetes?

Eines haben alle Cyberbedrohungen gemeinsam: Sie wollen sich bewegen. Angreifer zielen darauf ab, sich lateral auf andere Ressourcen auszubreiten, sobald sie in die Umgebung eindringen und schließlich ihr Ziel erreichen.

Malware verbreitet sich , indem sie menschliches Verhalten ausnutzt oder Ports öffnet, unabhängig von der Umgebung.

Leider sind die Menschen das schwächste Glied in der Cybersicherheit. Unabhängig von ihrer Schulung können Benutzer versehentlich auf riskante Links klicken, wodurch Malware in das Netzwerk eindringen kann. Sobald Malware eingedrungen ist, sucht sie nach offenen Ports, um sich auf andere Workloads auszubreiten.

Malware verwendet traditionell offene RDP-, SSH- oder SMB-Ports, um Nutzlasten an andere Workloads zu übermitteln. In ähnlicher Weise verfügen Kubernetes-Cluster häufig über offene Ports, die von NodePort und Kubelet verwendet werden, was es Angreifern leicht macht, sich über Kubernetes-Workloads zu verbreiten.

Schutz von Kubernetes: Kombinieren Sie Mikrosegmentierung mit Bedrohungserkennung

Die Cybersicherheitsbranche verfolgt traditionell einen Detect-and-Response-Ansatz. Tools zur Erkennung von Bedrohungen überwachen Workloads und Anwendungen auf ungewöhnliches Verhalten. Wenn sie etwas Bösartiges finden, arbeiten die Sicherheitsteams daran, die Bedrohung zu beseitigen.

Aber egal wie schnell diese Erkennungstools sind, die heutigen Bedrohungen können sich schneller verbreiten. Schlimmer noch, sobald eine Sicherheitsverletzung entdeckt wurde, hat sie sich wahrscheinlich bereits in der Umgebung ausgebreitet. Unternehmen können nicht erwarten, dass Erkennungstools zu 100 % effektiv sind.

Wir wissen, dass sich Sicherheitsverletzungen zwischen Workloads über offene Ports ausbreiten. Das bedeutet, dass wir die Absicht einer Bedrohung nicht verstehen müssen, um ihre Ausbreitung zu verhindern. Es ist viel effektiver, Segmente zuerst zu überwachen und durchzusetzen.

Indem Sie die Kommunikation zwischen Workloads einschränken, verhindern Sie, dass sich Bedrohungen unabhängig von ihrer Absicht ausbreiten. Und Sie geben Ihrem Erkennungstool Zeit, die Bedrohung zu identifizieren.

Wenn zum Beispiel jemand versucht, die Tür zu deinem Haus aufzubrechen, fragst du ihn nicht zuerst, ob er ein Krimineller ist, und entscheidest dich dann, deine Tür abzuschließen oder nicht. Du schließt zuerst die Tür ab und stellst später Fragen.

Die Segmentierung ist die Grundlage jeder Sicherheitsarchitektur. Anstatt Zeit damit zu verschwenden, den Zweck einer Bedrohung zu bestimmen, sollten Sie ihren Weg sofort blockieren. Dadurch wird die Sicherheitsverletzung eingedämmt und verhindert, dass sie sich weiter in das Netzwerk ausbreitet.

Der Ansatz von Illumio zur Eindämmung von Sicherheitsverletzungen in Kubernetes

Illumio geht davon aus, dass es irgendwann in jeder Umgebung, auch bei Kubernetes, zu einer Sicherheitsverletzung kommen wird. Es gibt mehrere Möglichkeiten, wie die Illumio-Plattform die Kubernetes-Sicherheit unterstützt.

Bauen Sie proaktive Mikrosegmentierung auf

Durch die Durchsetzung der Mikrosegmentierung über alle Workloads hinweg dämmt Illumio Sicherheitsverletzungen an ihrem Einstiegspunkt ein und verhindert, dass sie sich im gesamten Netzwerk ausbreiten. Das bedeutet, dass Unternehmen eine aktive Sicherheitsverletzung überstehen können, ohne ihren Betrieb zu beeinträchtigen.

Automatisieren Sie die Erkennung und Eindämmung mit Integrationen von Drittanbietern

Illumio lässt sich auch in Erkennungsplattformen von Drittanbietern integrieren, um den Prozess der Erkennung und Eindämmung von Bedrohungen zu automatisieren.

Wenn Zero-Day-Malware einen Port verwendet, den Illumio zulässt, teilen diese Integrationen diesen mit der Illumio-Plattform. Als Reaktion darauf wendet Illumio automatisch Sicherheitsrichtlinien an, um Sicherheitslücken zu schließen und das Risiko zu reduzieren, bevor böswillige Akteure sie ausnutzen können.

Das bedeutet, dass Sie granulare Segmentierungskontrollen auf der Grundlage von Echtzeit-Bedrohungsinformationen implementieren können, um die Angriffsfläche zu reduzieren und Sicherheitsverletzungen automatisch einzudämmen.

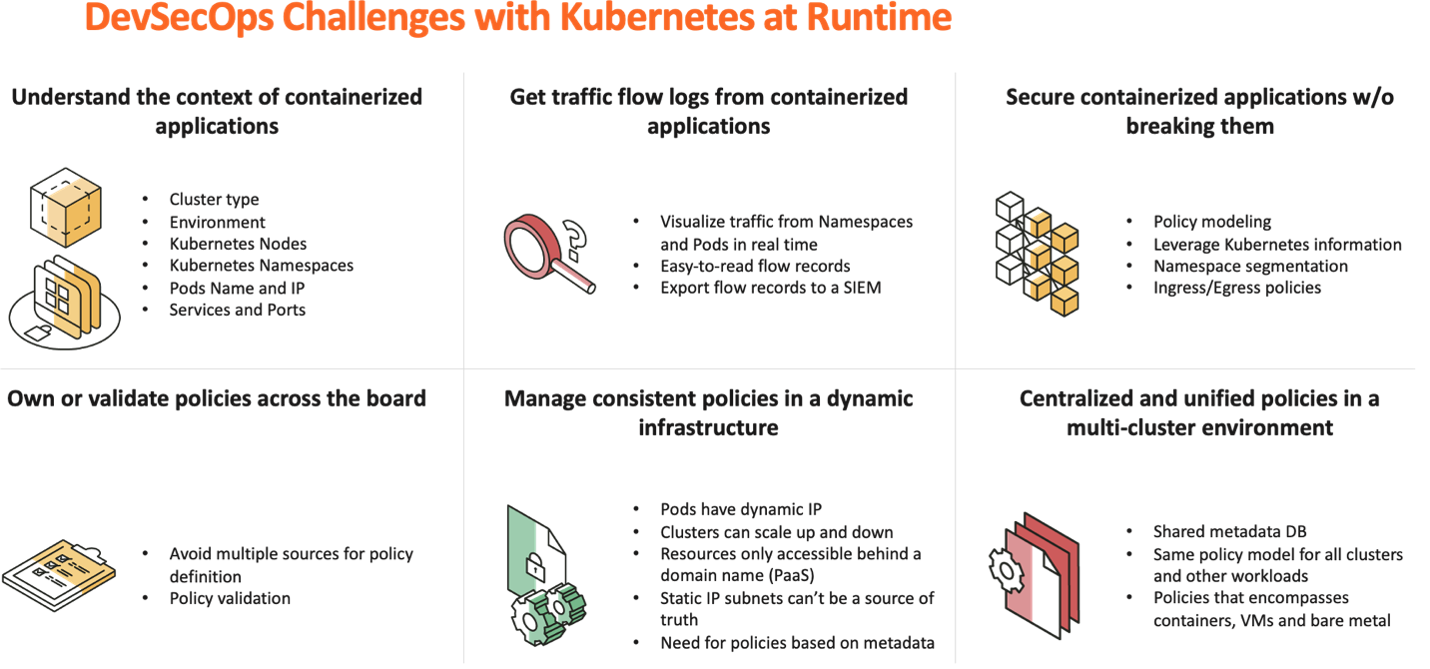

Vereinfachen Sie Kubernetes DevSecOps

Für Sicherheitsvorgänge in Kubernetes ist es erforderlich, dass Sicherheitsrichtlinien Teil von Automatisierungsworkflows sind, die während containerisierter Entwicklungszyklen verwendet werden.

Mit Illumio erhalten Sie Kubernetes-Transparenz und Workload-Durchsetzung innerhalb desselben globalen Workflows, der in allen Umgebungen verwendet wird.

Eindämmung von Sicherheitslücken in Kubernetes mit Illumio

Angreifer wollen sich überall verbreiten – auch in Kubernetes. Und wenn Sie ihre Ausbreitung nicht verhindern können, könnte Ihr Unternehmen die Schlagzeilen von morgen sein.

Illumio kann Sie aus den Nachrichten heraushalten, indem es Ihnen hilft, Sicherheitsverletzungen einzudämmen, Risiken zu reduzieren und Resilienz aufzubauen. Ordnen Sie den Datenverkehr zu und dämmen Sie Sicherheitsverletzungen in Ihrer gesamten hybriden Multi-Cloud innerhalb und außerhalb von Kubernetes ein.

Kontaktieren Sie uns noch heute, um zu erfahren, wie Illumio Sicherheitsverletzungen in Ihren Container-Umgebungen eindämmen kann.

.png)

.webp)