Kubernetes ist nicht immun gegen Ransomware – und wie Illumio helfen kann

Ransomware ist in Kubernetes kein Problem, oder? Containerkonstrukte sind so dynamisch und kurzlebig, dass das Risiko gering ist, dass Ransomware Zeit hat, beispielsweise einen Pod zu kapern und dann zu versuchen, bösartige Nutzlasten zwischen Namespaces seitlich zu verbreiten. Pods werden so dynamisch hoch- und heruntergefahren, dass Ransomware in Kubernetes kaum ein Problem darstellt, sodass mein Cluster vor dieser speziellen Cybersicherheitsbedrohung sicher ist, oder?

Leider hat sich diese Annahme zu oft als falsch erwiesen. Ransomware funktioniert in Kubernetes in der Regel anders als außerhalb von Container-Clustern, aber es ist ein sehr reales Cybersicherheitsrisiko, das DevSecOps-Architekten nicht ignorieren können. Ransomware kann in einem Kubernetes-Cluster sehr realen Schaden anrichten, und die beste Form der Abhilfe ist die Prävention.

Illumio kann verhindern, dass Ransomware Ihren Kubernetes-Cluster kapert, und verhindern, dass Ihr Unternehmen das nächste Opfer eines Cyberangriffs ist, das in den Nachrichten erscheint.

Wie sich Ransomware in Kubernetes ausbreitet

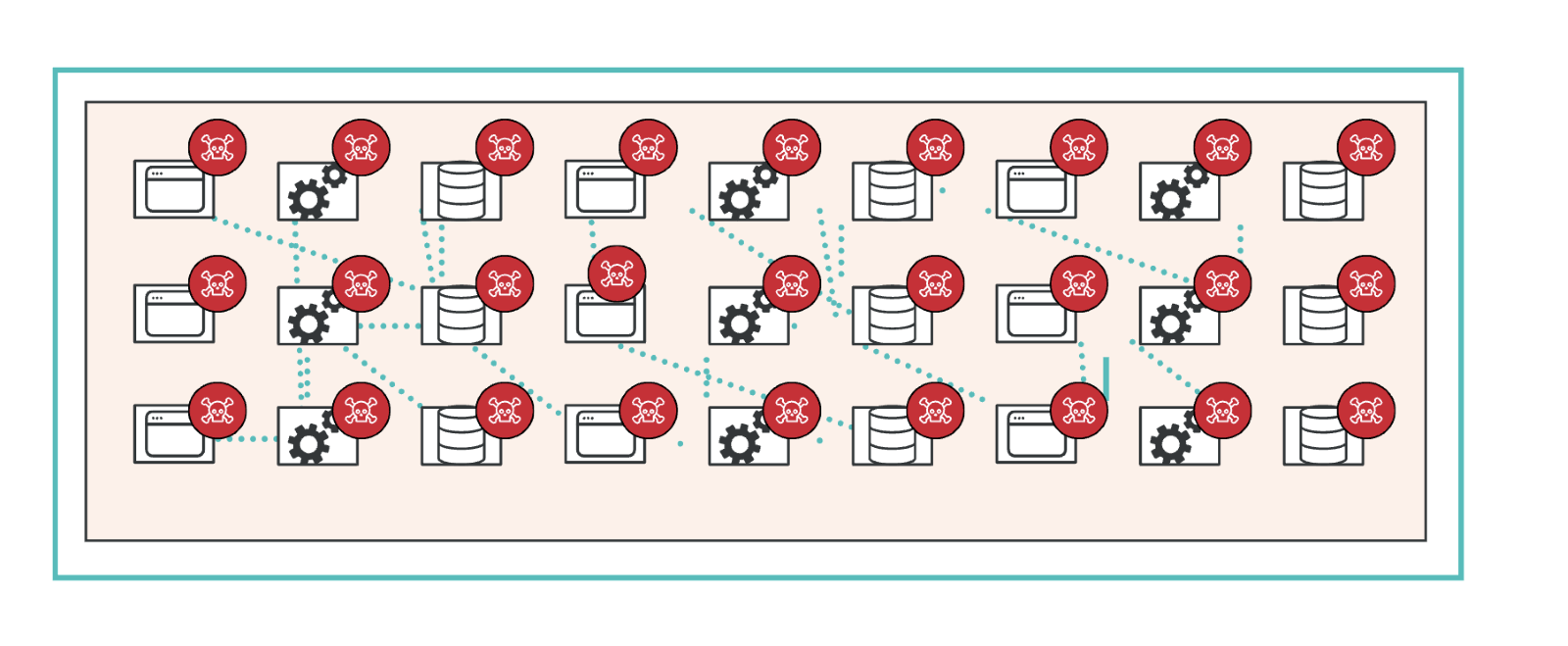

Bei Workloads, die keine Container sind, entführt Ransomware einen Host und sucht dann nach offenen Ports. Gängige Ports, die bei vielen Workloads standardmäßig geöffnet sind, sind RDP, SSH und SMB. Für Ransomware ist es trivial, Verbindungen über diese Ports zu fälschen und eine Verbindung zu einem benachbarten Host herzustellen. Sobald die Verbindung offen ist, kann Ransomware schnell bösartige Nutzlast an den nächsten Host liefern, die Kontrolle über sie übernehmen und nach offenen Ports suchen, wobei dieser Vorgang auf allen benachbarten Hosts sehr schnell wiederholt wird.

Diese Ausbreitung zwischen Hosts kann schneller erfolgen, als die meisten Erkennungs- und Reaktionslösungen zum Schutz vor Malware erkennen und darauf reagieren können. Es dauert nicht lange, bis die gesamte Infrastruktur in Geiselhaft genommen werden kann.

In Kubernetes sind Hosts – auch "Nodes" genannt – virtuelle Maschinen (VMs) oder Bare-Metal-Hosts, auf denen Container-Code ausgeführt wird. Sie erstellen eine Abstraktionsschicht über dem zugrunde liegenden Betriebssystem (OS) des Knotens. Ein Cluster wird erstellt, wenn Pods und Dienste mit einem Namespace verknüpft sind, und dieser Namespace enthält den gesamten Code und die Bibliotheken, die für die darin ausgeführte Anwendung erforderlich sind. Die Konstrukte innerhalb eines Namespace sind dynamisch: Wenn Computeressourcen horizontal skaliert werden, werden Pods hochgefahren und führen Code aus und können dann schnell wieder heruntergefahren werden, nur um zu einem späteren Zeitpunkt mit einer anderen IP-Adresse wieder hochgefahren zu werden.

Die Lebensdauer eines Pods kann sehr kurz sein, und die meisten Pods führen keine offenen Ports wie RDP oder SSH aus. Dies liegt daran, dass Pods diese Protokolle nicht verwenden, um mit anderen Pods zu kommunizieren. Daher wird Ransomware innerhalb eines Clusters oft als wenig relevant wahrgenommen.

Ransomware ist eine große Bedrohung in Kubernetes

Allerdings kann Ransomware in einem Kubernetes-Cluster schnell zu einer Cyber-Katastrophe werden. Bösartiger Code kann früh im Lebenszyklus der Codeentwicklung eingeführt werden, wird aber nicht erkannt, weil er noch nicht ausgeführt wird. Bösartige Payloads können auch über exponierte APIs, schwache Authentifizierungseinstellungen, nicht gepatchte Software oder vielleicht das häufigste Risiko: falsch konfigurierte Einstellungen in einen Kubernetes-Cluster eingeschleust werden.

Cyberbedrohungen können überall in der Software-Lieferkette eingeschleppt werden. Dies ist beispielsweise der Fall, wenn das Image eines Containers aus einem Open-Source-Repository heruntergeladen wird. und dann in einem Cluster ausgeführt wird, kann dieses Image eingebetteten Code enthalten, der ausgeführt werden kann und von einem Pod in den zugrunde liegenden Knoten "maskiert" werden kann. Anschließend wird Ransomware auf dem zugrunde liegenden Knoten bereitgestellt. Zu diesem Zeitpunkt kann Ransomware diesen Knoten kapern und über offene Ports Verbindungen zu benachbarten Knoten herstellen, sodass die Bedrohung schnell alle zugrunde liegenden Knoten kapern oder verschlüsseln kann, die den Kubernetes-Cluster hosten.

Dies kann dazu führen, dass die Anwendungen, die auf Worker-Knoten ausgeführt werden, "gemauert" werden und effektiv heruntergefahren werden. Wenn der Code in einen zugrunde liegenden Master-Knoten gelangt, kann die Steuerungsebene des Kubernetes-Clusters gekapert werden und es besteht die Gefahr, dass der gesamte Cluster blockiert wird. Ein kleines Problem, das zu Beginn des Lebenszyklus der Codeentwicklung eingeführt wird, kann schnell zu einer großen Katastrophe werden.

Ein Beispiel für diese Art von Malware ist Siloscape, die im März 2021 entdeckt wurde. Es nutzt Schwachstellen in wenig dokumentierten Thread-Prozessen, um auf den zugrunde liegenden Knoten zuzugreifen, und kann dann auf kubectl zugreifen, um Befehle auszuführen, die sich auf benachbarte Knoten ausbreiten. Dies ist ein krasses Beispiel dafür, warum die Steuerungsebene von Kubernetes-Knoten geschützt und der Zugriff durch andere Prozesse eingeschränkt werden muss. Illumio ist in der Lage, den Zugriff auf bestimmte Prozesse auf einem Host zu erzwingen und so einzuschränken, wer Zugriff darauf hat.

Illumio kann proaktiv vor Ransomware in Kubernetes schützen

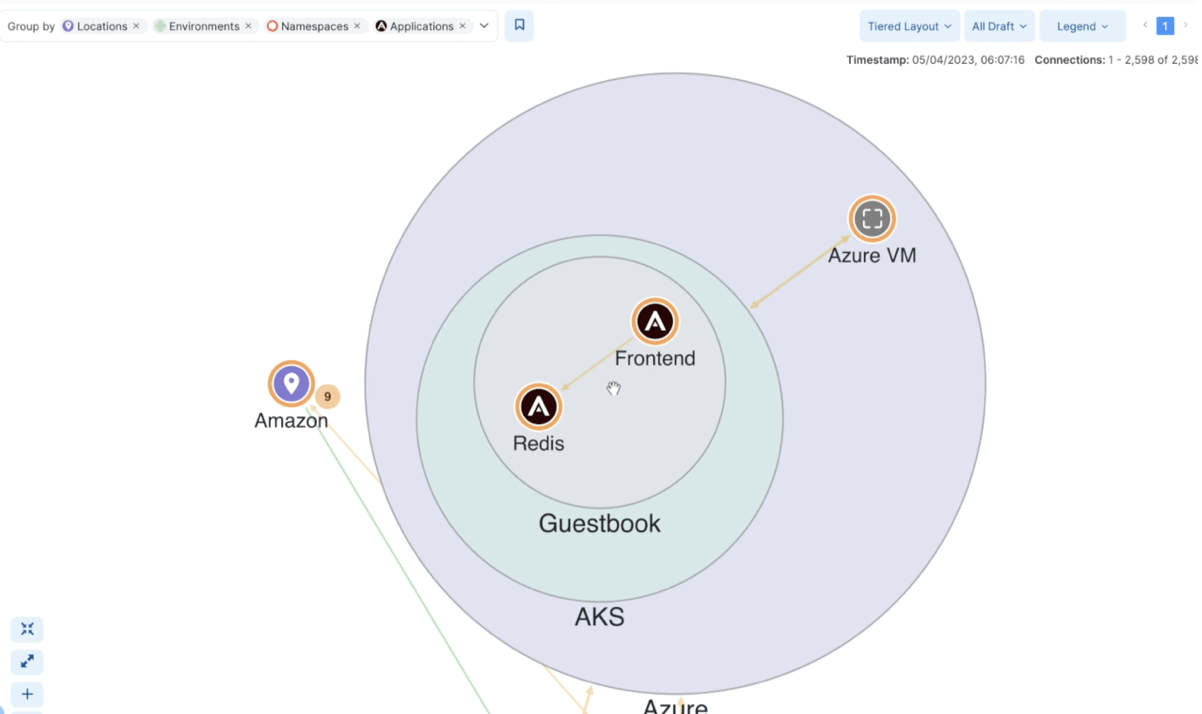

Illumio erzwingt die Workload-Kommunikation sowohl innerhalb eines Kubernetes-Clusters als auch des zugrunde liegenden Knotens.

Innerhalb eines Kubernetes-Clusters Illumio erzwingt die Kommunikation zwischen Namespaces oder zwischen Namespaces und Workloads außerhalb eines Ingress-Controllers und verhindert so unnötige Kommunikation zwischen Workloads. Im Gegensatz zu anderen Anbietern erstreckt sich die Transparenz und Durchsetzung von Illumio auf die gesamte hybride Angriffsfläche, nicht nur auf Container, und ermöglicht es SecOps-Teams, Richtliniensilos zu beseitigen und bestehende Abläufe in Container auszuweiten, um die Cyber-Resilienz zu verbessern.

Zwischen zugrunde liegenden Knoten, Illumio wird auch die Kommunikation erzwingen, so dass, wenn unbekannter bösartiger Code aus dem Kubernetes-Cluster zum Knoten entweicht, dieser bösartige Code daran gehindert wird, sich auf benachbarte Knoten auszubreiten. Dies ist möglich, weil Illumio verhindert, dass Sitzungen zwischen diesen Knoten aufgebaut werden. Da Illumio davon ausgeht, dass Sicherheitsverletzungen unvermeidlich sind, selbst durch Bedrohungen, die zu Beginn der Software-Lieferkette eingeführt werden, sind Kubernetes-Cluster gegen Ransomware gesichert, um die zugrunde liegende Infrastruktur zu stören.

Wie man die Sicherheit in Kubernetes mit Illumio nach links verschiebt

In der Cybersicherheit bezieht sich Shift-Left auf die Einführung von Sicherheitslösungen zu Beginn des Lebenszyklus der Codeentwicklung:

- Die rechte Seite des Lebenszyklus stellt das Hosten von Code als Anwendung und das Bereitstellen einer Firewall davor dar.

- Die linke Seite stellt die Geburt dieses Codes dar, während er entwickelt wird.

Wenn ein verwalteter Workload eine unbekannte Bedrohung enthält, die in den Code eingebettet ist, der später gestartet wird und versucht, sich auf benachbarte Hosts auszubreiten, verhindert Illumio die Ausbreitung dieser Bedrohung.

Dies gilt auch dann, ohne dass Illumio die Absicht dieser Drohung kennt. Die meisten Detect-and-Response-Sicherheitslösungen versuchen, die Art einer Bedrohung zu verstehen, bevor sie eine Entscheidung treffen. Aber Illumio verschwendet keine Zeit damit, dies zu verstehen, bevor er eine Entscheidung trifft. Der Umfang der lateralen Kommunikation, der für die meisten Workloads erforderlich ist, ist begrenzt, und die meisten offenen Ports sollten geschlossen oder kontinuierlich überwacht werden. Geräte können unter Quarantäne gestellt werden und Illumio kann jede laterale Kommunikation verhindern, ohne wissen zu müssen, um welche Art von Schaden es sich handelt.

Kubernetes sollte niemals als immun gegen Ransomware angesehen werden. Prävention ist die beste Form der Abhilfe, und Illumio verhindert, dass Ransomware alle Workloads infiziert, sogar in Kubernetes.

Möchten Sie mehr darüber erfahren, wie Illumio Kubernetes vor der Ausbreitung von Ransomware schützen kann? Kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)

.webp)

.webp)