So sichern Sie sich vor der neuen Sicherheitslücke TCP Port 135

Haben Sie als Sicherheitsexperte jemals das Gefühl, dass Sie sich in einer lebenslangen, nicht enden wollenden Reihe von Vierteln befinden, die in ein Whac-a-Mole-Karnevalsspiel einsteigen? (Du kennst das eine, es ist normalerweise neben dem anderen nervig lauten Spiel namens Skeeball.)

Jedes Mal, wenn ein Maulwurf seinen Kopf herausstreckt, hast du nur den Bruchteil einer Sekunde Zeit, um all deine Aggressionen aus dem Leben an ihm zu entfernen, bevor er wieder in sein Loch schmollt, nur um 3 Sekunden später wieder aufzutauchen.

Der Umgang mit jeder neuen Sicherheitslücke fühlt sich oft genauso an.

Ich erinnere mich lebhaft an die einzigartige Strategie, die mein Kumpel Chuck aus meiner Jugend mit Whac-a-Mole verfolgte. Er saß einfach auf dem Spiel und ließ keinen der Maulwürfe aus seinem Loch entkommen. Das Ergebnis war, dass Chuck meine Punktzahl jedes Mal übertraf!

Hmmm' als Sicherheitsperson scheint diese Analogie ziemlich zutreffend zu sein, nicht wahr?

Neue Schwachstelle in TCP-Port 135 ermöglicht Remote-Befehle

Dies kam mir in den Sinn, als ich über einen neuen Sicherheitslücken von Bleeping Computer las, an dem einer unserer Lieblingsverdächtigen beteiligt war: PsExec, das Windows-Programm, das die Remote-Ausführung und Dateifreigabe ermöglicht.

Einige Leute von der Sicherheitsvalidierungsfirma Pentera veröffentlichten einen Artikel , der zeigte, wie sie eine neuartige Methode entwickeln konnten, um den TCP-Port 135 zur Ausführung von Remote-Befehlen auszunutzen.

TCP 135 fungierte in der Vergangenheit als "Sidecar" für SMB an Port 445, der von Dateifreigabesystemen unter Windows verwendet wurde. Was die Ergebnisse von Pentera einzigartig macht, ist, dass sie in der Lage waren, TCP 135 allein für die Durchführung von Remote-Ausführungen zu verwenden.

Während viele Unternehmen bereits Richtlinien gegen 445 eingeführt haben, sollte TCP 135 jetzt als ebenso wichtig für die Isolierung angesehen werden.

Wie man Hackerspiele durch den Einsatz von Zero-Trust-Strategien unterbindet

Ein lebenslanges Whac-a-Mole-Spiel gegen Sicherheitsverletzungen und Ransomware ist mühsam, letztendlich ineffektiv und kostet Sie schließlich viel mehr Geld als nötig. (Und den riesigen ausgestopften Panda auf dem Karneval ist er gar nicht erst wert!)

Hören Sie auf, auf neue Exploits zu reagieren, die nächste Woche erstellt werden. Lassen Sie sich auf Chucks Strategie ein, sich auf das Whac-a-Mole-Spiel zu konzentrieren: Blockieren Sie jeden Port überall, der nicht offen sein muss!

Es wird zu Durchbrüchen kommen, egal wie schnell Sie den Hammer schwingen. Bereitstellen eines Zero-Trust-Strategie indem Ports und Protokolle nur bei Bedarf zwischen allen Systemen zugelassen werden.

Schließen Sie Sicherheitslücken mit Illumio Zero Trust Segmentation

Sicherheitsverletzungen und Ransomware nutzen laterale Bewegungen , um sich über ein Netzwerk zu verbreiten.

Die Illumio Zero Trust Segmentation Platform bietet Ihrem Unternehmen einige Möglichkeiten, dies zu verhindern.

Grenzen der Durchsetzung

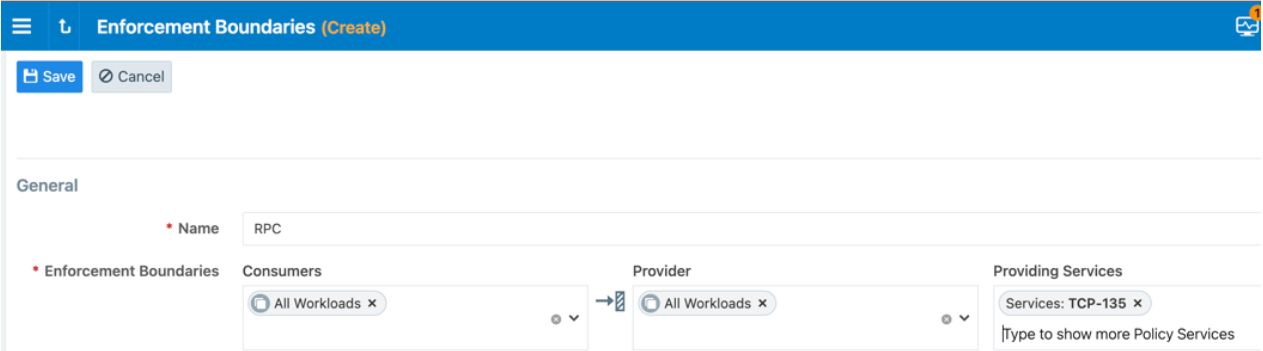

Mit Illumio Enforcement Boundaries können Sie Lateral Movement stoppen, indem Sie eine netzwerkweite Richtlinie bereitstellen, die die Kommunikation an Ports wie TCP 135 einschränken kann, indem sie zwischen den Rechnern der Benutzer verweigert wird.

Sie können diese Richtlinie buchstäblich mit fünf Klicks schreiben lassen und sie dann an Ihre von Illumio verwalteten Systeme im gesamten Netzwerk übertragen. (Oder, für die Leute hier, die eher auditiv lernen, ist das Klick , Klick, Klick, Klick, Klick für Sie).

Granulare Sicherheitsrichtlinien

Sie können auch etwas detaillierter sein, indem Sie eine Richtlinie schreiben, um diese Ports auf einige wenige ausgewählte Administratorsysteme zu beschränken.

Das ist einer der Vorteile einer Lösung wie Illumio - wir machen es einfach, genau zu definieren, wer mit wem sprechen soll, und die genauen Ports und Protokolle auszuwählen, die benötigt werden.

Und Illumio kann dies in Ihrem gesamten Unternehmen mit Zero-Trust-Segmentierungslösungen für Ihr Rechenzentrum, Ihre Endbenutzer und sogar Ihre Cloud-nativen Assets erreichen.

Keine Deep Packet Inspection erforderlich

Wenn Sie bei whac-a-mole gewinnen wollen, müssen Sie dann wirklich Kurse über Arcade-Spielelektronik belegen oder eine Programmiersprache lernen? Natürlich nicht - Sie müssen nur die richtige Strategie haben.

Dies ist ein weiterer Vorteil der Zero-Trust-Segmentierung: Sie müssen die Denkweise des Cyberkriminellen nicht verstehen oder sich die Zeit für Layer 7 DPI nehmen, um sich vor der Ausbreitung von Sicherheitsverletzungen zu schützen.

Mit der Zero-Trust-Segmentierung können Sie schnell Best Practices für die Zero-Trust-Sicherheit einführen und verhindern, dass sich Sicherheitsverletzungen in Ihrer gesamten Infrastruktur ausbreiten.

Nutzen Sie die Zero-Trust-Segmentierung, um auf die Zukunft vorbereitet zu sein

Es scheint, als hätte mein Freund Chuck eine effektivere Lösung gehabt: Verwenden Sie eine proaktive Strategie, die Sie auf das vorbereitet, was als nächstes kommt. (Es half ihm, mit Hunderten von Tickets davonzukommen und dann einen Zuckerrausch vom Pixy Stix zu bekommen, aber das ist eine Geschichte für einen anderen Tag.)

Der morgige Tag wird einen neuen Exploit wie diese RPC-Variante mit sich bringen. Und es wird auch einen Anruf von Ihrem CISO erhalten, der Sie fragt, ob Ihr Netzwerk anfällig für einen neuen TCP-Port ist, von dem Sie nicht einmal wussten, dass er auf Ihren Servern läuft.

Verbringen Sie Ihre Wochenenden stattdessen auf dem Karneval. Implementieren Sie Zero-Trust-Segmentierung.

Möchten Sie mehr darüber erfahren, wie Sie sich vor der neuen Schwachstelle TCP Port 135 schützen können?

- Erfahren Sie, wie die Hongkong Electric Company mit Illumio eine Zuverlässigkeit von 99,999 % gewährleistet.

- Lesen Sie, warum Gartner Illumio Zero Trust Segmentation für Workload- und Netzwerksicherheit empfiehlt.

- Eine ausführliche Anleitung zur Implementierung von ZTS finden Sie in unserem Leitfaden So erstellen Sie Ihre Mikrosegmentierungsstrategie in 5 Schritten.

.png)

.webp)