So bereiten Sie sich auf NIS2 vor: Was Sie wissen müssen

In letzter Zeit wurde viel über NIS2 geschrieben, während wir uns auf einen wichtigen Meilenstein bei der Implementierung zubewegen. Bis zum 18. Oktober 2024müssen die Mitgliedstaaten die Maßnahmen erlassen und veröffentlichen, die zur Einhaltung der NIS2-Richtlinie erforderlich sind.

Auch wenn dieses Datum bei vielen Panik auslösen könnte, ist es genau das Datum, an dem die einzelnen Länder NIS2 in nationales Recht umsetzen und NIS1 aufheben müssen (EU 2016/1148). Der Zeitplan für die Einhaltung der Vorschriften durch die einzelnen Organisationen wird in den von den einzelnen Bundesstaaten erlassenen Gesetzen festgelegt. Für einige könnte dies bis zu vier Jahre nach diesem Datum sein.

Unabhängig davon, wann NIS2 in Kraft tritt, ist es an der Zeit, dass Unternehmen sich darauf vorbereiten, die NIS2-Vorschriften für die Cybersicherheit zu erfüllen.

Was ist der Unterschied zwischen NIS1 und NIS2?

Viele haben gefragt, warum es eine zweite oder sogar eine zukünftige Version drei der NIS-Direktive braucht.

Die einfache Antwort ist, dass sich die Dinge ändern.

Die neue NIS2-Richtlinie spiegelt die derzeitige Cybersicherheitslandschaft besser wider. Es nimmt auch Aktualisierungen vor, die auf den Erkenntnissen von NIS1 basieren.

Seit Inkrafttreten von NIS1 im Jahr 2016:

- Die Arten von Organisationen, die als kritisch angesehen werden, haben sich geändert.

- Die Technologie hat sich mit der zunehmenden Automatisierung und intelligenten Geräten verändert.

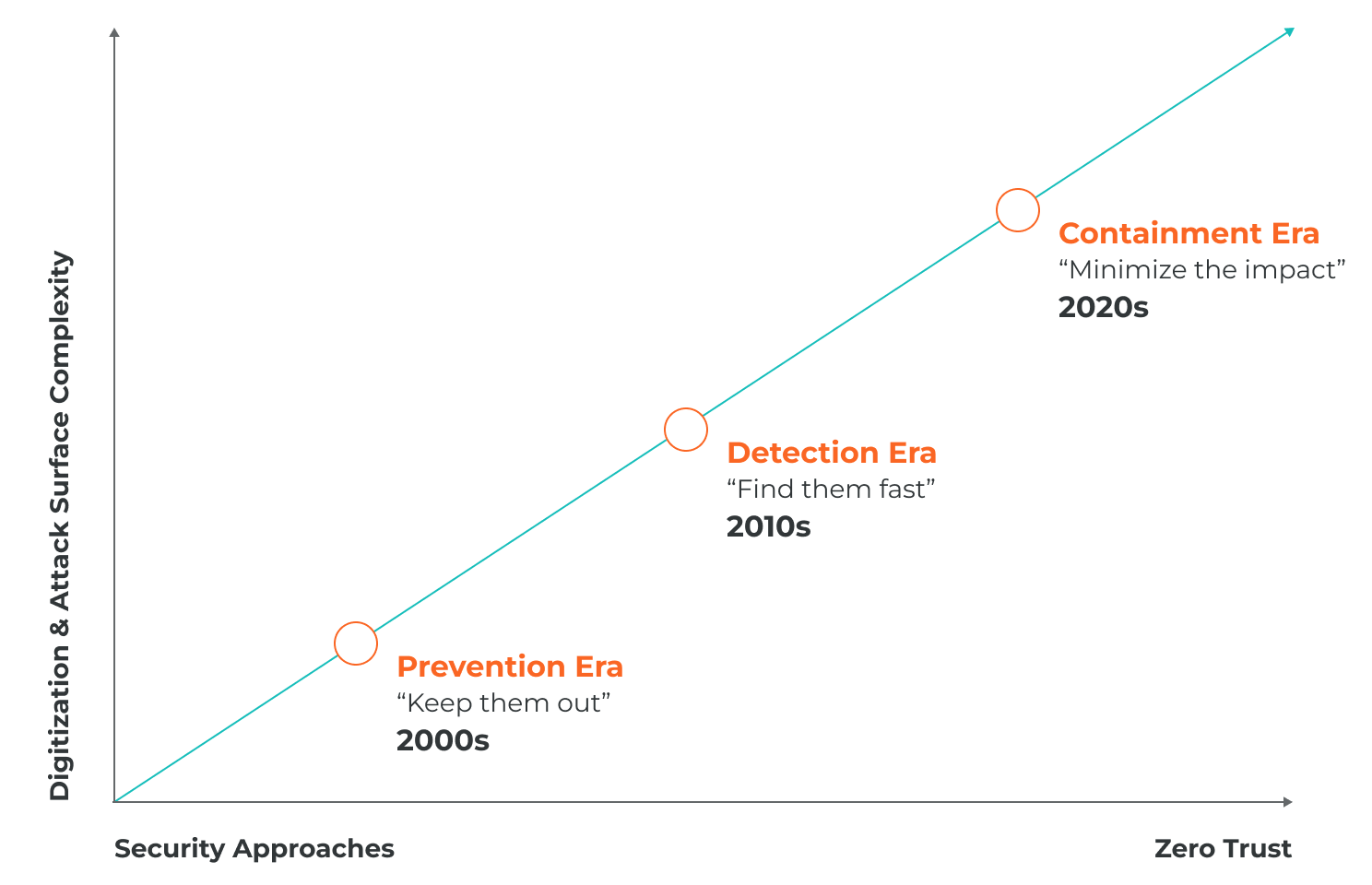

- Die Cybersicherheit hat sich verändert, da der alte Fokus auf den Schutz statischer Netzwerke durch einen agileren Ansatz ersetzt wurde.

- Die Einführung von Zero Trust hat die Bereitstellung von Cybersicherheit vereinfacht, was zu einem sichereren Ansatz zu geringeren Kosten geführt hat.

- Die Arten von Cyberangriffen haben sich mit der Zunahme störender Angriffe und dem Auftreten von KI-generierten Angriffen verändert.

Der andere Hauptgrund für ein Update von NIS1 ist die Verbesserung der Governance. Die Idee im Jahr 2016 war, dass jeder Bundesstaat seine eigenen Vorschriften entwickelt und die nationale Regulierungsbehörde diese durchsetzt. Leider gab es große Unterschiede bei der Umsetzung von NIS1 in den einzelnen Ländern, so dass NIS2 einige Mindeststandards für bestimmte Schwerpunktbereiche festlegt und der Europäischen Kommission eine stärkere Aufsicht bietet.

Die letzte Änderung ist eine Neuklassifizierung der Organisationen und eine Erweiterung der Anzahl und Größe der Organisationen, die in die Richtlinie aufgenommen werden:

- Die Unterscheidung zwischen wesentlichen Diensten und Anbietern digitaler Dienste wird durch die Klassifizierung von Organisationen nach ihrer Bedeutung für das Land und die Einteilung in wesentliche und wichtige Kategorien ersetzt.

- Unternehmen mit mehr als 50 Mitarbeitern und einem Jahresumsatz von mehr als 50 Mio. € werden heute als wichtig eingestuft.

Wie wirkt sich NIS2 auf mein Unternehmen aus?

NIS2 zielt darauf ab, die Anforderungen zwischen den Mitgliedstaaten zu harmonisieren, indem spezifische Regeln für die von den Mitgliedern eingerichteten Rahmenwerke festgelegt werden. Dabei geht es um bestimmte Cybersicherheitsmaßnahmen, darunter:

- Risikoanalyse und Sicherheitsrichtlinien für Informationssysteme

- Behandlung von Vorfällen

- Business Continuity und Krisenmanagement

- Sicherheit der Lieferkette

- Sichere Beschaffung, Entwicklung und Wartung von Netzwerken und Systemen, einschließlich der Behandlung und Offenlegung von Schwachstellen

- Strategien und Verfahren zur Bewertung der Wirksamkeit von Maßnahmen

- Grundlegende Computerhygienepraktiken und Cybersicherheitsschulungen

- Richtlinien und Verfahren zur Verwendung von Kryptographie / Verschlüsselung

- Der Einsatz von MFA, gesicherter Kommunikation und gesicherter Notfallkommunikation

Mitgliedstaaten, in denen diese Maßnahmen nicht bereits in nationalen Rechtsvorschriften verankert sind, müssen diese Funktionen hinzufügen. Und Organisationen in diesen Ländern, die diese Kontrollen noch nicht implementieren, müssen sie übernehmen.

Die wahrscheinlich größten Auswirkungen von NIS2 haben Unternehmen, die bisher nicht von NIS1 abgedeckt wurden. Dies klingt zwar besorgniserregend, aber Untersuchungen der ENISA zeigen, dass das durchschnittliche Budget für NIS-Implementierungen bei Projekten mit einer Laufzeit von 14 bis 18 Monaten liegt.

Was kann mein Unternehmen jetzt tun, um sich auf NIS2 vorzubereiten?

Im Jahr 2016 waren Unternehmen in ihren verfügbaren Sicherheitstools und -ansätzen eingeschränkt, da sie durch statische Technologien wie herkömmliche AV, NAC und Firewalls und eingeschränkte Transparenz gefangen waren.

Auch wenn zu dieser Zeit über Zero Trust diskutiert wurde, lag der Fokus immer noch darauf, jeden Angriff zu verhindern, indem versucht wurde, alle Malware zu erkennen. Heute wirft die kombinierte Bedrohung durch Ransomware und KI neue Probleme auf, die mit der NIS2-Richtlinie angegangen werden sollen.

Obwohl die spezifischen technischen Anforderungen von NIS2 noch nicht für jeden Mitgliedsstaat verfügbar sind, können Unternehmen mit der Einhaltung von Vorschriften beginnen, indem sie einen Ansatz zur Eindämmung von Sicherheitsverletzungen mithilfe von Technologien wie Zero Trust Segmentation, auch Mikrosegmentierung genannt, verfolgen. Dieser moderne Ansatz geht davon aus, dass Sicherheitsverletzungen unvermeidlich sind, und stellt als Reaktion darauf sicher, dass proaktive Sicherheitsmaßnahmen ergriffen werden.

Eine Strategie zur Eindämmung von Zero-Trust-Sicherheitsverletzungen umfasst die folgenden wichtigen Säulen:

- Gehen Sie von einer Sicherheitsverletzung aus und planen Sie sie

- Identifizieren Sie alle Assets und Ressourcen und bilden Sie Abhängigkeiten ab.

- Schutz vor allen Schwachstellen und exponierten Ports

- Reagieren Sie schnell und agil

- Sichere Wiederherstellung ohne erneute Infektion

Ziel der NIS-Richtlinie ist es, die Resilienz kritischer Infrastrukturen in der gesamten Europäischen Union zu verbessern. Das bedeutet, dass sichergestellt werden muss, dass Dienste aufrechterhalten werden können, während sie angegriffen werden.

Um dies zu erreichen, muss sich der Fokus von dem Versuch, einen Angriff zu stoppen, auf die Sicherstellung verlagern, dass ein Angriff eingedämmt wird und die geschäftskritischen Ressourcen eines Unternehmens nicht erreichen kann.

Wie passt sich Illumio an die NIS2-Anforderungen an?

NIS2 konzentriert sich auf die Standardisierung wichtiger Cybersicherheitsmaßnahmen, und Illumio Zero Trust Segmentation (ZTS) hilft Ihnen, Folgendes zu erreichen.

1. Richtlinien zur Risikoanalyse und Informationssicherheit

Die Zuordnung von Anwendungsabhängigkeiten bietet vollständige Transparenz des Datenverkehrs über alle Workloads hinweg, einschließlich Container, IoT und virtuelle Maschinen, in einer einzigen Konsole. Auf diese Weise können Sicherheitsteams Netzwerkrisiken lokalisieren und Sicherheitsrichtlinien erstellen, die unnötige Verbindungen zwischen Ports blockieren.

2. Umgang mit Vorfällen

Während einer aktiven Sicherheitsverletzung kann Illumio schnell reagieren, um den Zugriff auf kritische Ressourcen einzuschränken, die Ausbreitung eines Angriffs zu stoppen und kompromittierte Systeme vollständig zu isolieren. Nach einer Sicherheitsverletzung trennt ZTS das infizierte System intelligent in Echtzeit, um eine sichere Wiederherstellung der Daten zu ermöglichen.

3. Business Continuity und Krisenmanagement

Sicherheits- und IT-Teams können Illumio nutzen, um Schutz für einzelne Abteilungen und Systeme einzurichten, damit sie den Betrieb wieder aufnehmen können, während sie vor Angriffen geschützt sind. Versuche einer erneuten Infektion können verhindert werden, indem während der Wiederherstellung nach einer Sicherheitsverletzung nur die Verbindung mit einer unveränderlichen Datenquelle zugelassen wird.

4. Sicherheit der Lieferkette

Illumio erlaubt nur bekannte und verifizierte Kommunikation zwischen Umgebungen. Dadurch wird sichergestellt, dass ZTS bei einer Sicherheitsverletzung in der Lieferkette verhindert, dass die Sicherheitsverletzung in die Systeme des Unternehmens eindringt und sich dort ausbreitet.

5. Sicherheit in Netz- und Informationssystemen

Illumio erweitert die konsistente Mikrosegmentierung auf alle Umgebungen, von lokalen Rechenzentren bis hin zu Hybrid- und Multi-Cloud-Umgebungen. Dadurch wird sichergestellt, dass eine Sicherheitsverletzung sofort gestoppt und eingedämmt wird, sodass Angreifer nicht in andere Teile des Netzwerks vordringen können.

6. Strategien und Verfahren zur Bewertung der Wirksamkeit von Maßnahmen

Das Illumio Ransomware Protection Dashboard hilft dabei, sich besser auf die Bedrohung durch Angriffe vorzubereiten und sich davor zu schützen, indem es Einblicke in die Gefährdung von Workloads, die Sichtbarkeit geschützter und ungeschützter Workloads und eine Bewertung der Schutzabdeckung bietet.

7. Grundlegende Computerhygienepraktiken und Schulungen zur Cybersicherheit

Die End-to-End-Transparenz der gesamten Angriffsfläche von Illumio bietet Einblicke in Sicherheitslücken, die dazu beitragen, den Bedarf an Cybersicherheit und Schulungen zu decken. ZTS stellt auch sicher, dass unvermeidliche menschliche Fehler keine Schwachstellen hinterlassen, die Angreifer ausnutzen können.

8. Personalsicherheit, Zugangskontrollen und Maßnahmen zur Vermögensverwaltung

Mit Illumio können Sicherheitsteams granulare Segmentierungsrichtlinien implementieren, um den Zugriff auf Systeme, einschließlich HR-Ressourcen, zu beschränken. Das bedeutet, dass sich Angreifer nicht auf kritische Ressourcen ausbreiten können, wenn ein Teil des Netzwerks verletzt wird.

Weitere Informationen finden Sie unter NIS2-Konformität mit Illumio.

NIS2: Ein einfacherer Rahmen für die Sicherung grundlegender Dienste

Im Vergleich zu herkömmlichen Präventions- und Erkennungsstrategien ist ein Ansatz zur Eindämmung von Sicherheitsverletzungen viel einfacher, da Unternehmen nur die wenigen Dinge definieren müssen, die im Netzwerk erlaubt sind, im Gegensatz zu den Tausenden von Dingen, die gestoppt werden müssen. Die Fähigkeit der KI, Schwachstellen und offene Verbindungen zu finden, macht uns anfälliger für eine Sicherheitsverletzung, aber eine Änderung des Ansatzes kann helfen.

Durch die Konzentration auf den Schutz der Ressource, unabhängig davon, ob sie sich auf einem Server, in der Cloud oder auf einem OT-Gerät befindet, sparen Sie sich die Komplexität des Versuchs, Richtlinien für statische netzwerkbasierte Sicherheitstechnologien zu entwerfen.

Erfahren Sie mehr darüber, wie Illumio Organisationen für wichtige Dienstleistungen schützt.

Kontaktieren Sie uns noch heute für eine kostenlose Demo und Beratung.

.png)

.webp)