Hinter den Kulissen der Ermittlungen: Jagd auf Hacker durch die "Foundational Four"

Es ist mitten in der Nacht am Wochenende, und du bekommst einen Anruf. Du wirst sofort gebraucht, um auf einen Tatort zu reagieren, einen Einbruch von unbekannten Tätern.

Stellen Sie sich vor, Sie wären der leitende Detektiv, der gerufen wurde, um bei der Untersuchung dieses Verbrechens zu helfen.

Wo fangen Sie an? Nach welchen Hinweisen suchen Sie? Welche Fragen stellen Sie? Wen fragst du? Welche Ermittlungsinstrumente sollten Sie verwenden? Warum kam es überhaupt zu diesem Verbrechen und wer ist dafür verantwortlich?

Bei digitalen Ermittlungen ist der Tatort das Netzwerk und die digitalen Vermögenswerte der Opferorganisation. Im Zuge eines Cybervorfalls oder einer Sicherheitsverletzung kann es offensichtliche Hinweise geben. In anderen Fällen scheint es keine zu geben.

Aber auch das kann an sich schon ein Hinweis sein. Das Fehlen offensichtlicher Hinweise kann ein Hinweis darauf sein, dass Sie es mit Profis zu tun haben.

Profis sind sehr gut darin, hinter sich selbst aufzuräumen. Manchmal platzieren sie auch Köder, um die Ermittler absichtlich in die falsche Richtung zu weisen. Deshalb ist der Kontext alles!

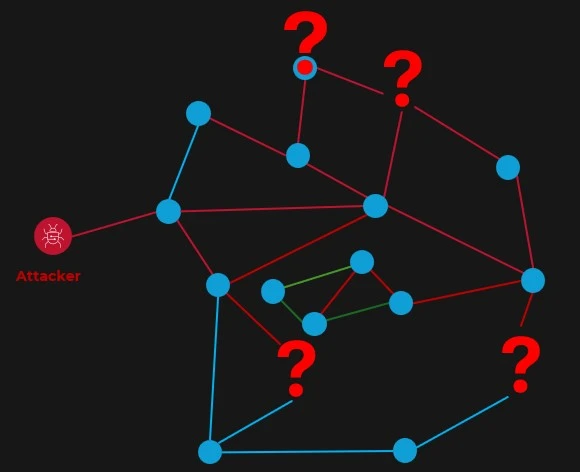

Angreifer durchlaufen eine Reihe von Schritten und Taktiken, um ihre böswilligen Ziele zu erreichen. Das bedeutet, dass Verteidiger auch Gegentaktiken anwenden müssen, um eine effektive Reaktionsbereitschaft zu gewährleisten.

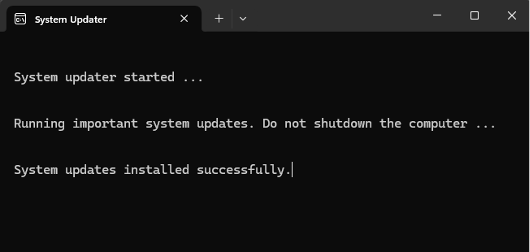

In dieser Blogserie folgen wir der unten gezeigten ausführbaren Datei, die als von einem Benutzer in unserer Organisation ausgeführt gemeldet wurde. Wir werden dann versuchen zu untersuchen, was es getan hat, als es ausgeführt wurde, und feststellen, ob seine Aktionen gut oder schlecht waren.

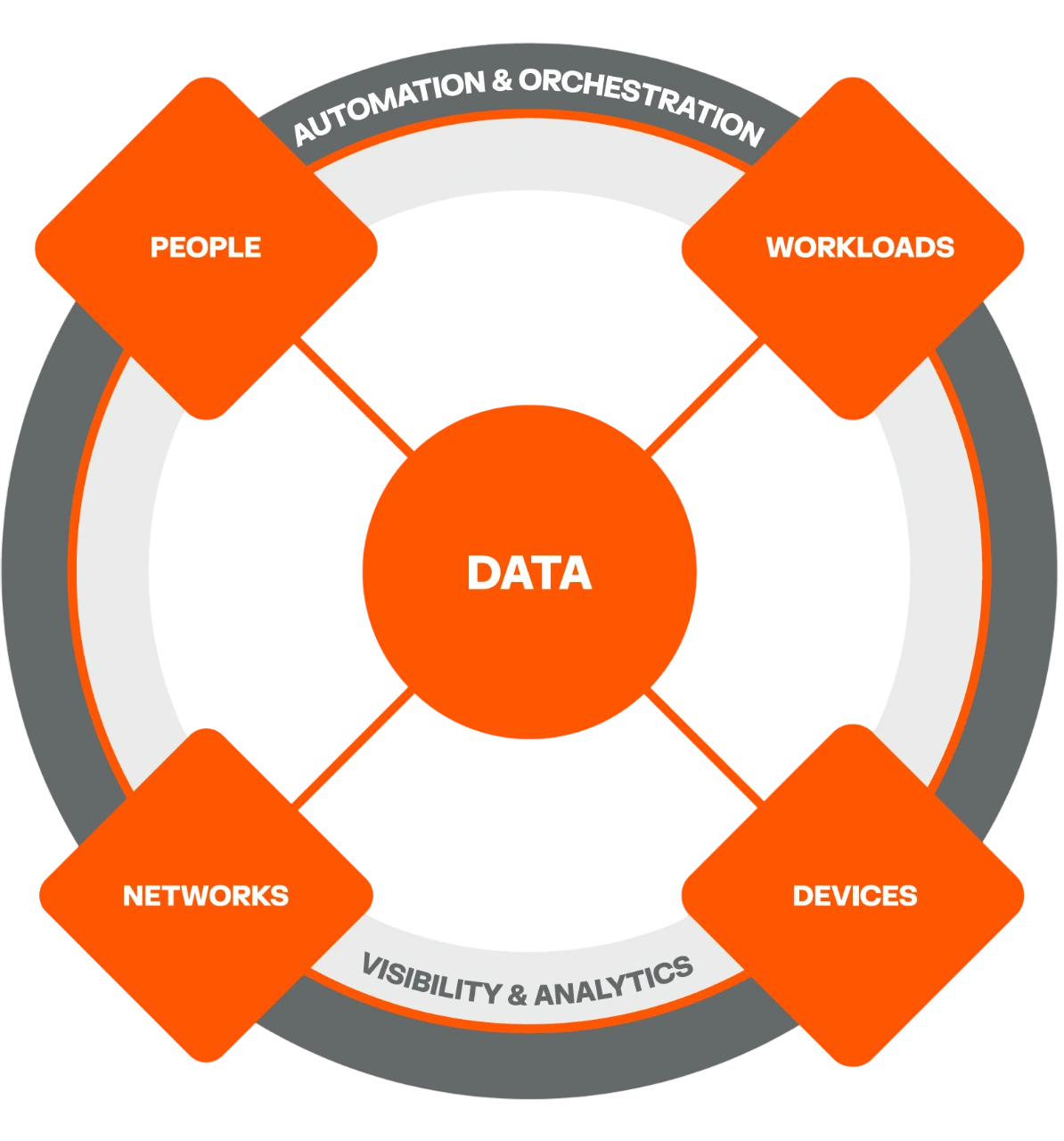

Menschen, Geräte, Netzwerke und Daten

Letztlich geht es in der Cyberwelt um Daten. Daten werden häufig auf Workloads gehostet (die wir für die Zwecke dieses Artikels lose als Server bezeichnen können).

Personen oder Benutzer verfügen über Geräte wie Laptops, Smartphones und Tablets, die über Netzwerke verbunden sind, um auf die in den Workloads gespeicherten Daten zuzugreifen.

Um auf die Daten zuzugreifen, verwenden sie in der Regel Anwendungen, die auf ihren Geräten ausgeführt werden. Ihre Geräte verbinden sich über Netzwerke wie Wi-Fi mit dem Internet.

In der Praxis stellen Sie sich einen Benutzer vor, der sich bei einem Laptop anmeldet, der dann eine Verbindung zum WLAN herstellt. Der Benutzer startet dann eine E-Mail-Anwendung, um eine Verbindung mit der E-Mail-Workload oder dem Server seines Unternehmens herzustellen. Der Benutzer (Personen) verwendet den Laptop (das Gerät), um eine Verbindung über ein Netzwerk (Wi-Fi) herzustellen, um zum E-Mail-Server des Unternehmens (Workload) zu gelangen und auf E-Mails (Daten) zuzugreifen.

Verfolgen Sie die Daten

Die Motivation der Verteidiger besteht darin, die Vertraulichkeit, Integrität und Verfügbarkeit ihrer Daten zu wahren.

Es gibt das beliebte Sprichwort, dem Geld zu folgen. Das Cyber-Äquivalent besteht darin, den Daten zu folgen.

Nach einem Angriff möchten Sie zunächst versuchen, die Antworten auf die folgenden Schlüsselfragen zu finden:

- Vorfall: Was ist passiert?

- Aufprall: Was (oder wer) ist betroffen?

- Umfang: Wo findet es statt?

- Bericht: Erkenntnisse und Empfehlungen

Um diese Fragen jedoch erfolgreich beantworten zu können, müssen wir einen Leitfaden haben, wie wir die Daten über die verschiedenen Wege und Entitäten verfolgen können, die relevant sein können.

Dabei ist es wichtig, sich an die Regel zu erinnern, jegliche emotionale Bindung oder vorgefasste Meinungen zu entfernen. Wir folgen nur den Beweisen, und in dieser Hinsicht ist der Kontext alles!

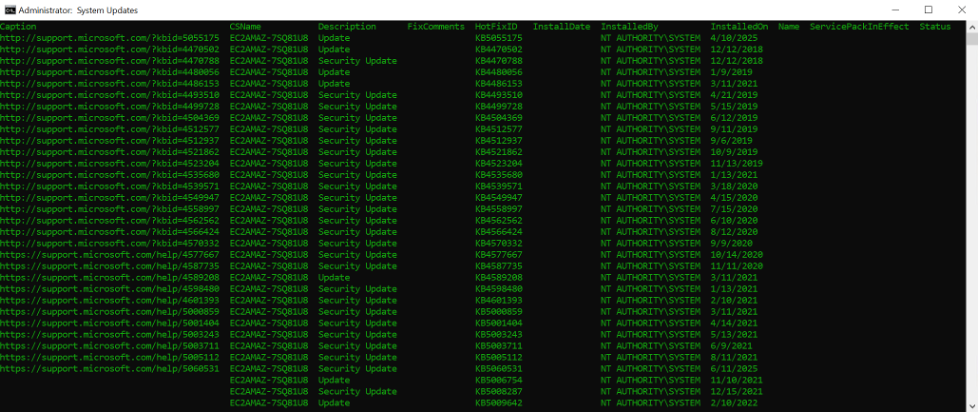

Bei diesem speziellen Vorfall, der untersucht wird, war eine Beobachtung vom Computer des Benutzers kurz nach dem Ausführen der ausführbaren Datei "System Updater" das folgende Popup-Fenster:

Wir beginnen mit einem Blick auf den Kontext in Bezug auf Techniken, die unter Indikatoren für Angriffe und Indikatoren für Kompromittierung fallen:

- Angriffsindikatoren (IoA): Gibt an, dass ein Angriff versucht wird oder ausgeführt wird. Hier geben verdächtige Muster und Verhaltensweisen den Hinweis. Beispiele sind:

- Phishing-E-Mails

- Brute-Force-Anmeldeversuche

- Unaufgeforderter externer Schwachstellen-Scan

- Phishing-E-Mails

- Indicators of Compromise (IoC): Hinweise auf einen bereits erfolgten Angriff. Hier liefert bekanntes bösartiges Verhalten oder Aktivität einen Hinweis wie:

- Unmöglicher Reise-Login / Kompromittierter Login

- Bekannte Malware-Hash-Erkennung

- Datenübertragung an bekannte bösartige IPs oder URLs (Exfiltration)

Anschließend werden wir unseren Ansatz durch vier Aufmerksamkeitskategorien standardisieren. Ich bezeichne dies als die "F4" oder die "Foundational Four":

- Dateisystem (Speicher)

- Registrierung

- Arbeitsspeicher (RAM)

- Netzwerk (Kommunikationsweg)

In diesen grundlegenden Bereichen interessieren wir uns für die CRUD-Vorgänge (Erstellen, Lesen, Aktualisieren und Löschen), die jeweils zugeordnet sind, um böswillige Absichten zu verstehen:

- Dateisystem (Speicher)

- Erstellen einer neuen Datei: CreateFile()

- Lesen einer vorhandenen Datei: ReadFile()

- Schreiben in eine vorhandene Datei: WriteFile()

- Registrierung

- Öffnen eines Registrierungspfads

- Lesen von Registrierungsschlüsselwerten

- Löschen von Registrierungsschlüsseln

- Arbeitsspeicher (RAM)

- Erstellen eines Prozesses

- Erstellen von Threads

- Schreiben in den Prozess

- Erstellen eines Prozesses

- Netzwerk (Kommunikationsweg)

- Erstellen eines Netzwerk-Sockets

- Verbindlich

- Zuhören

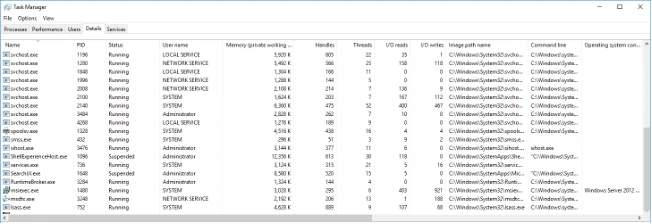

Die obige Abbildung zeigt ein Beispiel für eine Kombination aus zwei der grundlegenden Vier, die in einem Windows-Betriebssystem detailliert beschrieben sind. Es zeigt die Beziehung zwischen Speicher und Dateisystem.

Nächste Schritte: Nachverfolgen von Schadsoftware in der F4

Im Rest dieser Blogserie werden wir den Beweisen folgen, indem wir die vier Vorgänge als Grundlage für das Fortfahren verwenden.

Wir wollen verstehen, wie das Dateisystem verwendet wurde. Zum Beispiel gelöschte Dateien oder Dateioperationen für vorhandene Dateien, Änderungen an Registrierungsschlüsseln, Prozessänderungen oder Manipulationen im Speicher und welche Netzwerkverbindungen wurden hergestellt (und woher gingen oder kamen sie)?

Anschließend werden wir damit fortfahren, alle Beziehungen zwischen unserer zu untersuchenden Nutzlast und den vier grundlegenden Bereichen zu kartieren.

Schauen Sie nächsten Monat wieder vorbei, wenn wir die Ermittlungen fortsetzen!

Möchten Sie sich auf diese Art von Angriffen vorbereiten? Erfahren Sie, wie die Illumio-Plattform zur Eindämmung von Sicherheitsverletzungen Hilft Ihnen, die Ausbreitung von Malware einzudämmen und Angreifer daran zu hindern, sich frei in Ihrem Netzwerk zu bewegen.

.png)

.webp)

.webp)

.webp)